Październik od kilku lat określany jest mianem Europejskiego Miesiąca Cyberbezpieczeństwa. Z tej okazji chciałbym zwrócić uwagę na kluczową rolę zabezpieczania punktów końcowych w kontekście bezpieczeństwa całej sieci. W dwuczęściowym artykule przedstawię także możliwości zapobiegania atakom powstającym na skutek naruszeń ich integralności.

Utrzymanie dziś odpowiedniego poziomu bezpieczeństwa sieci jest niezwykle ważne, ale zarazem niezmiernie trudne. Rosnąca rola pracy zdalnej przysparza administratorom dodatkowych wyzwań związanych z eliminowaniem coraz częściej występujących czynników ryzyka. Często zdarza się, że pracownicy wykorzystują służbowe urządzenia – komputery, smartfony, tablety – do prywatnych celów. Zwiększa to potencjalną podatność organizacji na zagrożenia.

Spójrzmy, jakim zagrożeniom poddawane są wspomniane końcówki:

- phishing – atak polegający na przekonaniu użytkownika do kliknięcia w złośliwy link lub załącznik e-mail,

- spear phishing – spersonalizowana forma ataku phishingowego, w którym ofiary otrzymują linki lub załączniki wydające się pochodzić ze źródeł, które są znane i zaufane,

- software vulnerabilities – błędy lub luki w oprogramowaniu, które niezabezpieczone mogą generować zagrożenia oraz exploity,

- malvertising – metoda rozprzestrzeniania złośliwego oprogramowania przy wykorzystaniu imitacji reklam internetowych,

- drive-by downloads – atak przez przeglądarkę internetową polegający na instalacji złośliwego oprogramowania na punkcie końcowym, po wizycie użytkownika na zainfekowanej stronie internetowej.

Prześledźmy na co może pozwolić agresorowi niezabezpieczony endpoint:

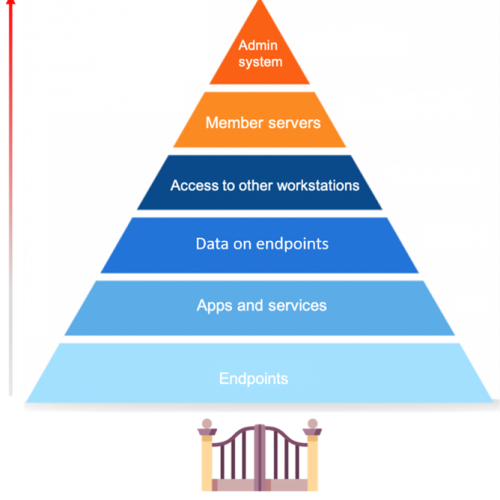

Na ilustracji widzimy, że punkty końcowe są praktycznie wirtualnymi bramami do aplikacji, usług i danych w systemie użytkownika. Niepowołana osoba może uzyskać tą drogą dostęp do innych stacji roboczych, a nawet uprzywilejowanych serwerów i użytkowników w organizacji.

Sprawdźmy kilka scenariuszy zagrożeń endpointów, które mogą wpłynąć na bezpieczeństwo całej sieci.

1. Uzyskanie dostępu do punktu końcowego

Pandemia zmusiła wielu z nas do podjęcia pracy zdalnej. Chociaż tryb home office przynosi korzyści zarówno pracownikom, jak i organizacjom, to stwarza szereg zagrożeń dla bezpieczeństwa sieci. Administratorzy zostali zobligowani do złagodzenia wielu restrykcji, aby możliwe było przejście na system WFH. Poniżej zamieszczam przykład, w jaki sposób atakujący celują w port 3389 – powszechnie używany do połączeń zdalnych.

Niektóre organizacje do zestawiania bezpiecznych sesji zdalnych korzystają z VPN. Jednak dziesiątki wariantów złośliwego oprogramowania wielu grup hakerskich zwracają uwagę na luki w aplikacjach zarządzających tą formą łączności.

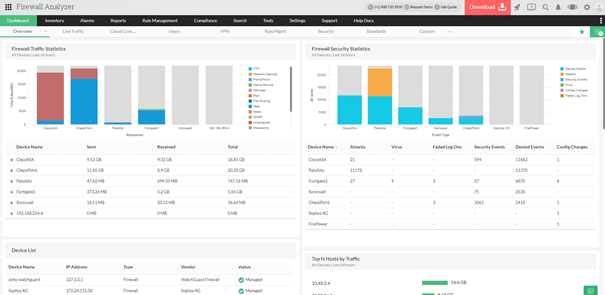

Czy monitorujesz zatem ruch przychodzący przez VPN? Zmiany w jego konfiguracjach? Źródła logowania? Jeśli nie, proponuję sprawdzić Firewall Analyzer. Ułatwia on śledzenie użytkowników wirtualnych sieci prywatnych w czasie rzeczywistym i monitorowanie ich aktywności pod kątem nietypowego zachowania. Dzięki sekcji raportowej pozwala uzyskać dane o przeprowadzonych w infrastrukturze incydentach bezpieczeństwa.

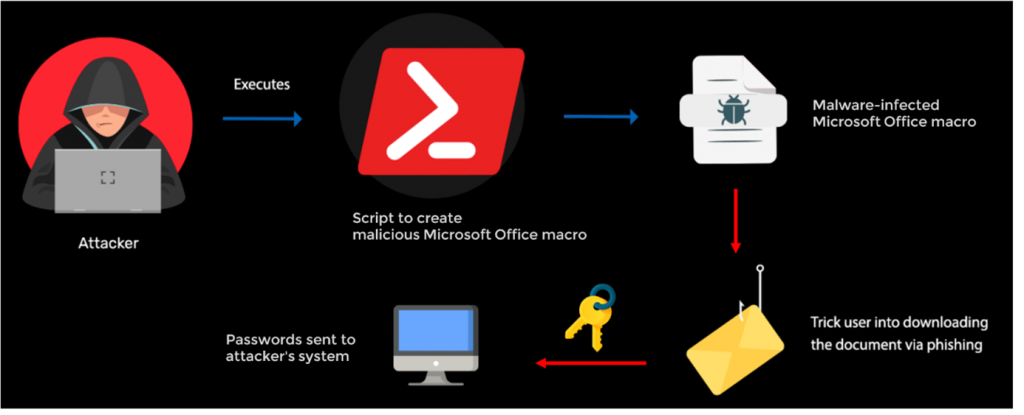

Innym niepokojącym obecnie trendem jest makroatak wykonywany przy użyciu dokumentów Microsoft 365 zawierających złośliwe oprogramowanie. Osoba atakująca może użyć narzędzia wbudowanego na własnym serwerze – PowerShell lub Terminal w systemie Linux – aby utworzyć makra pakietu Office wyładowanego kodem generującym szkody w systemie komputerowym i nakłonienia użytkowników do jego otwarcia za pomocą ataków phishingowych. Taki załącznik może zawierać przykładowo program, który przechwytuje skróty haseł użytkowników i przesyła je na zdalny serwer.

Jak temu zapobiec? Możesz wykorzystać aplikację M365 Manager Plus, żeby za pomocą sekcji raportowej analizować środowisko pod kątem m.in. malware oraz otrzymywać alerty e-mail lub SMS po skonfigurowaniu odpowiednich profili notyfikacyjnych.

Jeżeli równie interesujący byłby dla Ciebie przegląd źródeł najwyższego ryzyka oraz ilości największych naruszeń z podziałem na konkretnych użytkowników, warto zastanowić się nad systemem DataSecurity Plus. Produkt nie tylko pozwala zapobiegać wyciekom danych z punktów końcowych, dzięki monitorowaniu środowiska w czasie rzeczywistym. Dodatkowo może przeprowadzić audyt serwera plików i inspekcję zawartości z analizą kontekstow

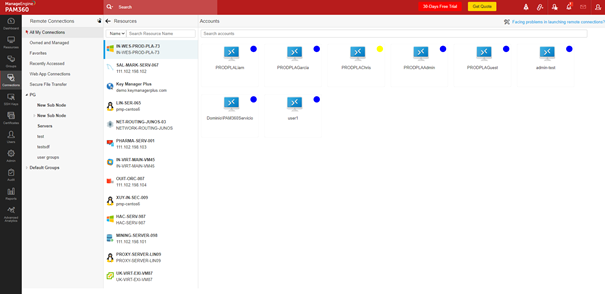

Aktualnie użytkownicy końcowi w Twojej organizacji nie muszą posługiwać się żadnymi hasłami, aby dostać się do wykorzystywanych zasobów sieciowych. Używając systemu PAM360 lub Password Manager Pro nadasz uprawnienia do określonych lokalizacji – bez konieczności przekazywania do nich poświadczeń. Ponadto wskażesz godziny, w których zasoby będą dostępne oraz skonfigurujesz wymóg zgłaszania próśb dostępu, aby chronić te kluczowe dla przedsiębiorstwa.

Mamy teraz pewne pojęcie o tym, jak cyberprzestępcy naruszają punkty końcowe. Sprawdźmy, jak mogą ustanowić w nich trwałą lukę albo utorować sobie drogę do innych końcówek lub uprzywilejowanych serwerów i użytkowników.

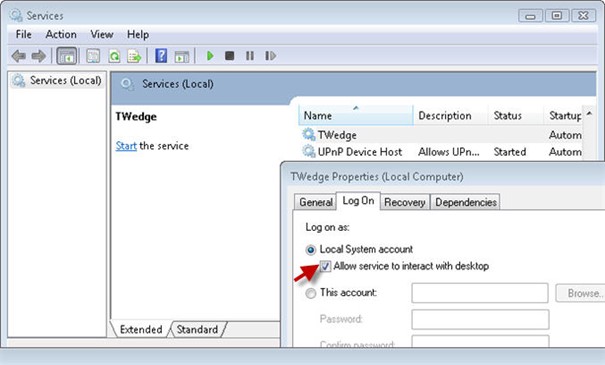

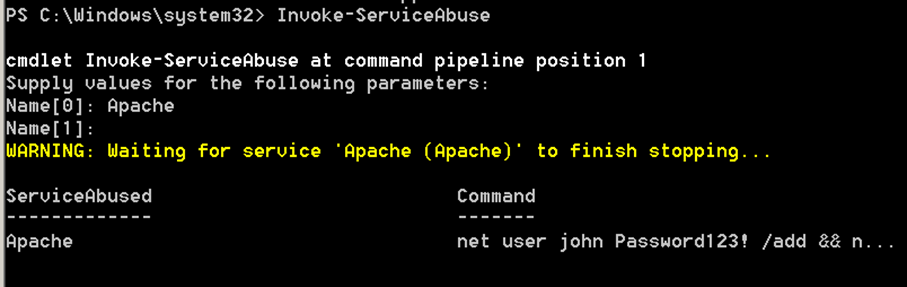

2. Eskalacja uprawnień za pośrednictwem aplikacji i usług o znaczeniu krytycznym

Większość usług pracujących w endpointach systemu Windows korzysta ze wstępnie zdefiniowanego lokalnego konta systemowego. Jeżeli atakujący uzyska dostęp do punktu końcowego, otrzyma również uprawnienia wymagane do sprawdzania kluczowych usług działających z lokalnymi prawami systemowymi. Będzie miał także możliwość modyfikowania ich w celu dotarcia do danych o znaczeniu nadrzędnym dla firmy.

Agresorzy mogą też wskazać plik binarny usługi – na skrypt lub aplikację, którą chcą wykonać z uprawnieniami systemu lokalnego.

Nie zawsze jednak podatne usługi muszą być atakowane za pośrednictwem lokalnego konta użytkownika. Czasami konto serwisowe skonfigurowane do uruchamiania określonej usługi może mieć niepożądane uprawnienia – których nie omieszka wykorzystać atakujący. Dotyczy to również systemów Linux.

Wykorzystywanie źle skonfigurowanych aplikacji i usług jest jedną z opcji, cyberprzestępcy mogą również wprowadzać złośliwe programy, które uruchamiają szkodliwy kod. Jednak tym działaniom przyjrzymy się już w części drugiej artykułu, do lektury której oczywiście zapraszam.

— Przeczytaj drugą część artykułu Bezpieczeństwo sieci a punkty końcowe – pliki i luki.

20.10.2021

Autor: marketing@mwtsolutions.eu

Kategorie: Aktualności Artykuł

pl

pl