Kontynuujemy cykl artykułów wyjaśniających z jakimi obowiązkami wiąże się Ustawa o Krajowym Systemie Cyberbezpieczeństwa. Czytając dalej dowiesz się, jak ustawa klasyfikuje utrzymanie wysokiego poziomu dostępności usług kluczowych. W kolejnych akapitach omówimy potrzebę ciągłego monitorowania systemów, a także możliwości rozwiązania problemu w sprawny sposób. Po przeczytaniu artykułu będziesz wiedział jakie narzędzia wybrać, by sprostać wyzwaniom stawianym przez ustawę. Dodatkowo przedstawiamy sposób działania narzędzi, które pomogą Twojej organizacji w codziennej pracy zgodnej z normami wynikającymi z przepisów.

W przypadku wystąpienia incydentu, standardowym rozwiązaniem w większości organizacji jest ręczna weryfikacja i analiza takich sytuacji. Potrzebujemy do tego odpowiednich osób, które będą w stanie poradzić sobie z problemem.

Nie wszystkie awarie wymagają udziału techników. Zdarzają się również takie sytuacje, w których możemy posłużyć się standardowymi schematami w celu rozwiązania problemu.

Weźmy pod uwagę punkty ustawy:

- “utrzymanie i bezpieczną eksploatację systemu informacyjnego”

– 8 punkt 2, podpunkt a, - “bezpieczeństwo i ciągłość dostaw usług, od których zależy świadczenie usługi kluczowej”

– 8 punkt 2, podpunkt c, - “wdrażanie, dokumentowanie i utrzymywanie planów działania umożliwiających ciągłe i niezakłócone świadczenie usługi kluczowej oraz zapewniających poufność, integralność, dostępność i autentyczność informacji”

8 punkt 2, podpunkt d, - “zbieranie informacji o zagrożeniach cyberbezpieczeństwa i podatnościach na incydenty systemu informacyjnego wykorzystywanego do świadczenia usługi kluczowej”

– 8 punkt 3, - “dbałość o aktualizację oprogramowania”

– Art.8 punkt 5, podpunkt b - “niezwłoczne podejmowanie działań po dostrzeżeniu podatności lub zagrożeń cyberbezpieczeństwa”

– Art. 8 punkt 5, podpunkt d

Wszystkie te punkty omawiają bezpieczne oraz ciągłe działanie usługi kluczowej. By móc podejść do tego wyzwania, należy wdrożyć mechanizmy, które pozwolą nam na:

- Wdrażanie aktualizacji oprogramowania,

- Weryfikację podatności systemów,

- Automatyzacje, mające na celu rozwiązanie danego problemu,

- Kopię zapasową konfiguracji urządzeń.

Są to elementy, które potrafią zapobiec wszelkim sytuacjom, które mogłyby naruszyć ciągłość działania naszej usługi. Jak wspomnieliśmy wcześniej, by móc adekwatnie podejść do rozwiązania tych wyzwań, należałoby wprowadzić odpowiednie narzędzia, które pomogłyby nam w zarządzaniu naszą infrastrukturą, w prosty sposób.

Przyjrzyjmy się zagadnieniu utrzymywania i eksploatacji systemu informatycznego.

Krytyczną strukturą w każdej organizacji jest ActiveDirectory, które należy audytować oraz zabezpieczyć przed nieautoryzowanymi zmianami. Formą zabezpieczenia mogą być również akcje wykonane na nim, które w cykliczny sposób wykonywałyby pewne działania.

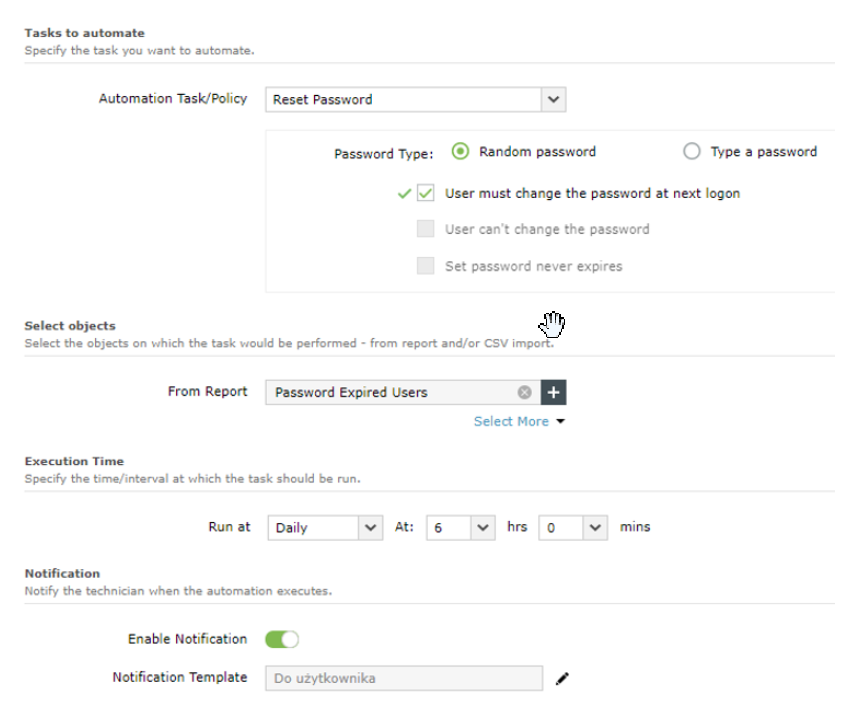

Aplikacją, która potrafi wprowadzić taki schemat jest ADManager Plus.

ADManager Plus potrafi wykonywać zmiany co określony interwał czasu. Dzięki tej funkcji, możemy przykładowo resetować hasła użytkownikom, którym wygasły hasła.

By zbudować taką automatyzację, musimy wybrać odpowiedni raport, a następnie na ich podstawie wykonać odpowiednie akcje.

W tym przykładzie wykonamy reset hasła na losowe oraz wyślemy e-mail do odpowiedniego użytkownika z zrestartowanym hasłem.

Dzięki tej automatyzacji, możemy zapewnić ciągły dostęp użytkownikom do infrastruktury.

System pozwala również na utworzenie własnych raportów, które możemy wykorzystać do automatyzacji.

ADManager Plus pozwala również na modyfikację zapytania LDAP’owego, w takim raporcie, dzięki czemu możemy ułatwić sobie filtrowanie odpowiednich obiektów.

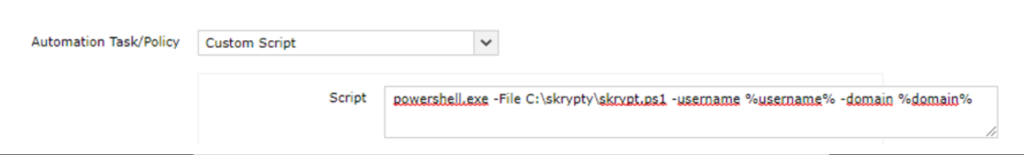

Akcje wykonywane przez ADManager możemy również rozszerzyć o własny skrypt, któremu przekażemy odpowiednie parametry.

Podsumowując, dzięki ADManager Plus, możemy:

- Raportować konfigurację naszego środowiska,

- Tworzyć proste automatyzacje,

- Tworzyć własne raporty na bazie zapytań LDAP’owych,

Tworzyć zaawansowane automatyzacje, na bazie własnych raportów oraz niestandardowych skryptów.

Następnym systemem, który jest odpowiedzią na wyzwanie jest OpManager. System monitoruje warstwę fizyczną naszego środowiska. Pozwala na wygenerowanie alarmów w przypadku wykrycia nieprawidłowości na podstawie wartości brzegowych. Alarmy możemy podłączyć to tak zwanych workflowów, dzięki którym jesteśmy w stanie zareagować natychmiastowo. Automatyzacje polegają na utworzeniu odpowiedniej ścieżki, poprzez zastosowanie diagramu akcji.

Zaprezentowany schemat dotyczy testowania maszyny, pod kątem dostępności usługi, a w razie braku jej działania na wykonania odpowiednich akcji. OpManager pozwala na zagnieżdżenie wielu akcji w jednym workflow. Schematy budujemy przy pomocy doboru odpowiednich poleceń oraz testów z listy po lewej stronie. Nie musimy posiadać umiejętności pisania skryptów Powershell’owych. Jedyne co musimy zrobić, to przy pomocy zdefiniowanych akcji ułożyć je w graf. Zaoszczędzi nam to sporo czasu przy konfiguracji.

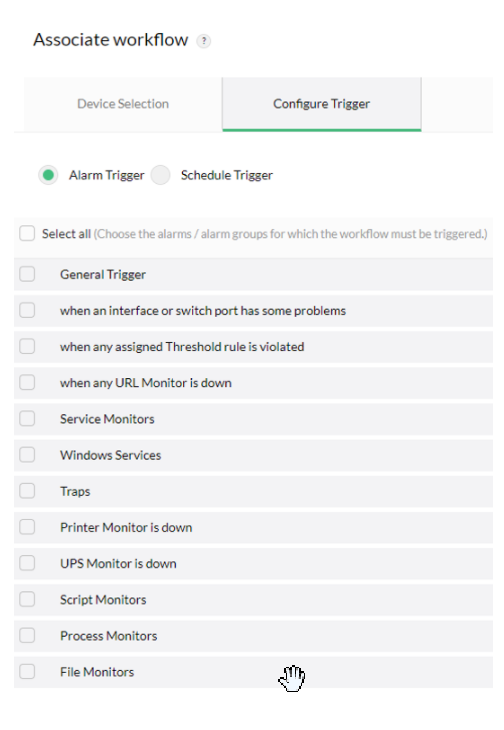

W dalszym etapie konfiguracji, należy podłączyć workflow pod dany typ alarmu:

Lista możliwych do wyboru alarmów jest obszerna. Możemy podłączyć go m.in. do:

- Monitora usługi – gdy jest wyłączona/zawieszona,

- Monitora URL – gdy jest niedostępny,

- Monitora pliku,

- Monitora procesu,

- Trapów SNMP,

- Problemów z interfejsem.

Przy pomocy OpManagera automatyzacja środowiska staje się prostym zadaniem, które nie wymaga od nas większej wiedzy na temat języków programowania/skryptowania. Dzięki niemu możemy:

- Monitorować nasze środowisko,

- Wykonywać odpowiednie workflowy, w przypadku wystąpienia problemu,

- Nie musimy posiadać wiedzy nt. skryptowania/programowania, by w pełni zautomatyzować nasze środowisko.

Kolejną aplikacją, która pomoże nam przy kopii zapasowej sieci jest Network Configuration Manager. System pozwala nam na backup konfiguracji urządzeń z naszego środowiska. Dzięki tej aplikacji możemy również:

- Audytować zmiany,

- Raportować konfiguracje niezgodne z tymi, które zaakceptowaliśmy,

- Wykonać kopię zapasową konfiguracji,

- Przywracać poprzednią konfigurację.

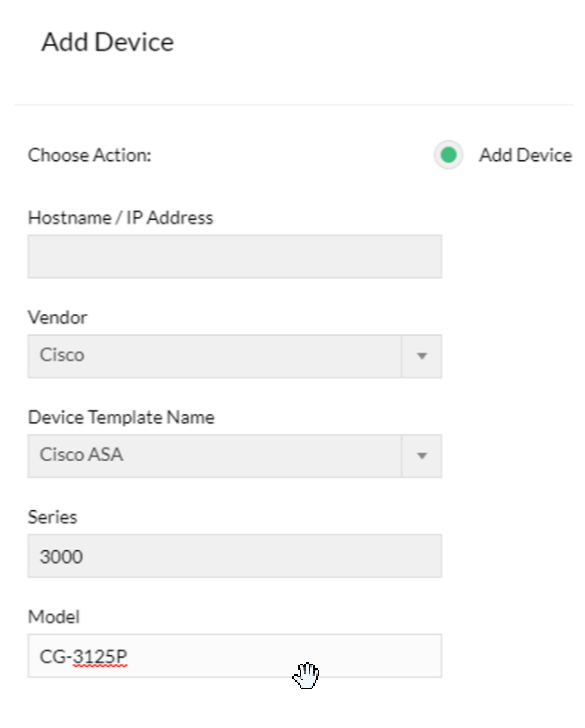

Omówimy system na przykładzie jednego urządzenia. Dodawanie urządzenia polega na podaniu paru podstawowych elementów, takich jak:

- Adres IP,

- Dostawca,

- Typ urządzenia – tak zwany szablon, na podstawie którego zostaną przydzielone metody obsługi urządzenia, monitory oraz wartości brzegowe:

Następnym etapem będzie podanie odpowiednich poświadczeń do monitorowania urządzeń.

Możemy je skonfigurować wcześniej w ustawieniach aplikacji.

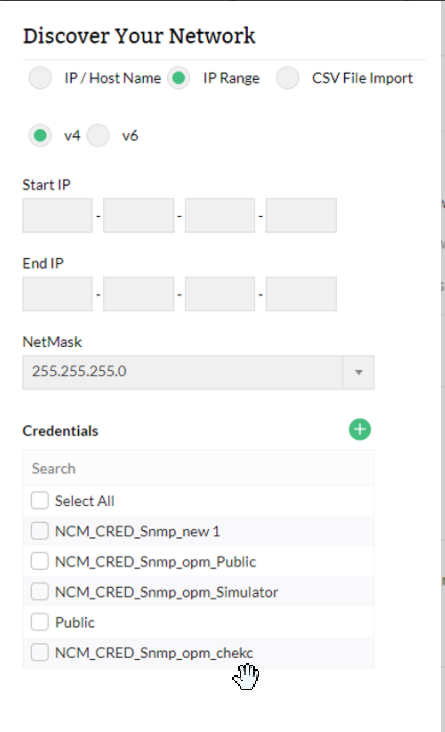

Alternatywnym sposobem dodania urządzenia jest przeskanowanie sieci. Tak jak w przypadku OpManagera, możemy przeskanować ją pod kątem dostępnych urządzeń.

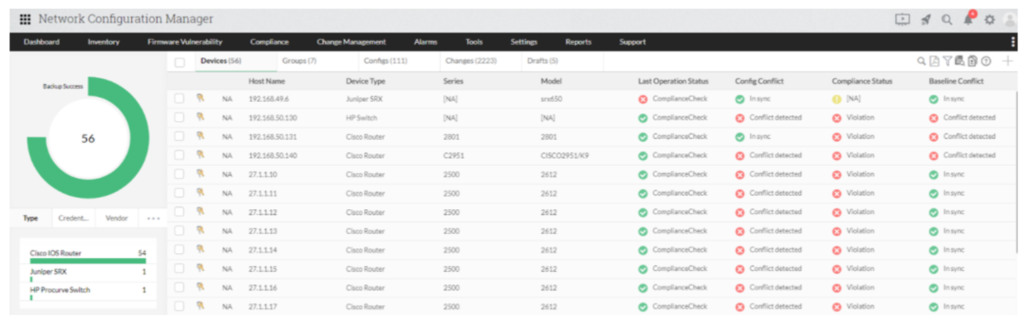

Po dodaniu urządzenia pojawi się ono się w zakładce Inventory, która przedstawia widok wszystkich urządzeń, wraz z ich statusami.

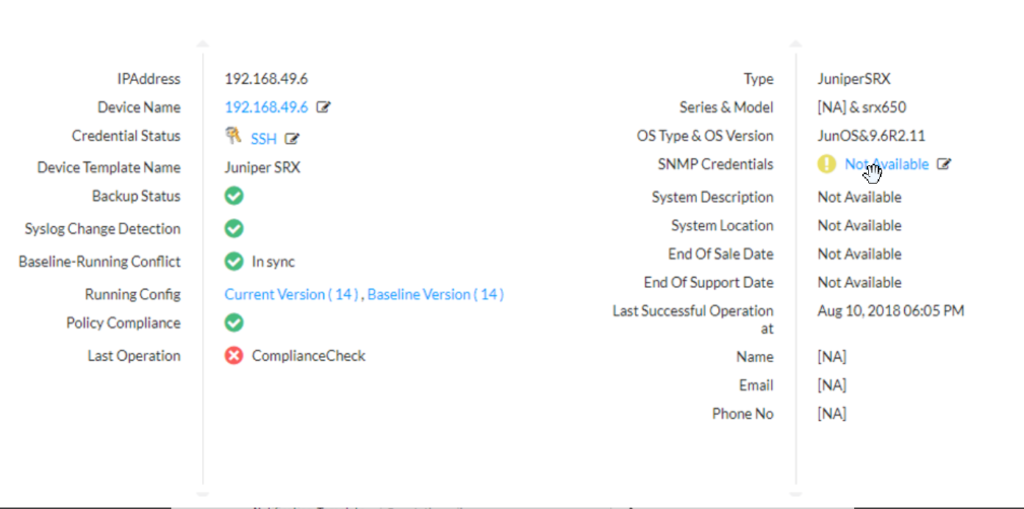

Przejdźmy do losowego urządzenia. Widok przedstawi kluczowe informacje:

Mamy również dostęp do podglądu:

- Szczegółów konfiguracji,

- Podatności oprogramowania,

- Szczegółów sprzętowych,

- Podsumowania backup’ów,

- Zgodności oraz konfliktów w konfiguracji,

- Wykonanych operacji.

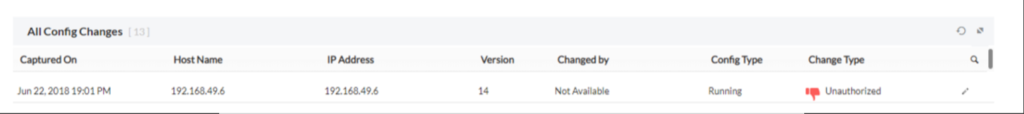

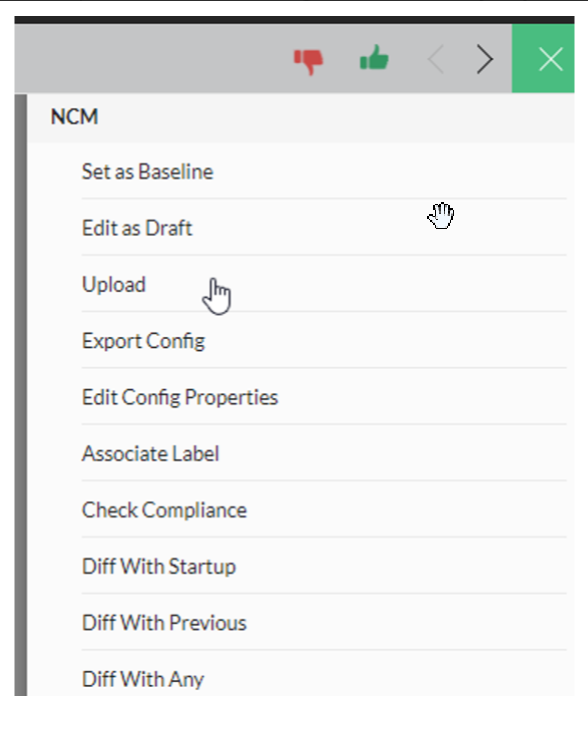

System wykonuje kopię zapasową konfiguracji urządzeń sieciowych i przechowuje je w własnej bazie danych. Z poziomu aplikacji mamy możliwość wdrożenia nowych konfiguracji lub przywrócenia poprzednich. W tym celu, musimy wybrać wersję:

A następnie ją przywrócić, gdy wykryjemy niezgodność.

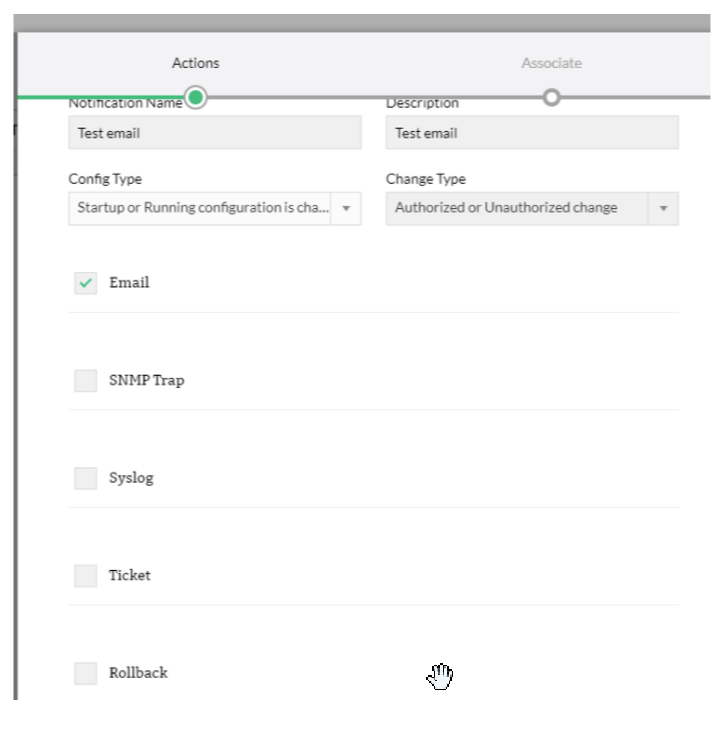

Nie każdy administrator będzie wykonywał kopie ręcznie lub weryfikował poprawność konfiguracji urządzeń sieciowych. Dlatego system pozwala na zaplanowanie takich akcji oraz ustawienie odpowiednich alarmów.

Do alarmów możemy podłączyć przeróżne akcje, takie jak:

- Wysłanie e-maila,

- Wysłanie trapa SNMP,

- Wysłanie sysloga,

- Założenie ticket’u w ServiceDesk’u,

- Cofnięcie zmian do wersji:

- Podstawowej, tzw. Baseline,

- Poprzedniej wersji konfiguracji,

Dzięki tym funkcjom możemy przygotować nasze środowisko pod utrzymanie wysokiego poziomu dostępności w oparciu o automatyzacje, które zapewnią nam natychmiastowe działania, w przypadku wykrycia zmian.

Podsumowując, dzięki aplikacji Network Configuration Manager, możemy:

- Audytować zmiany,

- Wykrywać zmiany konfiguracji,

- Wysyłać konfiguracje do urządzeń,

- Wykonywać kopie zapasowe,

- Zabezpieczyć nasze środowisko przed nieuprawnionymi zmianami.

Kolejnym aspektem, który znacząco wpływa na bezpieczną eksploatację systemów informatycznych jest utrzymywanie aktualnego środowiska z zainstalowanymi najnowszymi poprawkami bezpieczeństwa. Dekstop Central posiada funkcję automatycznego wdrażania poprawek, dzięki czemu administratorzy nie muszą pamiętać o robieniu tego ręcznie i mogą się skupić na innych, bardziej zaawansowanych zadaniach.

Automatyczną instalację możemy skonfigurować dla platform Linux, Mac oraz Windows.

Zaczynając od Microsoft Updates & Severities:

Mamy możliwość wybrania kategorii wdrażanych poprawek systemowych. Dodatkowe opcje umożliwiają nam wybranie poprawek które zostaną wdrożone bazując na danym priorytecie. Oprócz podstawowych poprawek mamy możliwość wdrożenia aktualizacji aplikacji firm trzecich oraz antywirusów.

Aktualizacja Anti-virus:

Funkcjonalność ta działa dla:

Windows Defender, Windows Defender x64, Mcafee Virusscan Enterprise, Microsoft Forefront Endpoint Protection 2010 Server Management, Microsoft Forefront Endpoint Protection 2010 Server Management x64, Microsoft Forefront Client Security, Microsoft Forefront Client Security x64, Microsoft Security Essentials, Microsoft Security Essentials x64

Aktualizacja sterowników:

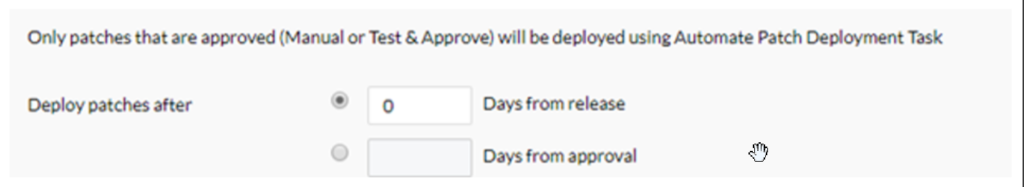

Następnym krokiem jest skonfigurowanie polityki wdrażania. Dzięki czemu będziemy mogli wdrażać poprawki po pewnym czasie od jej wydania. Tworzenie samej konfiguracji jest proste i intuicyjne i można je wykonać w kilku krokach. Przygotowanie konfiguracji znacznie skraca czas, który trzeba by było poświęcić na ręczną instalację poprawek na każdym komputerze/serwerze z osobna.

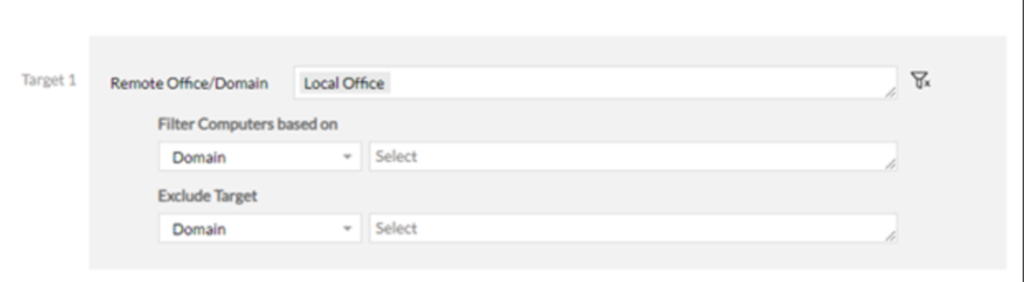

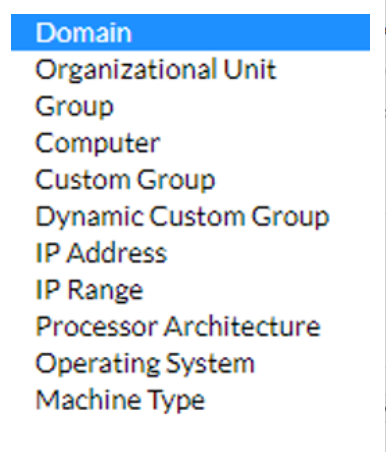

Oprócz podstawowej konfiguracji polityki mamy możliwość wybrania zakresu urządzeń na których będzie ona wdrażania.

Podzielenie konfiguracji pozwoli nam na wdrożenie polityki w wybrany przez nas zakres urządzeń.

Przeprowadzając konfigurację zabezpieczającą usługi kluczowe musimy wdrożyć ją na serwery usług kluczowych. Przy użyciu odpowiednich kryteriów będziemy mogli dodatkowo zawęzić zakres wdrażanej poprawki.

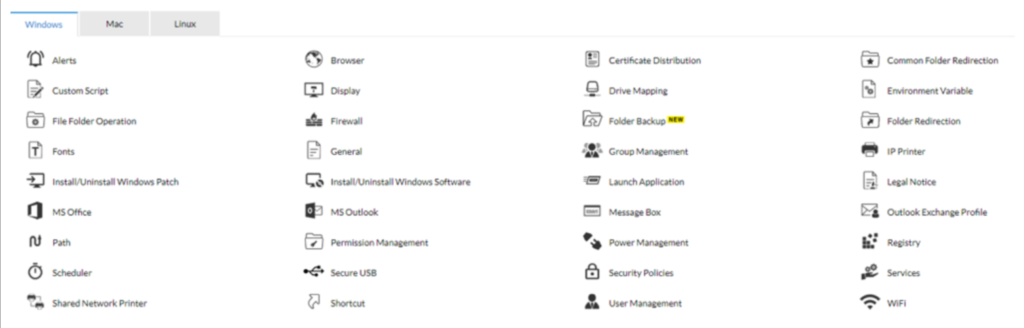

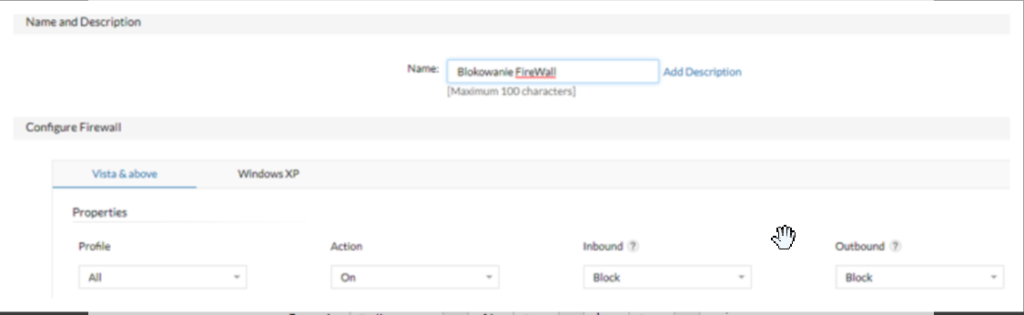

System umożliwia również wdrażanie niestandardowych konfiguracji, które pomogą zabezpieczyć serwery, na których działają usługi kluczowe.

Przykład:

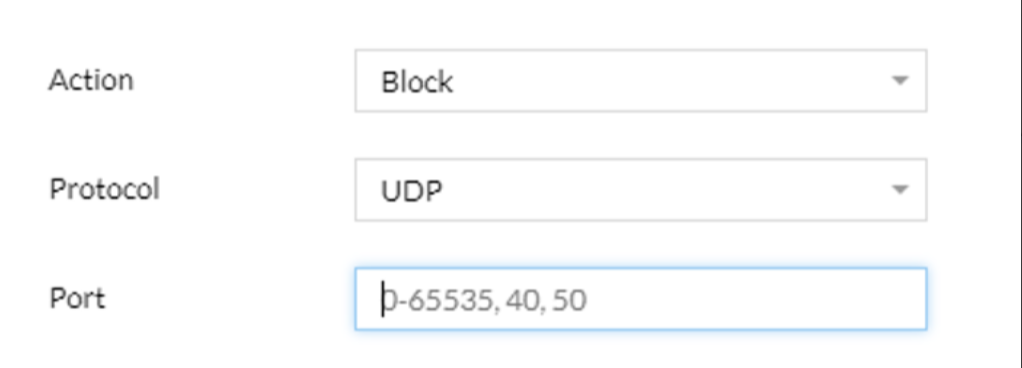

Jeśli posiadamy podejrzenia ataków na usługę kluczową, możemy przygotować konfigurację na dane stacje robocze. Umożliwi ona zablokowanie danego ruchu lub aplikacji.

Przykładową blokadą będzie zablokowanie ruchu przychodzącego przy użyciu protokołu TCP na porcie 50.

Omówione w artykule punkty znajdujące się w Ustawie o Krajowym Systemie Cyberbezpieczeństwa stanowią wyzwanie dla wielu organizacji. Teraz już wiesz, co zrobić, by zapewnić bezpieczne oraz ciągłe działanie usługi kluczowej w Twojej firmie. Dowiedz się więcej o narzędziach ManageEngine:

By zapoznać się z aplikacją OPManager Plus kliknij tutaj

By zapoznać się z aplikacją ADManager Plus kliknij tutaj

By zapoznać się z aplikacją Network Configuration Manager kliknij tutaj

By zapoznać się z aplikacją Desktop Central Plus kliknij tutaj

Następny artykuł będzie już ostatnim z cyklu. Podsumujemy w nim cały cykl, opowiemy szczegółowo o narzędziach ManageEngine i o tym, jak sprostać Ustawie o Krajowym Systemie Cyberbezpieczeństwa dzięki nim.

25.02.2020

Autor: Stanisław Rogasik

Kategorie: Aktualności Artykuł

pl

pl