Kontrola dostępu, którą ustawa o Krajowym Systemie Cyberbezpieczeństwa nakazuje monitorować, to ograniczenie użytkownikowi dostępu do różnych sektorów, ale i również delegowanie dostępu do pewnych systemów. Technik pierwszej linii wsparcia nie powinien posiadać dostępu do kontrolera domeny, jednak do serwera wydruku już tak. Takie uprawnienia są często przyznawane, jednak po jakimś czasie tracimy nad nimi kontrolę. Nie mamy również sposobu na audytowanie i wylistowanie ich. Jak zatem w efektywny sposób nią zarządzać?

Jedną z wygodniejszych opcji, jest przyznawanie dostępu na bazie grupy użytkowników, jednak i tutaj mogą pojawić się wyjątki. Należy je potem monitorować lub zapisać, by pamiętać o takiej sytuacji. Taki sposób konfiguracji nie zapewnia nam pewnego mechanizmu przyznawania uprawnień co nie jest odpowiednim sposobem na kontrolę dostępu do naszego środowiska.

Odwołując się do ustawy, przytoczmy jej zapisy:

- „bezpieczeństwo fizyczne i środowiskowe, uwzględniające kontrolę dostępu,”

– Artykuł 8, podpunkt 2b. - „ochronę przed nieuprawnioną modyfikacją w systemie informacyjnym”,

– Artykuł 8, podpunkt 5c.

Pierwszy cytowany punkt opisuje mechanizm zapewniający bezpieczeństwo fizyczne oraz środowiskowe. W artykule zajmiemy się stroną oprogramowania oraz możliwościami kontroli tego aspektu, poprzez specjalne oprogramowanie.

Drugi przytoczony punkt ustawy nawiązuje do punktu pierwszego. Na pierwszy rzut oka nie widać bezpośredniego powiązania. Odpowiednia kontrola dostępu zapewnia również ochronę przed nieuprawioną modyfikacją. Mówimy o kontach uprzywilejowanych oraz kontach zwykłych użytkowników. Dzięki odpowiednim mechanizmom, czyli synchronizacji haseł, logowaniach SSO lub przekazywaniu poświadczeń do konta serwisowego, w bezpieczny sposób możemy spełnić te punkty ustawy.

Nie wszystkie aplikacje posiadają natywną integrację z ActiveDirectory lub LDAP’em, przez co tworzymy konta lokalne. Te konta posiadają często proste hasła lub hasła, które są przekazywane pomiędzy pracownikami. W tej sytuacji narażamy się na znaczne niebezpieczeństwo, gdyż poświadczenia mogą dostać się do nieautoryzowanej osoby lub zostać wykradzione. Jest to jeden z aspektów, który może spowodować duży problem dla organizacji.

Kolejnym problemem jest dodawanie użytkowników do grup uprzywilejowanych na określony czas. Jeden z pracowników potrzebuje dostępu do konkretnego zasobu na określony czas. Po akceptacji takiego zgłoszenia oraz przyznaniu mu dostępu, administratorzy nadają uprawnienia. Muszą jednak oznaczyć sobie termin odebrania takich uprawnień w kalendarzu lub przygotować skrypt, który odbierze takie uprawnienia. Jest to nieefektywny sposób na przyznawanie czasowych uprawnień. Cały proces mógłby być wykonany lepiej.

Istnieje również możliwość autoryzacji na bazie SAML’a, dzięki któremu będziemy mieli możliwość logowania się przy pomocy pojedynczych poświadczeń do wielu systemów. Dzięki temu, użytkownik w ramach jednych poświadczeń, może zalogować się do wielu systemów. W przypadku zwolnienia pracownika, odebranie dostępu do ActiveDirectory/LDAP’a spowoduje zablokowanie dostępu do wszystkich systemów. Tym sposobem, ograniczymy zagrożenia wynikające z nieodpowiedniej kontroli dostępu.

Dzięki naszym produktom, można w prosty sposób poradzić sobie z tymi wyzwaniami.

Pierwszą prezentowaną aplikacją jest PAM360, czyli narzędzie do kompleksowej kontroli dostępu. System pozwala na łączenie się do zasobów przez protokoły takie jak: RDP, VNC, SSH, dostęp do danej strony poprzez wstrzyknięcie poświadczeń. Aplikacja wspiera również inne typy urządzeń oraz odpowiadające im protokoły.

Za przykład weźmiemy proces przyznawania dostępu do danej grupy pracowników na podstawie aplikacji PAM360.

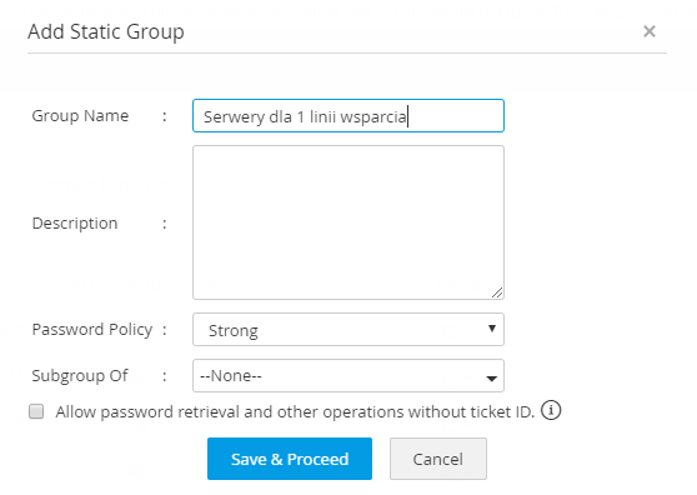

W pierwszym etapie utworzymy grupę urządzeń, do których mają mieć dostęp użytkownicy 1 linii:

Definiujemy tutaj nazwę grupy, krótki opis oraz politykę haseł dla tej grupy.

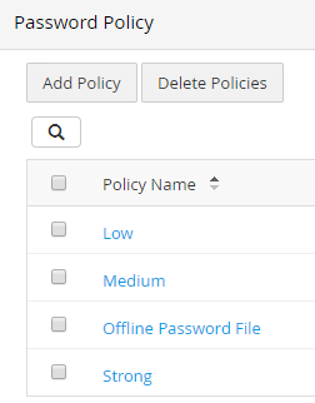

Polityki haseł mogą być dowolne, od słabych, aż do mocnych, w zależności do naszych wymagań.

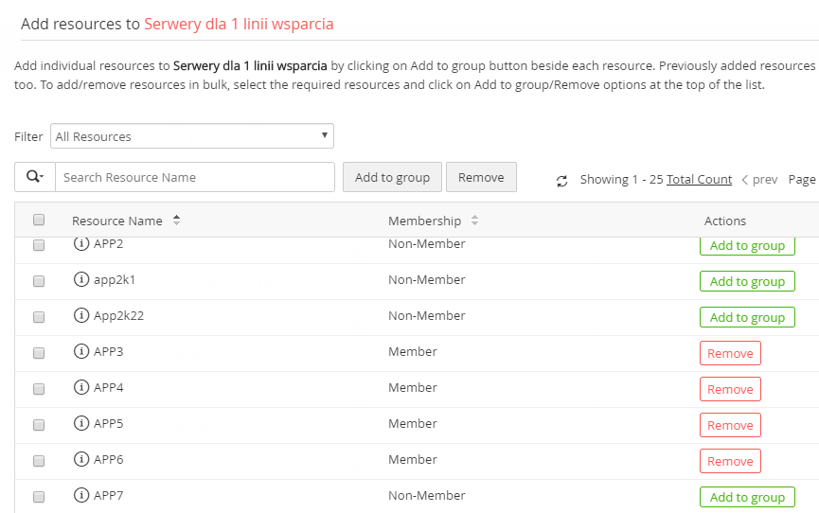

Następnie dodamy urządzenia. Możemy to zrobić poprzez:

- Filtrowanie wszystkich zasobów – jest to grupa dynamiczna, która ciągle przypisuje do siebie zasoby, na bazie nałożonych przez nas warunków,

- Statyczne dodanie elementów do grupy – wybieramy odpowiednie zasoby z listy.

Dodamy urządzenia przy pomocy wybierania z listy.

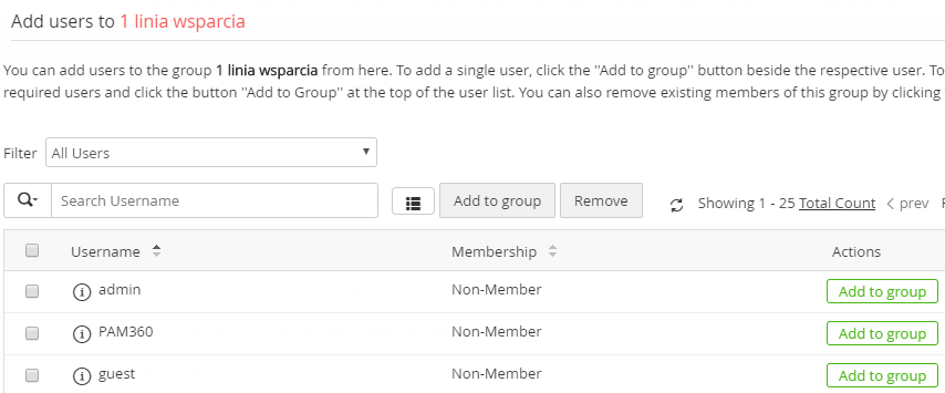

Następnie utworzymy grupę użytkowników, którzy mają mieć dostęp do wybranych zasobów.

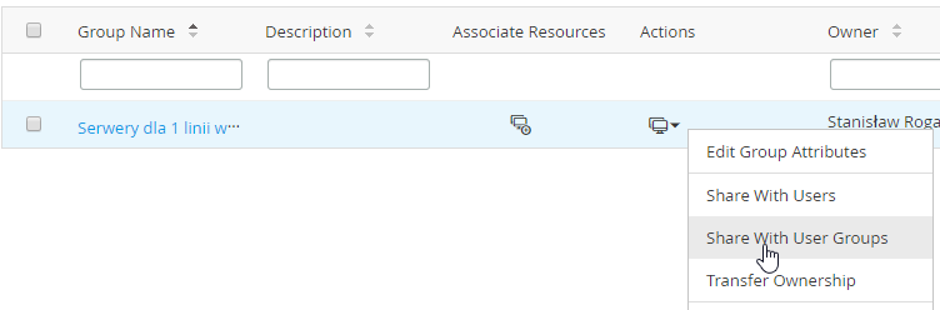

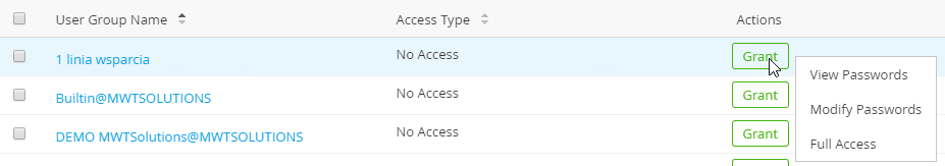

Ostatnim etapem jest przypisanie grupie użytkowników uprawnień dla danej grupy:

Od tego momentu, użytkownicy z grupy 1 linii wsparcia, mają dostęp do wybranych zasobów.

Również w przyszłości możemy bezproblemowo rozszerzać tę grupę o kolejne zasoby, dzięki czemu nie musimy przechodzić całego procesu od nowa.

System autoryzuje użytkowników na trzy sposoby: poprzez konta ActiveDirectory, LDAP’a lub konta lokalne. By sprostać wymaganiom ustawy, najlepszą metodą jest wykorzystanie logowania przy pomocy usługi katalogowej. Wyłączenie konta w ActiveDirectory, spowoduje odcięcie wszystkich dostępów.

Przedstawiony sposób pozwala na nieograniczony dostęp do danego zasobu.

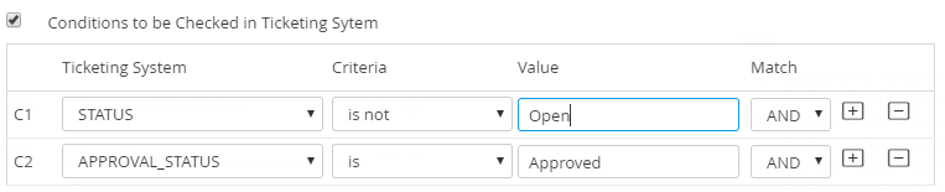

PAM ma również możliwość konfiguracji dostępu czasowego, na podstawie akceptacji wykonanych z ServiceDesk Plusa. Konfiguracja tej funkcji odbywa się na bazie pól zawartych w ServiceDesk. Ich konfiguracją zajmujemy się po stronie PAM’a.

Musimy dobrać odpowiednie pola, które zdefiniują nam, kiedy dostęp ma zostać przyznany.

W tym przykładzie, gdy zgłoszenie o danym ID jest otwarte oraz zaakceptowane, użytkownik ma prawo podłączyć się do systemu.

Następnym elementem konfiguracji jest zasób. Nie wszystkie zasoby muszą pozwalać na tę formę autoryzacji. Możemy wybrać pojedyncze zasoby i skonfigurować tą funkcjonalność.

Dzięki tej opcji, na podstawie ważnego zgłoszenia, technik może uzyskać dostęp do wybranego zasobu.

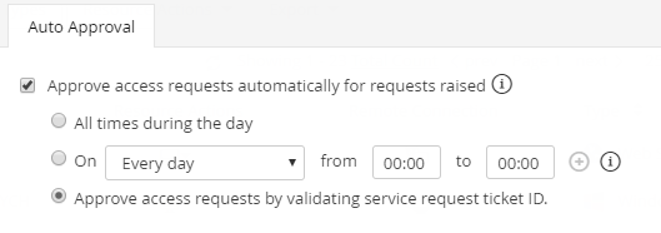

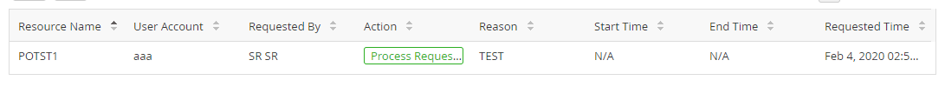

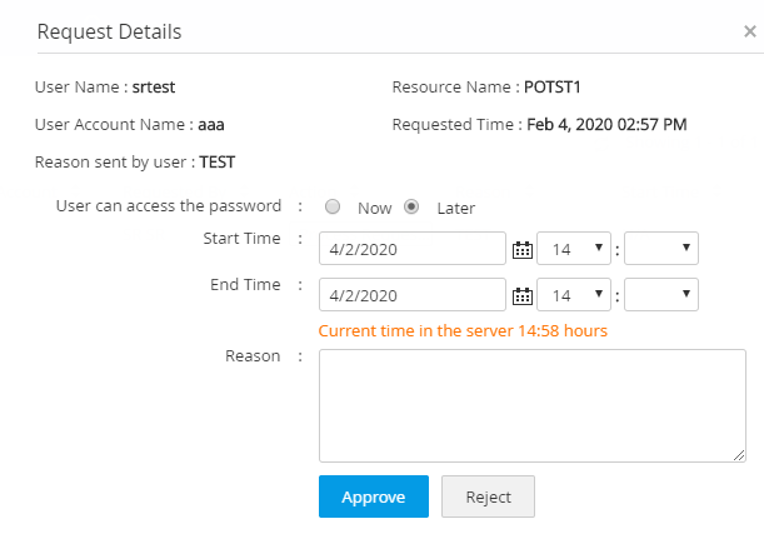

Kolejnym sposobem są akceptacje dostępu na określony czas przez wybranych administratorów.

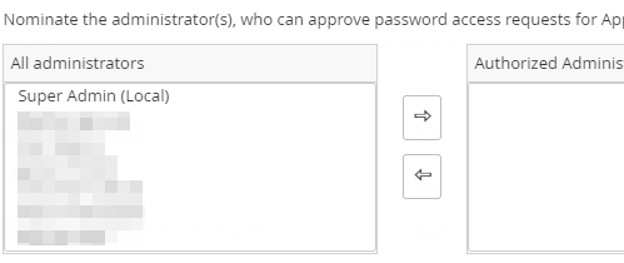

Musimy wybrać, którzy administratorzy będą zarządzali akceptacjami i przydzielali dostępy.

Po skonfigurowaniu tej funkcji, administrator dostanie notyfikację, gdy ktoś poprosi o dostęp do danego zasobu. Będzie miał możliwość akceptacji lub odrzucenia takiego wniosku oraz ograniczenia dostępu w określonym okresie czasu.

PAM posiada dokładny audyt wykonanych sesji, pobranych haseł z systemu oraz wszystkich działań użytkowników. Tych informacji nie jesteśmy w stanie usunąć z aplikacji, stąd też mamy pewność, że historia akcji będzie autentyczna.

Podsumowując możliwości PAM360, w kontekście udzielenia dostępu oraz kontroli, są to:

- Akceptacja na podstawie zgłoszeń z systemu supportowego,

- Akceptacja na podstawie zgody administratora,

- Przydzielenie stałego dostępu do zasobu,

- Audyt dostępu oraz zmian,

- Logowanie przy pomocy konta domenowego.

Kolejnym systemem pozwalającym na kontrolę dostępu jest ADManager Plus.

Jest to narzędzie, które pozwala na zarządzanie ActiveDirectory, w tym uzupełnia go o nowe funkcjonalności. Jedną z nich jest możliwość zakładania zgłoszeń o wykonanie danej akcji. Lista jest obszerna i pozwala na m.in.:

- Utworzenie nowego pracownika,

- Dodanie go do grupy,

- Dostęp do wybranego folderu/share’a,

- Odblokowanie użytkownika.

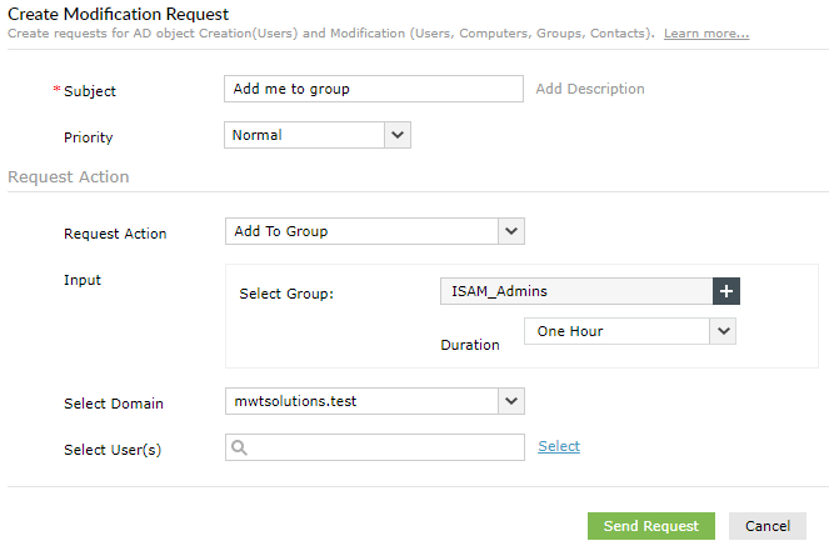

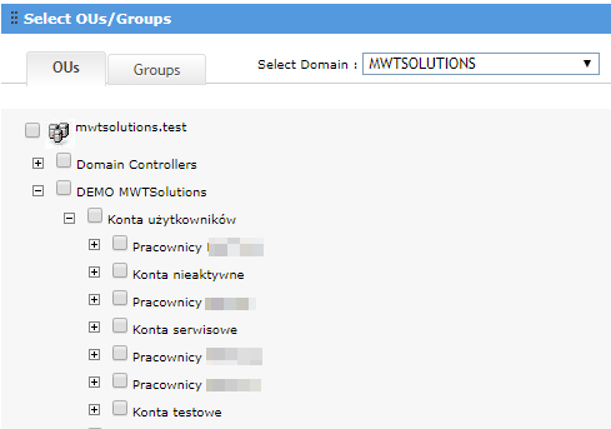

Weźmy za przykład dodanie do określonej grupy na określony czas:

Użytkownik proszący o wykonanie konkretnej zmiany, ma również możliwość ustalenia, na jak długi czas zostanie wykonana ta modyfikacja. Osoba akceptująca prośbę ma możliwość skorygowania parametrów przed wykonaniem takiej akcji. W tym przypadku możemy zezwolić na np.: krótszy okres nadania uprawnień, niż chciał użytkownik.

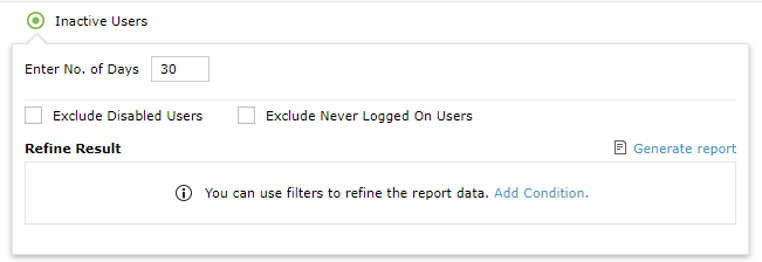

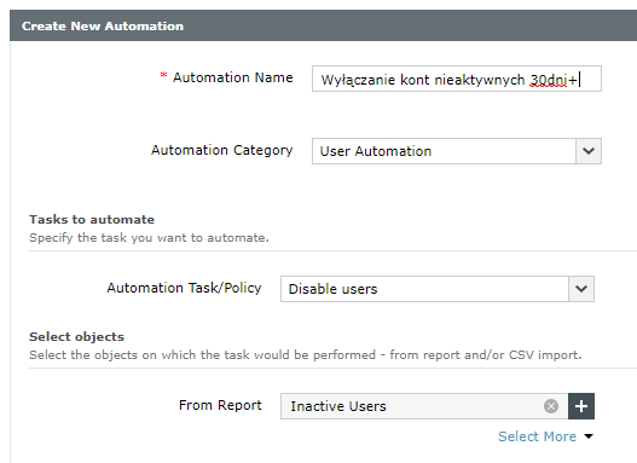

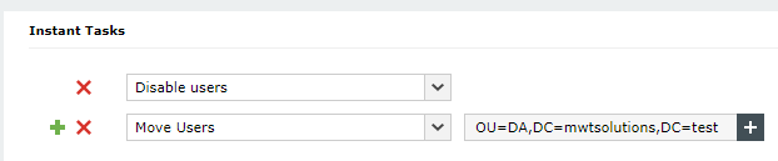

Ponadto, ADManager Plus pozwala na wykonanie automatyzacji na domenie, dzięki którym usprawnimy zarządzanie naszą domeną. System pozwala na szybkie utworzenie i wdrożenie takich schematów. Za przykład weźmy wyłączenie kont, które są nieaktywne od minimum 30 dni. Nieaktywne konta, mogą zostać użyte do nieuprawnionego dostępu do naszej domeny, stąd też należy je wyłączyć.

Automatyzacja pozwala również na wykonanie zestawu akcji. Moglibyśmy zbudować zadanie, które przeniesienie użytkowników do wybranego OU oraz ich zablokuje.

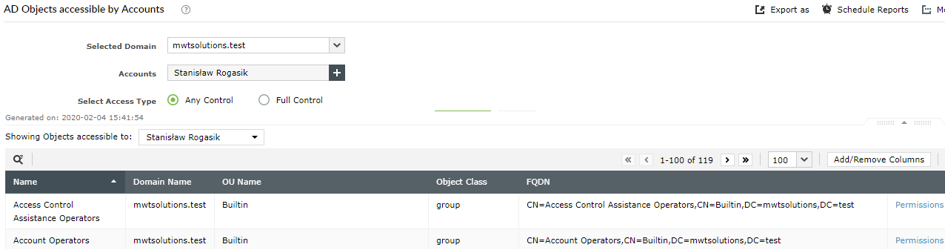

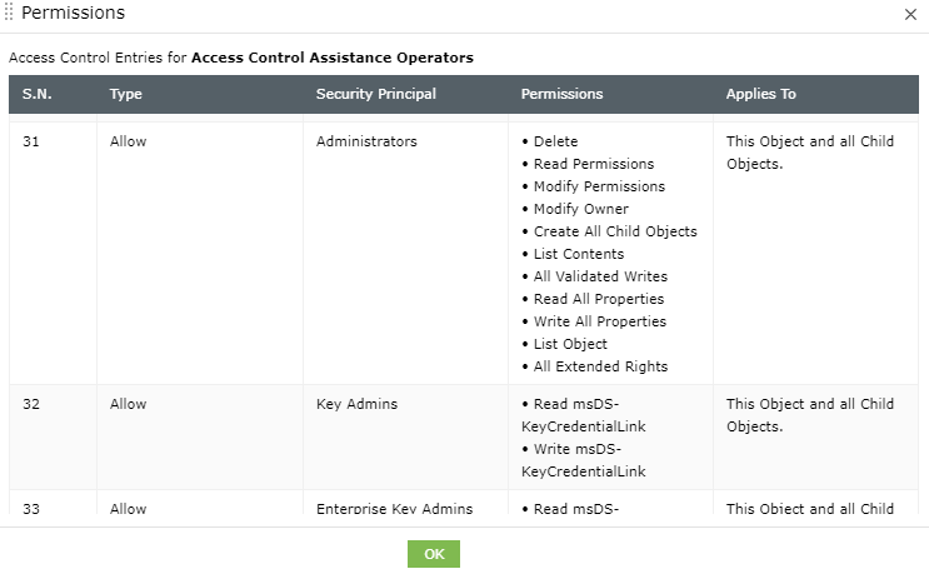

Istnieją tutaj również raporty, które mogą pomóc podczas audytu dostępu. Jednym z nich, mogącym przydać się podczas weryfikacji dostępu, jest raport uprawnień wybranego użytkownika.

Dzięki niemu możemy przeszukać nasze ActiveDirectory i zweryfikować, do jakich obiektów użytkownik ma uprawnienia:

Raport przedstawia wszystkie kluczowe dane odnośnie obiektu i prezentuje je na interfejsie graficznym. Dodatkowo, system pozwala na przejrzenie wszystkich uprawnień na danym obiekcie, poprzez jedno kliknięcie.

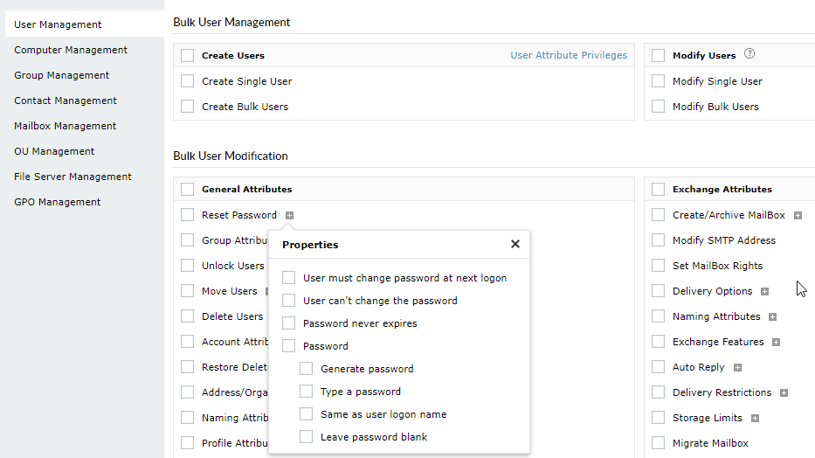

Kolejnym rozszerzeniem jest możliwość delegowania uprawnień do serwisantów. Jest to istotny przykład kontroli dostępu, w którym to przekazujemy część uprawnień. Za przykład posłuży 1 linia wsparcia. Powinna ona mieć możliwość m.in.:

- Tworzenia nowego konta w AD,

- Restartowania hasła,

- Odblokowania konta,

- Zmiany hasła.

ADManager pozwala na dokładne sprecyzowanie operacji, jakie mogą wykonać technicy, poprzez utworzenie nowej roli, z granularnie wybranymi uprawnieniami.

Tym sposobem, zabezpieczymy się przed zbyt wysokimi uprawnieniami przypisanymi do danego użytkownika, jednocześnie zezwolimy na wykonanie niezbędnych operacji.

Podsumowując, dzięki aplikacji ADManager Plus, możemy rozwinąć kontrolę dostępu o m.in.:

- Akceptację zmian w Active Directory,

- Czasowe przyznawanie uprawnień,

- Automatyzację zadań, które zwiększają bezpieczeństwo,

- Raportowanie aktualnej konfiguracji środowiska,

- Delegację wybranych uprawnień na Active Directory.

Kolejnym proponowanym przez nas systemem, jest ADSelfService Plus.

Jest to narzędzie, które działa jako portal samoobsługowy dla użytkownika końcowego. Pozwala na m.in.:

- Restartowanie haseł w AD,

- Logowanie SAML/SSO

W kontekście ustawy, omówimy logowanie SAML/SSO oraz restartowanie haseł, które również dotyczą kontroli dostępu.

Logowanie SAML pozwala na przekazywanie poświadczeń pomiędzy różnymi systemami i umożliwia logowanie do innych aplikacji, bez ponownego podawania poświadczeń. ADSelfService wspiera możliwość skonfigurowania takiego logowania z różnymi aplikacjami. Dzięki tej funkcji również zyskujemy możliwość kontroli dostępu, gdyż poprzez wyłączenie konta w ActiveDirectory uniemożliwiamy dostęp do innych aplikacji. Konfiguracja tej funkcjonalności jest prosta, musimy podać odpowiednie parametry, takie jak:

- Typ autoryzacji SSO,

- Adresy URL do komunikacji, pomiędzy systemami,

- Algorytm RSA,

- Typ odpowiedzi SAML.

Mamy również możliwość przypisania danej aplikacji, bazującej na SAML, do odpowiedniej grupy użytkowników. Opiera się to na politykach, które definiują możliwe operacje oraz filtrują użytkowników na bazie OU/Grupy.

Dzięki tej funkcji, możemy zwiększyć kontrolę dostępu, poprzez utworzenie odpowiednich polityk, które ograniczą dostęp do systemów zewnętrznych.

Główną funkcją systemu jest również samodzielny reset haseł przez użytkowników.

Dzięki ADSelfService Plus możemy zezwolić użytkownikom na samodzielny reset hasła, zachowując odpowiedni poziom bezpieczeństwa. Użytkownik, który zostanie przypisany pod odpowiednią politykę, będzie musiał użyć drugiego sposobu autentykacji. Lista obsługiwanych sposobów jest długa, są to m.in.:

- RSA SecurID,

- Odcisk palca,

- YubiKey,

- Google Authenticator,

- Autentykacja TOTP.

Podsumowując, dzięki ADSelfService Plus możemy:

- Kontrolować dostęp do zewnętrznych aplikacji, poprzez autentykację SAML’ową,

- Udostępnić logowanie SSO do wielu aplikacji,

- Przenieść operację resetu hasła na użytkownika,

- Zwiększyć bezpieczeństwo resetu hasła, poprzez dodanie metod 2FA.

Temat kontroli dostępu jest rozległy i dotyczy wielu systemów oraz zasobów. Wielu administratorów musi uwzględniać to w swojej infrastrukturze. Bez odpowiednich narzędzi, proces kontroli dostępu jest niemożliwy. Dzięki naszemu oprogramowaniu, możemy sprostać wymaganiom ustawy oraz zapewnić odpowiedni poziom kontroli dostępu w całej organizacji.

Masz pytania? Chcesz dowiedzieć się więcej? Skontaktuj się z nami!

18.02.2020

Autor: Stanisław Rogasik

Kategorie: Aktualności Artykuł

pl

pl