SIEM (Security information and event management), czyli oprogramowanie służące do pozyskiwania i zarządzania informacjami oraz zdarzeniami wnikającymi z dogłębnego monitowania całej infrastruktury sieciowej. Systemy te zbierają dane logów, które są generowane przez całą infrastrukturę organizacji, a następnie identyfikują i klasyfikują incydenty oraz zdarzenia, które zostają poddane analizie. Podczas doboru rozwiązania SIEM dla swojej organizacji najważniejsze jest ustalenie luk w aktualnej konfiguracji zabezpieczeń oraz określenie kryteriów które rozwiązanie musi spełnić, by zaspokoić nasze potrzeby.

Oto kluczowe funkcje SIEM:

1. Monitoring bezpieczeństwa sieci

Struktury IT zawierają szeroką gamę urządzeń takich jak routery, zapory sieciowe, stacje robocze itd. dlatego kluczowa w rozwiązaniu SIEM jest możliwość monitorowania wszystkich składowych sieci. Rozwiązanie SIEM powinno również identyfikować luki w strukturze IT, które mogą prowadzić do incydentów naruszających politykę bezpieczeństwa, takich jak ataki ze strony osób trzecich lub niechcianych wycieków danych.

Ponadto rozwiązanie powinno informować administratora o zagrożeniach w czasie rzeczywistym poprzez szeroki wybór alertów, które możemy skonfigurować pod swoje wymagania. Idealne rozwiązanie SIEM jest również zintegrowane z różnymi źródłami zagrożeń tak, aby uniemożliwić interakcję takich zagrożeń z siecią.

System ManageEngine Log360 jest kompleksowym rozwiązaniem, które posiada możliwość przeglądania raportów wszystkich podpiętych do niego programów takich jak ADAudit, EventLog Analyzer czy UEBA. Dzięki temu można w łatwy i szybki sposób uzyskać potrzebne informacje. Każdy z modułów posiada również moduł alarmu dzięki którym, po odpowiednim skonfigurowaniu, zostaniemy poinformowani jeżeli w naszym środowisku pojawi się niechciany incydent.

2. Analiza zachowań

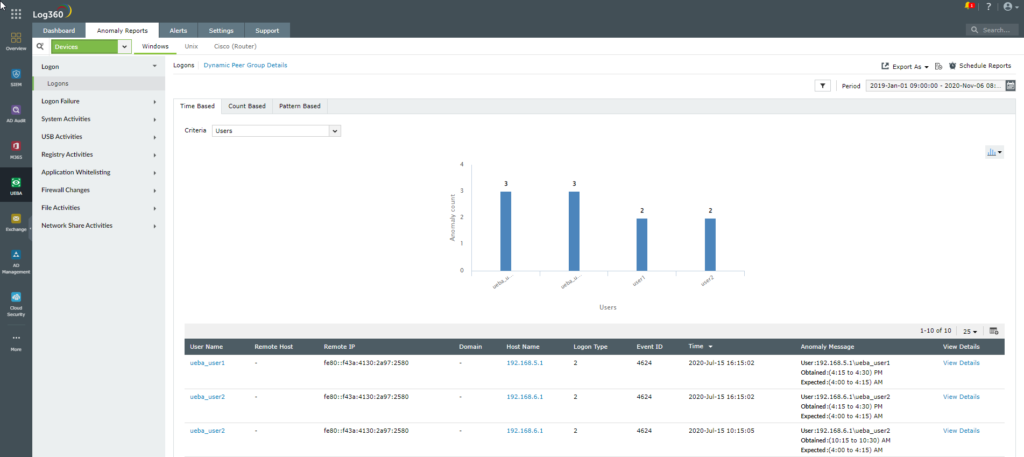

Rozwiązanie SIEM musi być w stanie tworzyć modele behawioralne dla każdego użytkownika. Taki model służy jako punkt odniesienia do analizy zachowania, dzięki czemu program może wyłapać ruchy nienaturalne dla użytkownika i powiadomić o nich administratora, który będzie mógł w ten sposób zidentyfikować zhakowane konto lub złośliwego insidera.

Moduł UEBA w Log360 monitoruje zachowania użytkowników i może informować nas o anomaliach występujących w ich działaniach, takich jak logowanie się poza godzinami pracy czy podejrzanych ruchach na plikach.

3. Zapobieganie utracie danych

W każdej firmie przetwarzane są ogromne ilości poufnych plików, takich jak dane osobowe klientów, numery kart kredytowych, hasła czy informację wewnętrzne, których wyciek mógłby spowodować ogromne problemy dla firmy. Identyfikowanie nieautoryzowanego dostępu do wewnętrznej sieci organizacji i ostrzeganie administratorów o takich zdarzeniach jest kluczową funkcją rozwiązania SIEM.

Moduł UEBA, który znajduje się w Log360 odpowiedzialny jest za monitoring zachowania użytkownika. Dzięki niemu możemy w szybki sposób wykryć wielokrotne próby logowań do naszego środowiska czy próby modyfikowania albo kopiowania plików zawierających danych wrażliwych.

4. Bezpieczeństwo w chmurze

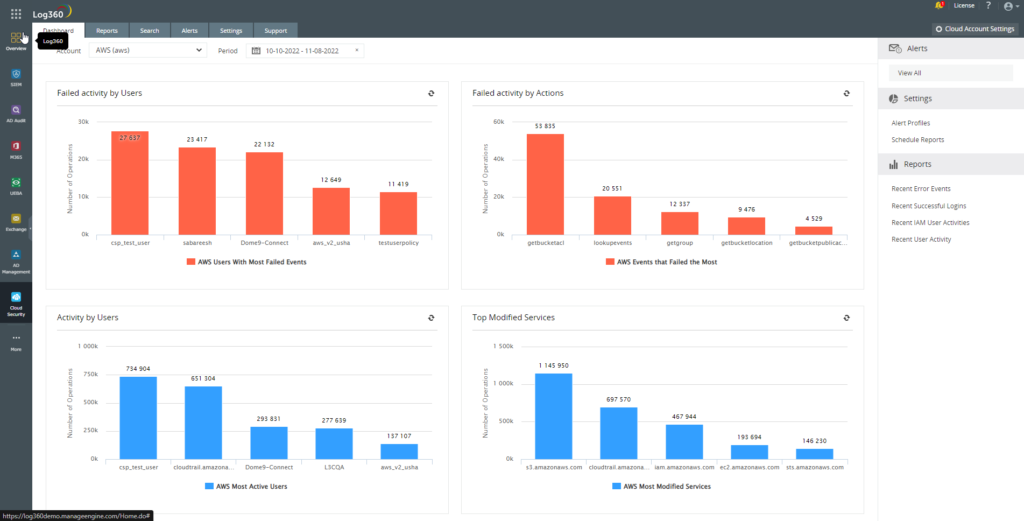

Pandemia COVID-19 sprawiła że wiele organizacji zdecydowało się na wprowadzenie rozwiązań cloud (chmurowych). Dzięki wysokiej dostępności oraz zmniejszeniu kosztów utrzymania serwerów rozwiązanie to jest bardzo popularne, jednak wiąże się ono z możliwością dużych naruszeń bezpieczeństwa.

Dlatego niezbędne jest posiadanie rozwiązania SIEM, które będzie monitorowało działania w chmurze oraz będzie w stanie identyfikować zagrożenia, które mogą być niebezpieczne dla danych przechowywanych w chmurze.

Moduł Cloud Security w LOG360 monitoruje naszą chmurę oraz jest w stanie, po odpowiedniej konfiguracji, informować nas o zdarzeniach, które miały miejsce w środowisku cloud.

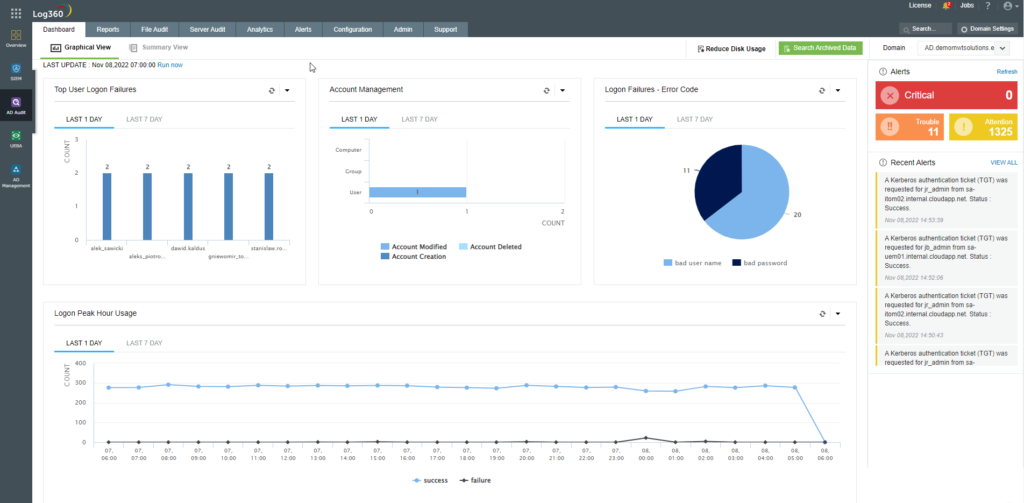

5. Audyt katalogów

Możliwość monitorowania dostępów do krytycznych zasobów w organizacji odgrywa kluczową rolę dla bezpieczeństwa. Dokładny wgląd w struktury AD musi być istotną częścią rozwiązania SIEM, aby mieć pewność, że wszystkie uprawnienia są skonfigurowane tak, by były zgodne z zasadami oraz polityką naszej organizacji.

W systemie Log360 znajdziemy ADAudit Plus, który jest odpowiedzialny za monitorowanie naszej struktury AD oraz ADManager Plus, który odpowiada za zarządzanie użytkownikami w AD oraz nadawanie im uprawnień. Wpływają one znacząco na bezpieczeństwo naszej organizacji.

6. Analiza zagrożeń

Bardzo ważną funkcją rozwiązań SIEM jest możliwość analizy zagrożeń ze strony złośliwych adresów IP, adresów URL, adresów e-mail czy domeny. Daje nam to możliwość lepszej kontroli bezpieczeństwa oraz skraca czas wykrywania zagrożeń w naszej strukturze IT.

EventLog Analyzer w Log360 zbiera oraz analizuje logi, dzięki czemu może powiadamiać nas o zagrożeniach, które pojawiają się w organizacji.

7. Kompleksowe zarządzanie incydentami

Rozwiązanie SIEM musi mieć wbudowany system, który pozwoli na kompleksowe zarządzanie incydentami w naszej strukturze IT. Powinno posiadać zautomatyzowany system reagowania na incydenty, zmniejszający wpływ zagrożenia na bezpieczeństwo. Niezbędny jest również system szybkiego powiadamiania administratorów w momencie pojawienia się zagrożenia. Dzięki temu możliwa jest natychmiastowa reakcja. System powinien być w stanie powiązać ze sobą poszczególne zdarzenia, identyfikować zaimplementowane wzorce, wykrywać potencjalne ataki oraz reagować na nie.

Log360 posiada wbudowany system powiadamiania z pomocą różnych środków komunikacji, które można dopasować do swoich potrzeb. System daje możliwość skonfigurowania wielu raportów, również customowych, dzięki którym mamy dokładny podgląd tego co się dzieje w naszej strukturze.

Rozwiązania SIEM, takie jak Log360, mogą znacząco poprawić stan bezpieczeństwa w organizacji, jednak ważne jest, by odpowiednio dopasować je do swoich potrzeb. Ważne też jest zrozumienie podstawowych możliwości rozwiązania SIEM aby w pełni móc wykorzystać potencjał w zakresie skutecznego wykrywania oraz obrony przed cyberatakami. System Log360, dla wygody użytkowników, jest dostępny w dwóch wariantach: lokalnym (on-premise) oraz chmurowym (cloud). Porównanie obu wersji znajdziesz w artykule tutaj.

17.11.2022

Autor: Kamil Cieśla

Kategorie: Aktualności Artykuł

pl

pl