W dzisiejszych czasach firmy coraz częściej wystawiane są na cyberataki. Metody, jakimi są atakowane, zmieniają się bardzo często. Jedną z nich jest wykorzystywanie istniejących już aplikacji w systemie w celu zmniejszenia wykrycia intruza– przesyłanie nowych plików do stacji roboczych zwiększa szansę wykrycia i uniemożliwienie przeprowadzenia ataków. Dlatego jedną z ulubionych metod cyberprzestępców jest PowerShell.

Ataki w PowerShell

PowerShell to istniejący wcześniej interfejs wiersza poleceń (CLI) używany przez administratorów systemów do automatyzacji rutynowych zadań i zarządzania konfiguracją systemu. Jest on najczęściej wykorzystywany do ataków opartych na wykonywaniu skryptów lub ataków post-exploitation.

Dlaczego hakerzy korzystają z PowerShella?

- Łatwość uzyskania uprzywilejowanego dostępu – wraz z uzyskaniem dostępu do wykonywania skryptów PowerShell, użytkownik jest w stanie uzyskać dostęp do każdego systemu w sieci. Dzieje się tak ponieważ wykorzystywany jest do monitorowania i wykonywania poleceń w narzędziach systemu Windows np. Active Directory

- Zaufane narzędzie – Powershell posiada zaufany podpis cyfrowy. Firewall oraz aplikacje antywirusowe nie wykryją podejrzanych działań wykonywanych przez hackera

- Łatwe w użyciu – w sieci można znaleźć wiele poradników oraz gotowych skryptów za darmo. PowerShell jest oprogramowaniem Open Source, więc nic nie stoi na przeszkodzie, by wykorzystać go do cyberataku

- Dostępność – skrypty PowerShell możemy włączyć nie tylko na systemach Windows, ale także na Linux oraz macOS co sprawia, że nie ma systemu, który byłby w 100% bezpieczny.

Najlepsze praktyki cyberbezpieczeństwa w celu wykrycia ataków PowerShell

Ważną aktywnością jest obrona przed atakami i jak najszybsze ich wykrycie. Poniżej przedstawiamy najlepsze praktyki bezpieczeństwa, które warto wdrożyć do swojej organizacji:

- Podpisywanie kodu – polega na dodaniu cyfrowego certyfikatu pliku wykonywalnego lub skryptu, aby śledzić i unikać manipulacji na plikach skryptowych. Warto wykorzystać JEA (Just Enough Administration) w celu ograniczenia kontroli administracyjnej na wszystkich użytkownikach.

- Tryb ograniczonego języka – ten tryb pomaga unikać pewnych skryptów zwiększających podatność na ataki w PowerShell

- Logowanie transkrypcji, modułów i bloków skryptowych – włączenie tej opcji pomoże śledzić każdą sesję Powershell, monitorować sesje wykonywania skryptów oraz rejestrować wszystkie informacje potrzebne do analizy.

Ale czy to jedyne metody walki z atakami Powershell? Niekoniecznie. Wymagane jest ciągłe monitorowanie logów, aby wykryć złośliwe skrypty i możliwe ataki PowerShell. Możemy w tym celu zainwestować w rozwiązania SIEM. Wysyłanie do niego logów transkrypcji, modułów i bloków skryptów może pomóc w śledzeniu konkretnych poleceń i działań, które mogą wskazywać na te ataki.

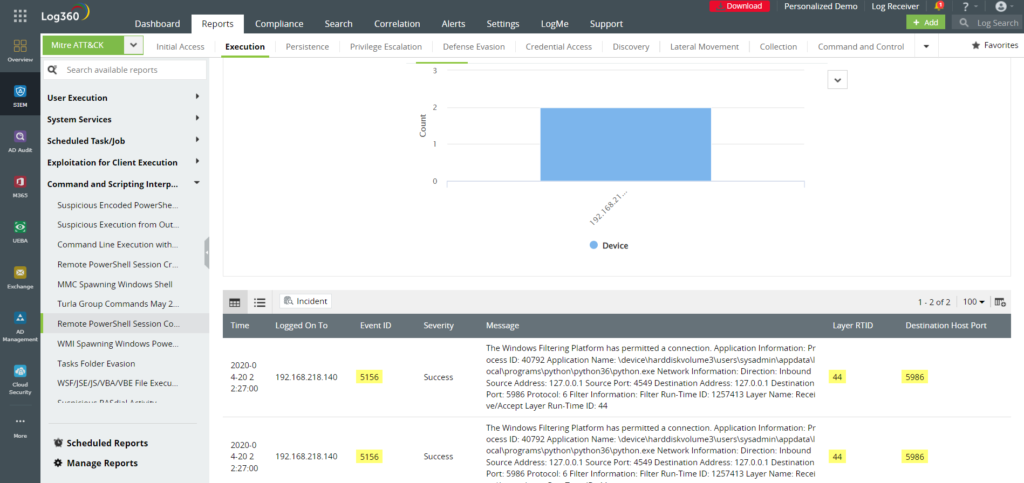

Oto wybrane z raportów, które analityk bezpieczeństwa może badać, aby śledzić możliwe wskaźniki ataków PowerShell za pomocą ManageEngine Log360, rozwiązania SIEM zasilanego przez MITRE ATT&CK

- Zdalne tworzenie sesji PowerShell

2. WMI wywołujące Windows PowerShell

3. Plik do pobrania PowerShell

4. Skrypt PowerShell uruchomiony w danych aplikacji

5. Składnia znaków kodowanych w PowerShell

6. Złośliwe słowa kluczowe PowerShell zakodowane w Base64 w liniach poleceń

Produkt Log360 zawiera szeroką gamę modułów oraz raportów dotyczących ataków na nasze środowisko IT. Dzięki zestawowi gotowych raportów jesteśmy w stanie zapanować nad niepożądanymi działaniami w sposób niemal natychmiastowy.

Jeśli zainteresował Cię produkt LOG360, zachęcamy do skorzystania z POC podczas którego nasi technicy odpowiedzą na nurtujące pytania oraz pomogą we wstępnej konfiguracji narzędzia.

15.03.2023

Autor: marketing@mwtsolutions.eu

Kategorie: Aktualności Artykuł

pl

pl