W dzisiejszych czasach bywamy przerażeni na myśl o utracie urządzenia, które zawiera nasze osobiste zdjęcia i zapisane na nim dane firmowe. Sama utrata urządzenia nie jest jedynym sposobem narażenia danych. Niewielkie działania w naszym codziennym życiu mogą mieć duży wpływ na bezpieczeństwo informacji przechowywanych na naszych urządzeniach.

Czym jest Zarządzanie Bezpieczeństwem Mobilnym?

Zarządzanie Bezpieczeństwem Mobilnym (MSM – Mobile Security Management) to termin odnoszący się do działań podejmowanych w celu zabezpieczenia urządzeń mobilnych i zawartych w nich danych. MSM może być proaktywny lub reaktywny, w zależności od tego, czy akcja jest wykonywana przed, czy po naruszeniu zasad bezpieczeństwa. Aktywne działania obejmują zabezpieczenie danych i urządzeń przed naruszeniem np. przy użyciu haseł, szyfrowania i konteneryzacji. Działania reaktywne to czynności wykonywane po zgubieniu, kradzieży urządzenia, lub naruszeniu bezpieczeństwa danych. Mogą obejmować zdalne blokowanie i lokalizowanie urządzeń lub czyszczenie znajdujących się na nich danych

Dlaczego zarządzanie bezpieczeństwem mobilnym jest ważne w organizacjach?

W miarę wzrostu wykorzystania urządzeń mobilnych w organizacjach cyberprzestępcy znajdują coraz lepsze metody wykorzystywania skradzionych danych. Niezabezpieczone urządzenia mobilne działają na korzyść atakujących, więc organizacje muszą pracować ze zdwojoną siłą, aby je zabezpieczyć. Według najnowszych badań przeprowadzonych przez Verizon, wiele organizacji odwleka w czasie jakiekolwiek zabezpieczenie urządzeń mobilnych, co zwiększa ryzyko utraty danych i szkód w relacjach z klientami oraz możliwe naruszenie reputacji organizacji.

Połączenie z niezabezpieczoną siecią Wi-Fi może potencjalnie doprowadzić do naruszenia danych, natomiast niezliczona liczba pracowników nadal łączy się z otwartymi źródłami Wi-Fi dostępnymi na lotniskach, kawiarniach i innych miejscach publicznych. Według tego samego badania Verizon – powyżej 81 procent respondentów przyznało się do podłączania urządzeń mobilnych do otwartych źródeł Wi-Fi, mimo że jest to zabronione przez zasady firmy. Takie małe działania mogą spowodować poważną utratę danych i trudności finansowe organizacji.

Oto kilka innych działań, które zagrażają danym korporacyjnym:

- Pobieranie aplikacji z niezweryfikowanych źródeł

Aplikacje dodane do Apple App Store lub Google Play Store są sprawdzane pod kątem zagrożeń, takich jak złośliwe oprogramowanie, zanim będą dostępne do pobrania. Zapewnia to użytkownikom, z pewnym stopniem pewności, że z tych aplikacji można bezpiecznie korzystać. Tego samego nie można jednak powiedzieć o aplikacjach pobranych z innych niezweryfikowanych źródeł. - Brak sprawdzania uprawnień aplikacji

W większość aplikacji prosi o pozwolenie na dostęp do niektórych funkcji urządzenia, takich jak kamera, informacje o lokalizacji i kontakty, gdy są one używane po raz pierwszy. Niektóre z tych uprawnień aplikacji są wymagane do działania, a niektóre są dostępne tylko w celu poprawy komfortu użytkowania. Wielu użytkowników zgadza się na wszystkie uprawnienia bez sprawdzania, dlaczego dana aplikacja wymaga dostępu do ich galerii lub kontaktów. - Zawsze włączone Wi-Fi i Bluetooth

Wielu użytkowników ma włączone Wi-Fi i Bluetooth przez cały czas, a także umożliwia automatyczne łączenie, aby ułatwić obsługę. Daje to atakującym możliwość połączenia się z urządzeniami i dostępu do przechowywanych danych osobowych i firmowych. - Uruchamianie przestarzałego systemu operacyjnego

Każda aktualizacja systemu operacyjnego wprowadza poprawki zabezpieczeń i poprawki do luk wykrytych w poprzednim systemie operacyjnym. Uruchamianie przestarzałego systemu operacyjnego zwiększa prawdopodobieństwo cyberataków wykorzystujących wykryte luki. - Nieużywanie wirtualnej sieci prywatnej (VPN) podczas uzyskiwania dostępu do danych firmowych

Czasami nie można łączyć się z niezabezpieczoną siecią Wi-Fi w celu uzyskania dostępu do danych osobowych. W takich przypadkach dostęp do danych firmowych nie jest zalecany. Prawdopodobieństwo cyberataku można zmniejszyć, jeśli użytkownik łączy się z VPN podczas uzyskiwania dostępu do danych firmowych w niezabezpieczonej sieci. - Jailbreak lub rootowanie urządzeń

Programiści wprowadzają pewne ograniczenia w celu ochrony urządzeń i danych, ale w celu uzyskania dodatkowej kontroli nad urządzeniami wielu użytkowników może wykonać jailbreak, lub zrootować urządzenia. Naraża to urządzenia i dane na zagrożenia cybernetyczne.

Jak organizacje mogą zabezpieczyć swoje urządzenia mobilne?

Najprostszym sposobem zabezpieczenia urządzeń jest edukacja pracowników, oraz stworzenie dodatkowej warstwy bezpieczeństwa.

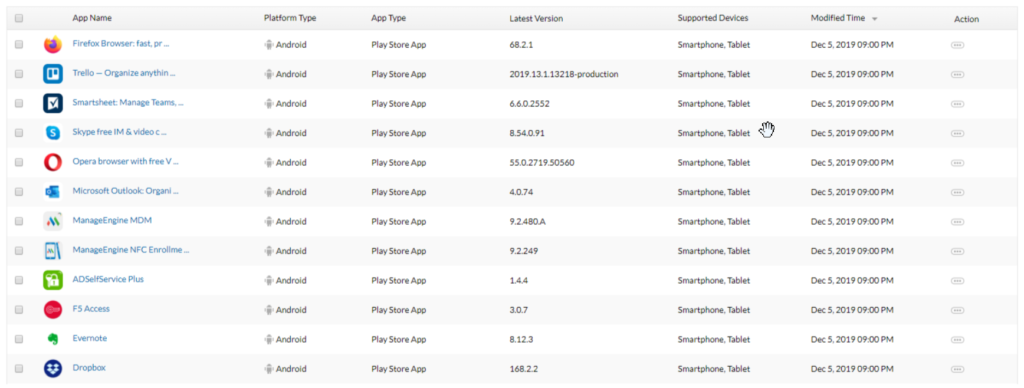

Większość rozwiązań do zarządzania urządzeniami mobilnymi (MDM) oferuje obszerną listę funkcji, które pomagają chronić dane i urządzenia firmy.

Następujące nawyki mogą pomóc organizacjom chronić dane firmowe na urządzeniach mobilnych:

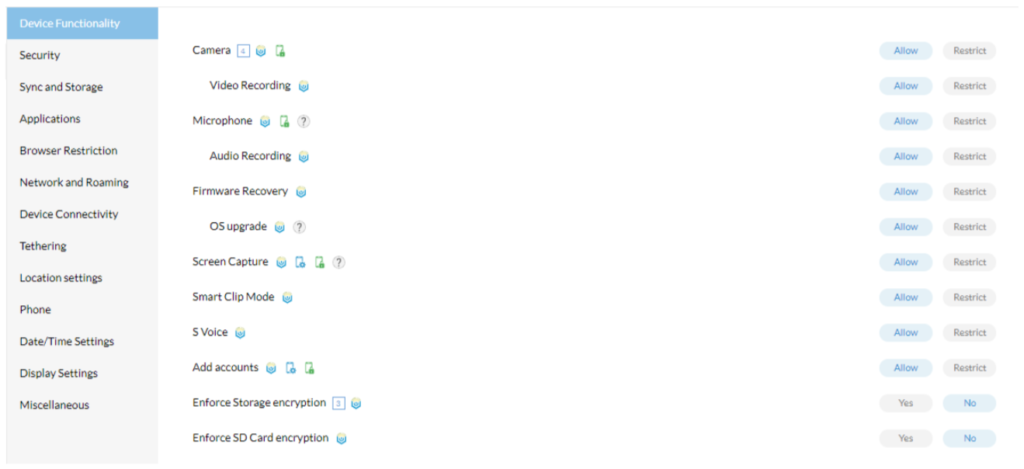

- Szyfruj dane korporacyjne

Rozwiązania MDM mogą wymagać szyfrowania na urządzeniach mobilnych przy użyciu dostępnych wbudowanych protokołów szyfrowania lub, w przypadku systemu MacOS i Windows mogą zdalnie włączyć szyfrowanie przy użyciu FileVault lub BitLocker. - Włącz automatyczne aktualizacje systemu operacyjnego

Rozwiązania MDM umożliwiają organizacjom opóźnianie, planowanie lub automatyzację aktualizacji systemu operacyjnego, gdy tylko będą dostępne dla urządzenia. Opóźnianie aktualizacji pozwala organizacjom najpierw przetestować aktualizacje. Planowanie aktualizacji zapobiega dławieniu przepustowości, które może wystąpić, jeśli wszyscy użytkownicy aktualizują swoje aplikacje jednocześnie. - Wykorzystaj konteneryzację

W organizacjach które dopuszczają używanie służbowo prywatnych urządzeń użytkownicy mogą uzyskiwać dostęp do danych firmowych za pomocą aplikacji osobistych, co zwiększa ryzyko naruszenia bezpieczeństwa danych. Rozwiązania MDM umożliwiają jednak administratorom tworzenie wirtualnych kontenerów na urządzeniach, które uniemożliwiają komunikację między aplikacjami osobistymi i korporacyjnymi. - Blokuj aplikacje na urządzeniach

Użytkownicy mogą uzyskać dostęp do jednej aplikacji lub zestawu aplikacji. W takich przypadkach administratorzy mogą użyć rozwiązania MDM, aby uruchomić tylko wymagane aplikacje na urządzeniu i uniemożliwić użytkownikom dostęp do innych funkcji i ustawień aplikacji. - Zezwól na korzystanie z VPN

Rozwiązania MDM mogą wstępnie skonfigurować VPN dla urządzeń i pozwolić użytkownikom na włączenie VPN na urządzeniach za pomocą jednego kliknięcia. Rozwiązania MDM mogą również automatycznie włączać VPN dla aplikacji korporacyjnych i zasobów internetowych. - Aplikacje z czarnej listy

Chociaż aplikacje korporacyjne można instalować w trybie cichym na urządzeniach mobilnych, rozwiązania MDM mogą również uniemożliwić użytkownikom instalowanie innych aplikacji na urządzeniach lub ograniczyć instalację niektórych predefiniowanych aplikacji. - Ograniczanie złośliwych stron

W większości organizacji nie można ograniczyć dostępu do przeglądarki. W takich przypadkach rozwiązania MDM mogą umożliwić administratorom systemu wybranie zasobów sieci, które mogą być dostępne dla urządzeń. - Dostęp do Exchange tylko z zarządzanych urządzeń

Gdy użytkownik pozna dane uwierzytelniające do konta firmowego Exchange, może uzyskać dostęp do poczty e-mail nawet z nieautoryzowanych urządzeń. Może to spowodować naruszenie danych, ponieważ niezarządzane urządzenia nie mają takich samych standardów bezpieczeństwa jak urządzenia zarządzane. Rozwiązania MDM rozwiązują ten problem, umożliwiając użytkownikom dostęp do kont firmowych Exchange tylko z zarządzanych urządzeń. - Wykryj i usuń zepsute i zrootowane urządzenia

Dane korporacyjne w zrootowanych lub zepsutych urządzeniach są zawsze zagrożone. Rozwiązania MDM mogą wykrywać zepsute lub zrootowane urządzenia i usunąć je z sieci, aby urządzenia te nie mogły uzyskać dostępu do danych firmowych. - Włącz geofencing

Organizacje mogą również wykonywać zdalne działania, takie jak dzwonienie alarmu, czyszczenie danych firmowych lub resetowanie urządzenia, gdy opuszcza on wcześniej zdefiniowany obszar. - Śledzenie lokalizacji urządzenia

Śledzenie lokalizacji urządzenia jest jednym z najprostszych sposobów na rozpoczęcie jego zabezpieczenia. Rozwiązania MDM umożliwiają administratorom IT zdalne lokalizowanie urządzeń przez cały czas lub na żądanie, gdy urządzenie zostanie zgubione lub skradzione. Niektóre rozwiązania MDM umożliwiają także administratorom systemów śledzenie i utrzymywanie historii lokalizacji urządzeń. Jest to przydatne, gdy urządzenia są przekazywane między użytkownikami np. z przyczyn logistycznych. - Wykonywanie zdalnych działań

Gdy urządzenie zostanie zgubione lub skradzione, rozwiązania MDM umożliwiają administratorom wykonywanie różnych działań zdalnie na urządzeniu w zależności od tego, czy urządzenie można odzyskać, czy nie. Pierwszym krokiem w przypadku zgubienia urządzenia jest zdalne zablokowanie hasłem i zlokalizowanie go. Po zlokalizowaniu urządzenia, jeśli nie można go odzyskać, należy przywrócić ustawienia fabryczne lub wyczyścić dane firmowe.

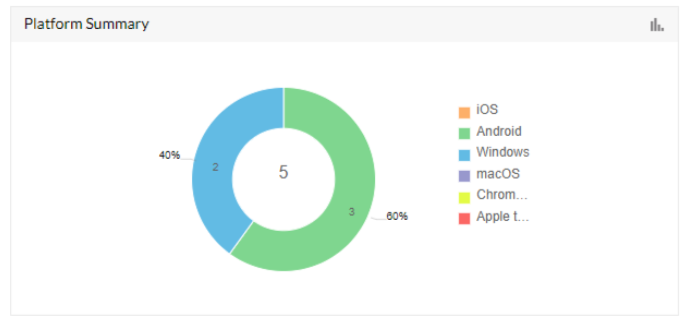

Mobilne rozwiązanie MDM firmy ManageEngine, Mobile Device Manager Plus, umożliwia wykonywanie działań związanych z zabezpieczeniami na urządzeniach z systemem iOS, Android, Windows, macOS i Chrome OS.

Chcesz dowiedzieć się więcej?

Sprawdź bezpłatną wersję próbną

17.12.2019

Autor: marketing@mwtsolutions.eu

Kategorie: Aktualności Artykuł

pl

pl