Az idei kiberbiztonsági tudatosság hónapja véget ért, és évről évre nő a kiberfenyegetések száma és összetettsége. A reaktív megoldások már nem elegendőek a kibertámadások elleni küzdelemhez. A szervezeteknek proaktív stratégiákat kell alkalmazniuk informatikai eszközeik biztonsága érdekében.

A világjárvány idején számos szervezet távmunkát végzett az üzletmenet folytonosságának biztosítása érdekében. A hibrid munkavégzés sok munkavállalói rugalmassági lehetőséget biztosítanak, de kiberbiztonsági szempontból jelentős biztonsági kihívásokat is magukban foglalnak, például a távoli és BYOD (Bring your own device) eszközök biztosítását az új és végpontok által célzott támadásokkal szemben. A Ponemon Institute 2020-as jelentése szerint a szervezetek 68%-a tapasztalt egy vagy több végponti támadást 12 hónap alatt, amelyek sikeresen veszélyeztették az adatokat és informatikai infrastruktúrájukat. Ez a szám megerősíti, hogy a végpontok, különösen a távoli végpontok, gyakran belépési pontok a szervezet hálózatába és három fontos kérdést vet fel:

1. Milyen típusú támadások célozzák a végpontokat?

2. Melyek azok a támadási felületek a végpont szintjén, amelyeket biztosítani kell?

3. Milyen típusú és hány végpontbiztonsági megoldás szükséges ahhoz, hogy megvédje informatikai eszközeit a nagyobb támadások ellen?

Próbáljuk meg egyenként megválaszolni ezeket a kérdéseket.

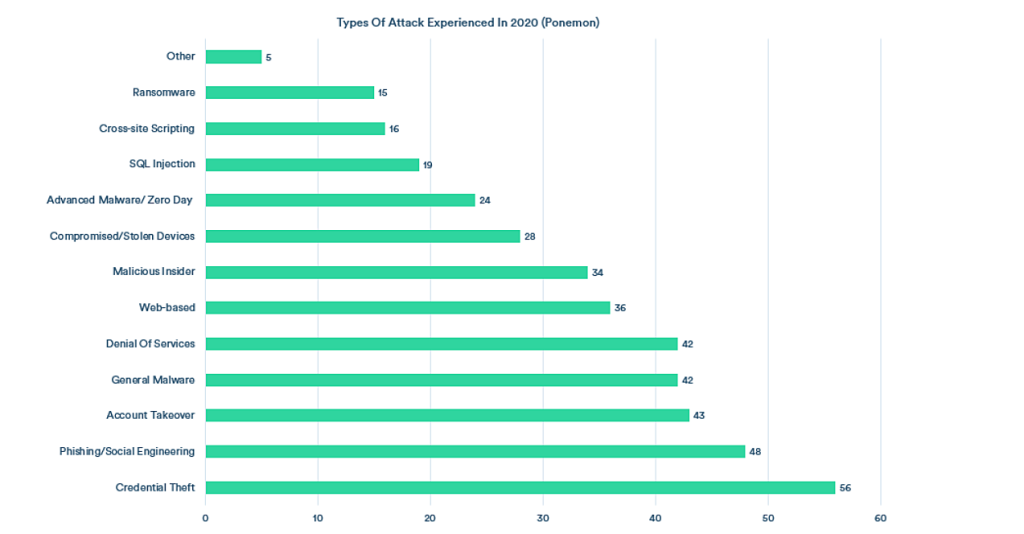

A végpontokat célzó támadások típusai: A Ponemon felmérése szerint a szervezetek 56% -a szembesült hitelesítő adatok ellopásával, és a szervezetek 28% -a pedig lopott eszközöket érintő és veszélyeztetett eszközökkel kapcsolatos támadásokkal. A végpontokat célzó egyéb típusú támadások közé tartoznak a zsarolóvírusok, a rosszindulatú programok, a nulladik napi támadás, a web- és böngészőalapú, a rosszindulatú bennfentes, a jogosulatlan eszközök, a rosszindulatú alkalmazásokkal támadó social engineering, valamint lopott eszközökről történő adatlopás.

A végpont szintjén biztosított támadási felületek:

- Jogosulatlan bővítmények

- Javítócsomag nélküli alkalmazások/életciklus végi alkalmazások/örökölt szoftverek

- Rosszindulatú bővítmények/böngészőbővítmények

- Szűretlen webes URL-címek

- Rosszindulatú alkalmazások

- Szerep alapú jogosultságkezelés hiánya

- Titkosítatlan merevlemez, amely hardverlopás esetén adatszivárgás veszélyét rejti magában

Az ideális végpontbiztonsági megoldás jellemzői:

Általánosságban elmondható, hogy a grafikán látható támadások többsége hét konkrét megoldással oldható meg, amelyekkel az alábbiakban részletesebben foglalkozunk. Azt viszont, hogy hét vagy több szoftvermegoldásba fektessünk be a végpontbiztonsági problémák kezelésére, lássuk be, hogy nem ideális vagy pénzügyileg nem megvalósítható.

A végpontok biztonságát egységesíteni kell. A felhasználóknak képesnek kell lenniük arra, hogy egyetlen központi konzolról biztosítsák a különböző végponti támadási felületeket és egyetlen megoldást kell alkalmazniuk a problémák mérséklése, az idő és hatékonyság megoldása érdekében.

Ennek az egységes végpontbiztonsági megoldásnak ideális esetben a következő funkciókkal kell rendelkeznie:

Vulnerability management:

- Figyelheti és kezelheti a hálózat aktívan kihasznált és nyilvánosan közzétett sebezhetőségeit.

- Biztosítja a nulladik napi sebezhetőséget alternatív javításokkal, amíg a javítások elérhetővé nem válnak.

- Felismeri és feloldja a biztonsági hibás konfigurációkat, például gyenge jelszavakat, alapértelmezett konfigurációkat, letiltott tűzfalat, nem használt felhasználókat és csoportokat, valamint nyitott megosztásokat.

- Azonosítja és eltávolítja a nagy kockázatú szoftvereket, például az életciklus végén, a peer-to-peer és az asztali megosztó szoftvereket.

Patch-manager:

- Teljesen automatizálja a Patch telepítési folyamatát.

- Patch OS és harmadik féltől származó alkalmazások különböző platformokon keresztül.

- Rugalmas telepítési házirendek alkalmazása, amelyek lehetővé teszik a felhasználók számára, hogy igényeiknek megfelelően javítsanak.

- Elutasítsa a javításokat azon számítógépcsoportokon, amelyeken üzleti szempontból kritikus alkalmazásokat futtatnak, és amelyeket nem szeretne frissíteni.

- Automatikusan tesztelje a javításokat és hagyja jóvá telepítésre.

Browser security:

- Nyomon követi a hálózatban használt böngészőket és azok bővítményeit.

- Figyelheti és vezérelheti a hálózatban jelen lévő böngészőbővítményeket, beépülő modulokat és bővítményeket.

- Szűri az URL-címeket annak biztosítása érdekében, hogy csak megbízható és engedélyezett webhelyekhez férhessenek hozzá.

- Korlátozza a jogosulatlan webhelyekről való letöltéseket.

- Megerősítheti a böngészőket a böngésző szükséges biztonsági beállításainak konfigurálásával.

Device control:

- Eszközök engedélyezése, korlátozása vagy eltávolítása a szervezet követelményeinek megfelelően.

- Listát tud létrehozni a megbízható eszközökről, és engedélyezni számukra a végpontok elérését.

- Ideiglenes hozzáférést biztosíthat a korlátozott eszközökhöz.

- Shadow fájl és fájlkövetés engedélyezése.

- Szerep alapú hozzáférés beállítása a fájlokhoz és korlátozása a fájlátviteli arányoknak.

Application control:

- Automatizálja az összes futó alkalmazás felfedezését.

- Szabályalapú alkalmazáslistákat hozhat létre, és társíthatja azokat felhasználói csoportokhoz.

- Megbízható, fehérlistás alkalmazások és rosszindulatú feketelistás alkalmazások a végrehajtható szintig.

- Könnyedén szabályozhatja és kezelheti a szürkelistás alkalmazásokat.

BitLocker management:

- Ellenőrizheti a felügyelt rendszereket a BitLocker titkosítási állapotára és a meghajtó részleteire.

- Engedélyezheti a Trusted Platform Module (TPM) kezelését egyetlen konzolról.

- Létrehozhat meghajtótitkosítási házirendeket, és társíthatja őket célcsoportokkal.

- Többtényezős hitelesítést hajthat végre TPM nélküli számítógépeken.

- Hasznosíthatja a biztonságos helyreállítási kulcs visszakeresési lehetőségeit.

Endpoint detection and response:

- Kezdeményezheti az incidensek adatainak keresését és kivizsgálását.

- Priorizálhatja a gyanús tevékenységekre vonatkozó figyelmeztetéseket, hogy eldönthesse, kell-e a választ eszkalálni.

- Gyanús tevékenységészlelés telepítése.

- Használhat fenyegetésvadászatot és az adatfeltárást.

- Észlelheti a rosszindulatú tevékenységeket és leállíthatja a hálózaton.

A Desktop Central átlépte azt a mérföldkövet, amely az Endpoint Security bővítményével egységes biztonságot nyújt. Biztonsági rések kezelését, böngészőbiztonságot, eszközvezérlést, alkalmazásvezérlést és BitLocker-felügyeletet biztosít egyetlen bővítménybe integrálva. Értékelje a széleskörű funkciólistát. Az Endpoint Security bővítménnyel öt további biztonsági megoldás előnyeit élvezheti ugyanazon, egyetlen konzolon belül. Az összes funkció vizsgálatához töltse le a Desktop Central 30 napos ingyenes próbaverzióját. Keresse meg a Rendszergazda > Endpoint Security bővítményt, és engedélyezze azt. Tapasztalja meg a ManageEngine átfogó, egységes végpontkezelési és biztonsági megoldását még ma.

2021 december 22

Szerző: marketing@mwtsolutions.eu

Kategória: Cikk Hírek

hu

hu