PAM360: Technická architektura, schopnosti a případy použití

Úvod

Privilegovaný přístupový management (PAM) se stal nezbytnou součástí moderních rámců kybernetické bezpečnosti. S rostoucími hrozbami a složitostí IT prostředí potřebují podniky komplexní řešení pro správu, sledování a zabezpečení privilegovaného přístupu napříč systémy. ManageEngine PAM360 je podniková platforma určená k plnému řízení životního cyklu privilegovaných přihlašovacích údajů, relací a požadavků na přístup. Tento článek nabízí pokročilý technický přehled o PAM360—jak funguje, jeho základní komponenty, případy použití a osvědčené postupy pro nasazení.

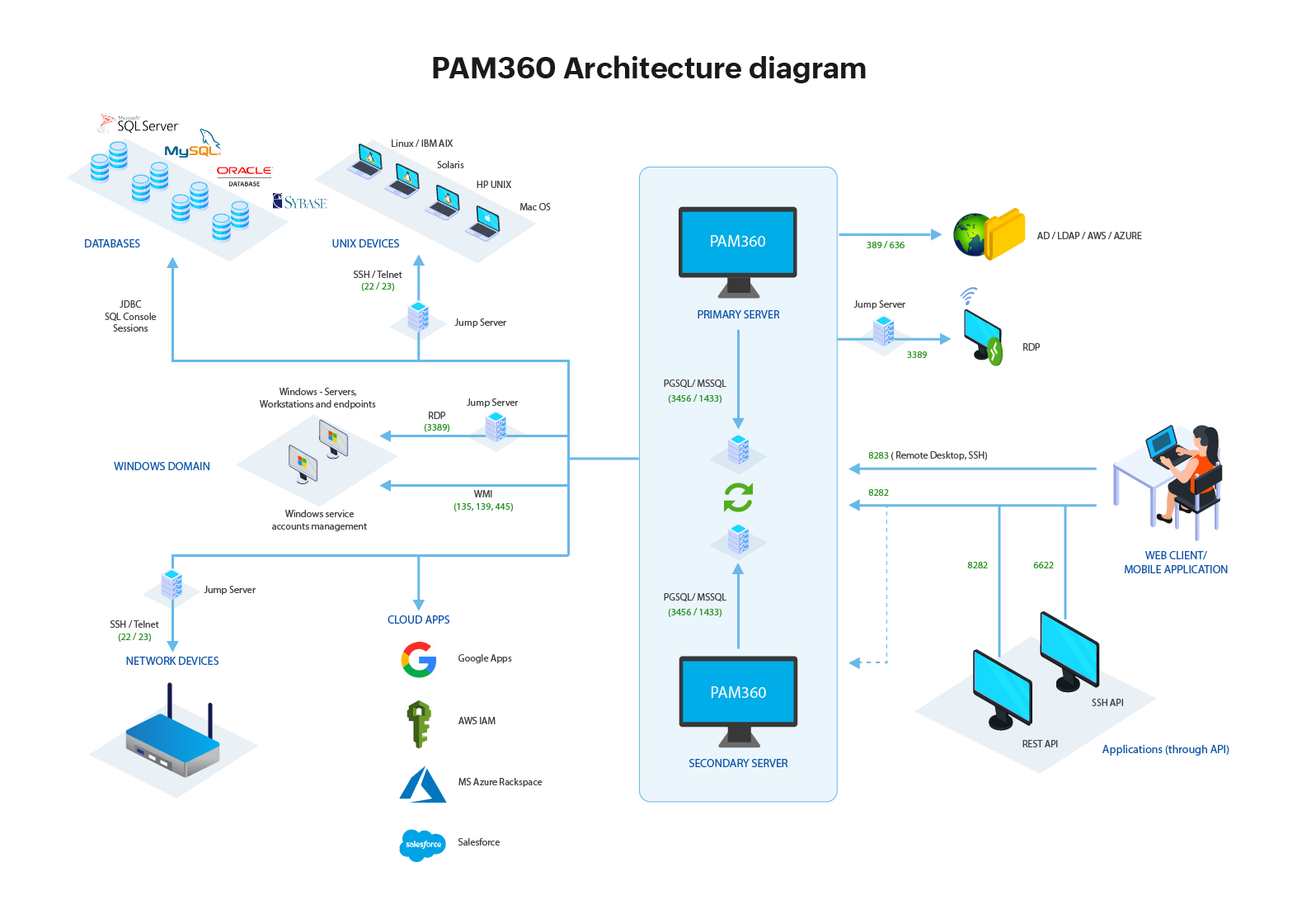

Přehled architektury

PAM360 je postaveno na modulární architektuře, která zajišťuje škálovatelnost, vysokou dostupnost a bezproblémovou integraci s existujícími podnikových ekosystémy. Klíčové architektonické komponenty zahrnují:

- Webové rozhraní: Poskytuje centralizovaný přístup pro administrátory a uživatele prostřednictvím prohlížeče.

- Úložiště přihlašovacích údajů: Vysoce zabezpečené úložiště šifrované pomocí AES-256 pro ukládání a správu hesel, SSH klíčů, certifikátů a dalších tajemství.

- Aplikační server: Řídí veškerou obchodní logiku, řízení přístupu, šifrování, správu relací a integrační toky.

- Databázový server: Ukládá konfigurační metadata, auditní protokoly, uživatelské přihlašovací údaje, data relací a zprávy.

- Gateway server: Zajišťuje bezagentní, šifrovaný přístup ke vzdáleným prostředkům pomocí nativních protokolů jako SSH, RDP, VNC a SQL.

Platforma podporuje nasazení jak v místním prostředí, tak v cloudu, což nabízí flexibilitu dle potřeb organizace.

Klíčové schopnosti

- Správa přihlašovacích údajů

PAM360 poskytuje automatizované vyhledávání a zařazení privilegovaných účtů napříč doménami, servery, síťovými zařízeními a aplikacemi. Přihlašovací údaje jsou automaticky rotovány dle politiky, čímž se minimalizuje riziko zneužití starých nebo opakovaných hesel. Přístup je řízen pomocí RBAC a modelu Just-In-Time (JIT).

- Zabezpečený vzdálený přístup

Uživatelé mohou zahájit relaci jedním kliknutím přímo z rozhraní PAM360 bez odhalování přihlašovacích údajů. Relace jsou směrovány přes zabezpečený gateway server s využitím nativních protokolů. Platforma podporuje RDP, SSH a SQL bez nutnosti lokálních instalací klientů nebo agentů.

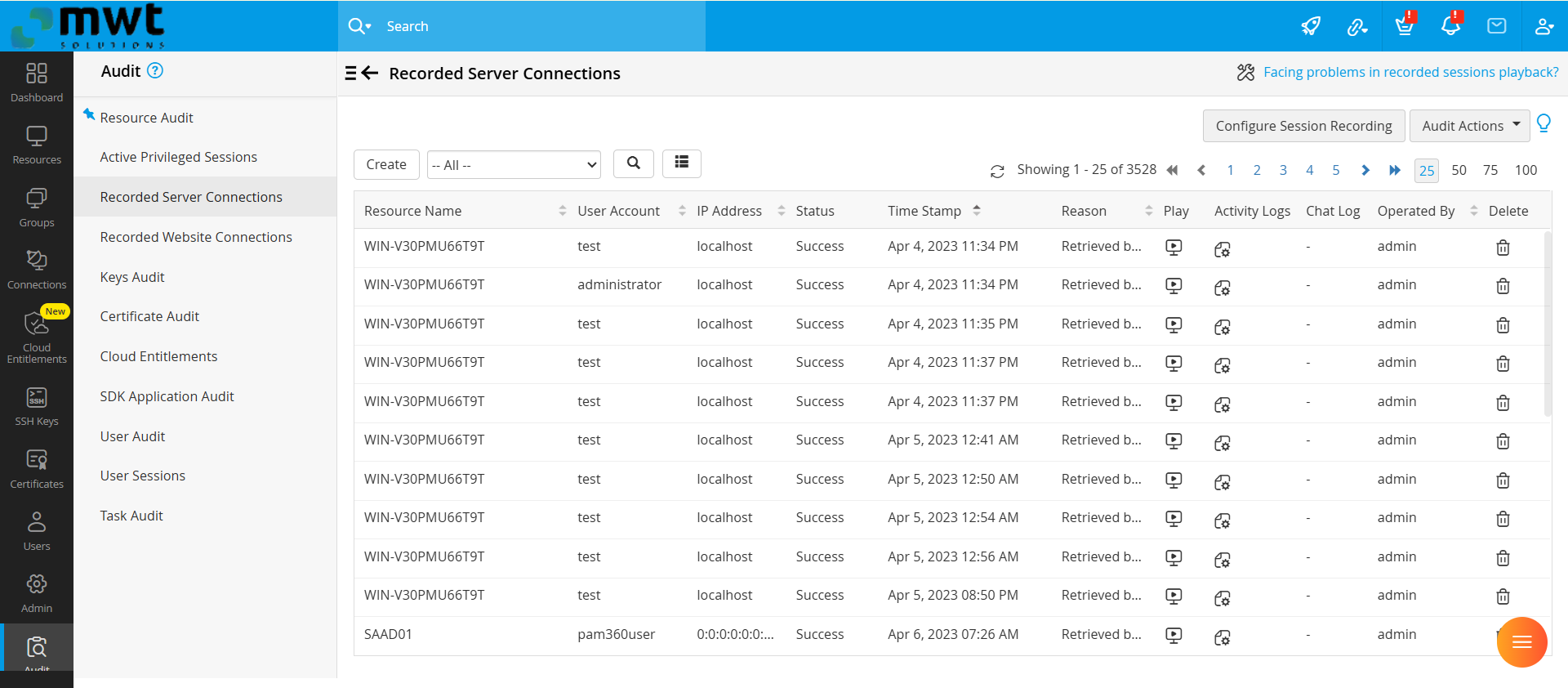

- Monitorování a nahrávání relací

Všechny privilegované relace mohou být monitorovány v reálném čase, nahrávány a ukládány pro forenzní analýzu. PAM360 umožňuje sledování živých relací a poskytuje auditní záznamy obohacené o kontextová metadata. Přehrávání relací umožňuje retrospektivní analýzu uživatelského chování.

- Dočasné povýšení oprávnění (Just-In-Time)

Model přístupu JIT zajišťuje, že oprávnění jsou udělena pouze tehdy, když je to nezbytné, a automaticky odebrána po uplynutí stanovené doby. Dočasné účty nebo oprávnění jsou přidělovány pro specifické úkoly, čímž se snižuje riziko trvalých privilegovaných přístupů.

- Správa oprávnění na koncových bodech

PAM360 podporuje vynucování principu nejmenšího oprávnění na pracovních stanicích a serverech odebráním zbytečných administrátorských práv. Rovněž řídí spouštění aplikací pomocí seznamů povolených a zakázaných aplikací a vyžaduje MFA pro akce vyžadující zvýšená oprávnění.

- Správa certifikátů a SSH klíčů

PAM360 automatizuje vyhledávání, sledování a obnovu SSL/TLS certifikátů a SSH klíčových párů. Integrace s certifikačními autoritami umožňuje bezproblémové vydávání a nasazení. Neautorizované klíče jsou detekovány a označeny k odstranění.

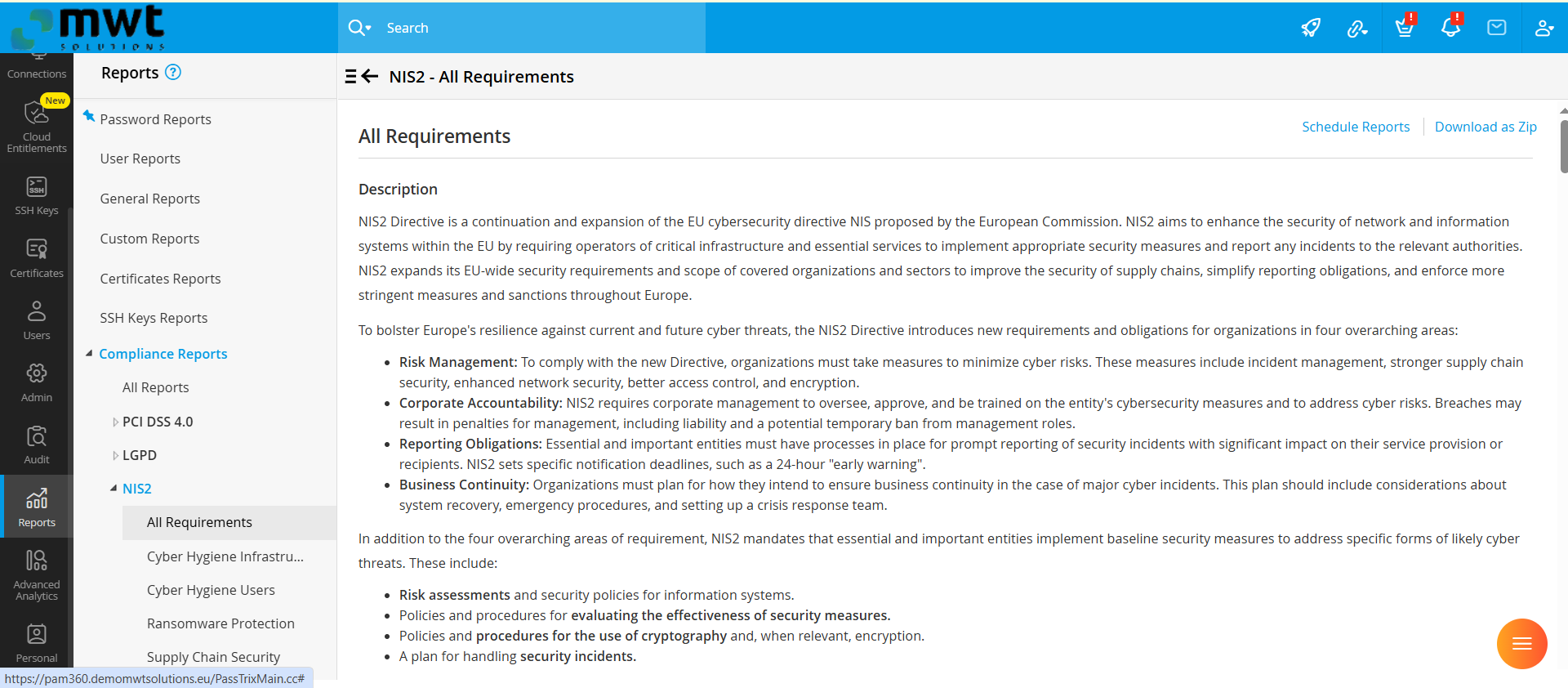

- Soulad a reportování

Předdefinované a vlastní zprávy pokrývají požadavky standardů jako GDPR, HIPAA, SOX a PCI-DSS. Podrobné auditní stopy zaznamenávají každé použití přihlašovacích údajů, pokusy o přístup a aktivitu v relacích, což napomáhá regulačním auditům a internímu řízení.

- Integrace a automatizace

PAM360 se integruje s řadou platforem pro správu ITSM (např. ServiceNow, Jira), SIEM systémy (např. Splunk, QRadar) a adresářovými službami (např. Active Directory, LDAP). REST API a SDK umožňují vývojářům vkládat funkce PAM do CI/CD pipeline nebo vlastních aplikací.

- Pokročilá analýza a hodnocení rizik

Platforma využívá strojové učení k analýze chování uživatelů a identifikaci anomálií. Kontextově závislé skórování rizik uživatelů a aktiv poskytuje použitelné informace pro adaptivní řízení přístupu a bezpečnostní reakce.

- Integrace do obchodních workflow

Díky schopnostem orchestrací lze PAM360 propojit s IT workflow, včetně schvalování přístupu, získávání přihlašovacích údajů na základě tiketu a automatizovaného vynucování politik. To zajišťuje, že privilegovaný přístup je v souladu s provozními postupy.

Jak to funguje: End-to-End tok

- Zjišťování: Systém skenuje síť a identifikuje aktiva a privilegované účty.

- Zařazení: Identifikované účty jsou pod správou, přihlašovací údaje importovány do úložiště.

- Definice politiky: Jsou definována pravidla přístupu, rotace hesel, pravidla relací a schvalovací workflow.

- Požadavek na přístup: Uživatel požádá o přístup přes webové rozhraní nebo API. PAM360 ověří identitu, vyhodnotí politiku a udělí časově omezený přístup.

- Zahájení relace: Uživatel se připojí k cílovému systému přes zabezpečenou relaci bez zadávání přihlašovacích údajů.

- Monitorování: Relace je monitorována, veškerá aktivita zaznamenána a volitelně nahrána.

- Po relaci: Přihlašovací údaje mohou být rotovány, přístup odebrán a data o relaci archivována pro audit.

Případy použití

- Správa IT: Řízení přístupu k doménovým řadičům, hypervizorům a zálohovacím systémům.

- DevOps: Zabezpečení tajemství v automatizačních pipeline bez pevného zakódování přihlašovacích údajů.

- Přístup třetích stran: Udělení časově omezeného přístupu dodavatelům s plnou auditní sledovatelností.

- Bezpečnostní operace: Detekce zneužití oprávnění pomocí behaviorální analýzy.

- Regulační audity: Generování zpráv prokazujících řízení přístupu.

Osvědčené postupy pro nasazení

- Začněte zjišťováním: Získejte přehled o privilegovaných účtech před zavedením kontrol.

- Definujte jasné role: Použijte RBAC k rozdělení přístupu podle pracovních funkcí.

- Vynucujte MFA: Požadujte vícefaktorové ověření pro všechny citlivé operace.

- Automatizujte rotaci: Nastavte intervaly rotace hesel podle citlivosti přístupu.

- Aktivujte nahrávání relací: Nahrávejte relace týkající se kritické infrastruktury.

- Integrujte se SIEM: Směrujte logy z PAM360 do svého SIEM pro centralizované sledování.

- Provádějte pravidelné audity: Přezkoumávejte vzory přístupu a upravujte kontroly dle potřeby.

Závěr

ManageEngine PAM360 poskytuje komplexní, technicky vyspělou platformu pro správu privilegovaného přístupu v podnikových prostředích. Jeho vrstevnatá architektura, hluboké integrační schopnosti a bohatá funkcionalita jej činí ideálním řešením pro organizace, které chtějí vynutit princip nejmenšího oprávnění, splnit požadavky souladu a chránit své nejcitlivější systémy před interními a externími hrozbami. Díky začlenění PAM360 do provozních workflow a automatizaci klíčových procesů mohou bezpečnostní týmy udržet přísnou kontrolu nad privilegovaným přístupem bez omezení produktivity.

18.06.2025

Autor: Luboš Pham

Kategorie: Články Novinky

Luboš Pham

Technický Konzultant

cs

cs