Nie jest łatwo zrozumieć, co należy monitorować w sieci. Kluczowe znaczenie dla organizacji ma więc zbudowanie pełnej listy kontrolnej dla bezpieczeństwa sieci. Taki audyt można zobrazować na przykładzie skanowania antywirusowego uruchomionego na stacji roboczej, które wyszukuje trojany lub złośliwe oprogramowanie. Jednak w tym przypadku weryfikowana jest cała sieć, dzięki temu jesteśmy w stanie wychwycić wszystko, co może ją sparaliżować.

Celem tego tekstu jest dostarczenie informacji, które pomogą rozpocząć tworzenie podstawowego spisu newralgicznych punktów. Można go oczywiście zmieniać w oparciu o komponenty, które chcielibyśmy również audytować. Jeśli posiadasz już zdefiniowaną listę kontrolną, artykuł ten pozwoli Ci zweryfikować, czy zawiera ona wszystkie zasadnicze elementy.

1. Definiowanie zakresu listy kontrolnej audytu

Oto trzy pytania, na które należy odpowiedzieć, zanim zaczniemy planować listę kontrolną bezpieczeństwa sieci:

- Gdzie w sieci przechowywane są krytyczne dane?

- Którzy użytkownicy mają dostęp do danych?

- Które konfiguracje(nastawy serwerów, polityki bezpieczeństwa) bezpośrednio decydują o ochronie danych?

Głównym celem każdego wewnętrznego lub zewnętrznego ataku na bezpieczeństwo, jest uzyskanie dostępu do poufnych danych biznesowych. Każda błędna konfiguracja sieci, nieodpowiednie zezwolenie udzielone użytkownikowi tworzą luki umożliwiające dostanie się do źródeł informacji.

2. Ustalenie, gdzie są dane?

Dane mogą być przechowywane na serwerach plików (takich jak Windows Server lub Cluster), bazach danych (jak SQL czy Oracle), w chmurze (na kontach magazynu Azure lub zasobnikach Amazon Web Services (AWS) S3), na serwerach członkowskich i stacjach roboczych (przez użytkowników) lub innych nośnikach przechowywania danych (np. NetApp, EMC lub NAS). Znając już wszystkie miejsca, w których mogą być gromadzone pliki, przyjrzyjmy się, w jaki sposób użytkownicy końcowi mogą uzyskać do nich dostęp.

3. Kto ma klucze do sejfu?

Najczęstszym sposobem uzyskania przez użytkowników możliwości wejścia do nieodpowiednich dla nich zasobów są źle skonfigurowane uprawnienia. Oprócz przypisanych na serwerach plików i innych urządzeniach do przechowywania, mamy kilka innych przypadków, które mogą spowodować niebezpieczny efekt:

- Dostęp przez zagnieżdżone uprawnienia grupy: Losowy użytkownik, któremu przyznano dostęp do folderu jest czymś, co można zauważyć. Jednak anonimowe konto wpisane do grupy zabezpieczeń z dostępem do folderu, to już coś, co trudno dostrzec.

- Ujawnione poświadczenia: Podczas naruszenia bezpieczeństwa witryny internetowej mogą zostać ujawnione dane dostępowe zdalnego użytkownika. Atakujący otrzymuje w ten sposób możliwość zalogowania się do sieci i dostęp do katalogów na bazie uwierzytelnionego konta. Jedynym sposobem na wykrycie tego typu prób ataków jest monitorowanie nieuczciwych logowań i dostępu do plików z nieznanych lokalizacji.

- Wyciek danych w chmurze: Deweloper podczas pracy na platformie Azure może przypadkowo osadzić klucze do konta magazynu w pliku skryptu przesłanym do publicznego repozytorium GitHub. Pozostawianie poświadczeń do pamięci na platformach w chmurze jest bardziej powszechne niż możemy przypuszczać. Warto więc sprawdzić czy nie są one obecne we wspomnianym miejscu, zanim dane zostaną upublicznione. Czasami do przechowywania w chmurze mogą być stosowane zbyt szerokie uprawnienia. Na przykład wyłączony parametr „blokuj dostęp publiczny” w zasobniku AWS S3

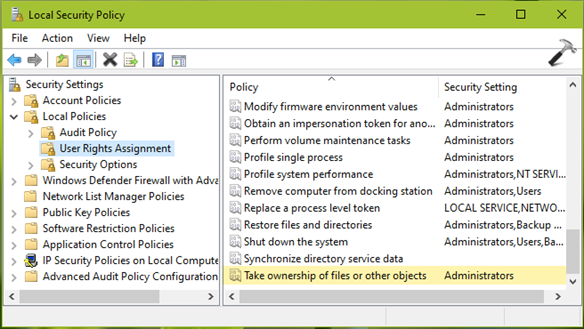

- Błędnie skonfigurowane zasady grupy: Użytkownik lub grupa zabezpieczeń otrzymują uprawnienia do przejmowania na własność plików i folderów. Jest to zasadniczo przywilej, który może zablokować rzeczywistemu właścicielowi dostęp do swojego katalogu – należy więc dokładnie rozważyć te uprawnienia.

- Nieprawidłowe role przypisane użytkownikom: Użytkownik końcowy uzyskuje rolę na serwerze SQL, która prowadzi do utworzenia nowego, nieautoryzowanego loginu.

Przy tak wielu różnych sposobach na niesprawdzone lub niewłaściwie przypisane uprawnienia, temat pełnego naruszenia bezpieczeństwa danych nie jest aż tak odległy. Gdy atakujący wykryje podatne uwierzytelnienie na koncie użytkownika lub na serwerze, działa natychmiast – aż do momentu pozyskania danych. Aby temu zapobiec, należy monitorować różne zasoby w sieci wraz z uprawnieniami przypisanymi lub zmodyfikowanymi na kontach użytkowników 24/7. Zmiana dostępów może być wykonana jawnie, złośliwie lub wywołana z powodu błędnego procesu. Tak czy inaczej, tego typu modyfikacje muszą być rejestrowane i sprawdzane.

4. Czy sejf jest jeszcze zamknięty?

Zgubienie kluczy do sejfu stanowi zagrożenie dla bezpieczeństwa, jednak magazyn ten musi być również wystarczająco mocny, aby wytrzymać siły zewnętrzne. W bezpieczeństwie sieci kluczową rolę pełni zetem konfiguracja podłączonych do niej urządzeń. Odpowiedni poziom dostępu dla użytkowników i sprawdzona konfiguracja struktury połączeń IP tworzą wspólnie odporność na niebezpieczeństwa. Spójrzmy na kilka przykładów modyfikacji:

Na poziomie systemu operacyjnego

- Zatrzymanie kluczowych usług systemu Windows, cykli tworzenia kopii zapasowych, rejestrowania zdarzeń itp. Alternatywnie uruchomienie nowych procesów i usług.

- Zmodyfikowanie reguł zapory lub kluczy rejestru; przywrócenie systemów Windows do starszych wersji.

- Zainstalowanie nowych pakietów na systemach Linux poprzez uruchomienie poleceń SUDO lub Yum.

- Zmiana konfiguracji w plikach bezpieczeństwa systemu, takich jak pliki programu (x86).

Pod względem ustawień na urządzeniach podłączonych do sieci

- Zmodyfikowanie konfiguracji usług VPN działających w sieci.

- Monitorowanie ruchu zapory może być pomocne w wykrywaniu prób włamań.

- Zmiany w bazie danych, takie jak usuwanie tabel lub wykonywanie poleceń, zapytań w celu pobrania czegoś z istniejącego magazynu.

- Zrekonfigurowanie maszyn wirtualnych ze zmienionymi adresami IP urządzeń lub zmodyfikowanymi magazynami danych i klastrami.

- Zmiany konfiguracji na serwerach internetowych, takich jak Internet Information Services (IIS) firmy Microsoft lub Apache.

Powyższe przypadki powinny przybliżyć możliwe zmiany uprawnień i konfiguracji występujące w sieci. Monitorowanie tych elementów pomoże w wykrywaniu i zapobieganiu potencjalnym atakom na zabezpieczenia, zanim spowodują one rozległe szkody.

Tak intensywne poziomy monitorowania mogą jednak wydawać się zniechęcające, zwłaszcza jeśli jesteśmy zależni od natywnych możliwości swojego systemu operacyjnego lub aplikacji. Większość standardowych narzędzi do nadzoru ma podobne ograniczenia.

Rozwiązanie od ManageEngine

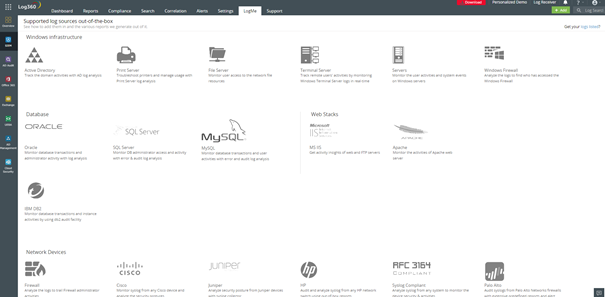

Do kwestii monitorowania pod kątem bezpieczeństwa rozległych punktów końcowych sieci, solidnie i efektywnie podchodzi system SIEM Log360. Produkt ten potrafi:

- pobierać zdarzenia z różnych źródeł,

- tworzyć korelacje,

- informować błyskawicznie o wystąpieniu incydentu.

Jeżeli chcemy uzyskać więc system, który przezwycięży standardowe bariery i pomoże w uzupełnieniu listy kontrolnej bezpieczeństwa sieci, warto przyjrzeć się produktowi ManageEngine. Na jednym ekranie otrzymamy możliwość sprawdzenia różnych dzienników bezpieczeństwa i konfiguracji tworzonych przez urządzenia podłączone do sieci. Aplikacja ta, to także szczegółowe wyszukiwanie – dzięki niemu natychmiast wykryjemy wszelkie wrażliwe, podejrzane lub złośliwe działania. Polecam skorzystać z bezpłatnych testów systemu kontaktując się z nami pod adresem sprzedaz@mwtsolutions.eu, aby poznać pełne spektrum jego użyteczności.

26.08.2021

Autor: marketing@mwtsolutions.eu

Kategorie: Aktualności Artykuł

pl

pl