Tegoroczny Europejski Miesiąc Cyberbezpieczeństwa dobiegł końca. Za każdym razem specjaliści alarmują, że co roku liczba i złożoność cyberzagrożeń rośnie. Rozwiązania reaktywne już nie wystarczą, aby stawić czoła cyberatakom. Organizacje muszą wdrożyć proaktywne strategie, aby zabezpieczyć swoje zasoby IT. W artykule omówię najważniejsze funkcje systemu do zabezpieczania punktów końcowych.

Podczas pandemii wiele organizacji przyjęło model pracy zdalnej, aby zapewnić ciągłość biznesową. Hybrydowe modele pracy zapewniają wiele korzyści związanych z elastycznością pracowników, ale z perspektywy cyberbezpieczeństwa tworzą istotne wyzwania związane z bezpieczeństwem. Między innymi zabezpieczenie urządzeń zdalnych i urządzeń BYOD przed nowymi atakami ukierunkowanymi na punkty końcowe. Według raportu Instytutu Ponemon z 2020 roku, 68% organizacji doświadczyło jednego lub więcej ataków na punkty końcowe w ciągu 12 miesięcy, które skutecznie naruszyły dane i ich infrastrukturę IT. Ta liczba potwierdza, że punkty końcowe – zwłaszcza te zdalne – są często „punktami wejścia” do sieci organizacji i należy postawić w tym miejscu trzy ważne pytania:

- Jakie są rodzaje ataków, których celem są punkty końcowe?

- Jakie są docelowe miejsca ataku na poziomie punktu końcowego, które należy zabezpieczyć?

- Jakiego typu i ile systemów zabezpieczających punkty końcowe jest wymaganych do zabezpieczenia zasobów IT przed poważnymi atakami?

Spróbujmy odpowiedzieć na te pytania jeden po drugim.

Rodzaje ataków, których celem są punkty końcowe

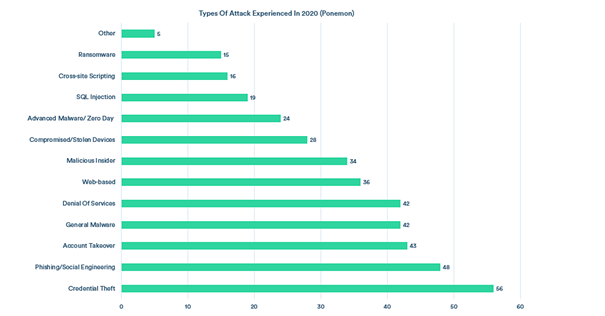

Według ankiety przeprowadzonej przez Ponemon, 56% organizacji stanęło w obliczu kradzieży poświadczeń, a 28% organizacji stanęło w obliczu ataków z udziałem skradzionych i zhakowanych urządzeń. Niektóre inne rodzaje ataków, których celem są punkty końcowe, to oprogramowanie ransomware, malware ataki typu zero-day, ataki oparte na przeglądarce internetowej czy nieautoryzowane urządzenia.

Składowe punktu końcowego, które wymagają zabezpieczenia:

– nieautoryzowane wtyczki,

– wycofane aplikacje/starsze oprogramowanie,

– zainfekowane rozszerzenia przeglądarki,

– niefiltrowane adresy internetowe,

– brak zarządzania uprawnieniami opartego na rolach,

– nieszyfrowany dysk twardy, który stwarza ryzyko naruszenia danych w przypadku kradzieży sprzętu.

Cechy idealnego systemu do zabezpieczania punktów końcowych

Większość ataków wymienionych na grafice można rozwiązać za pomocą siedmiu konkretnych rozwiązań, które omówimy bardziej szczegółowo poniżej. Bezpieczeństwo punktów końcowych wymaga ujednolicenia. Użytkownicy muszą być w stanie zabezpieczyć różne miejsca ataków na punkty końcowe z jednej scentralizowanej konsoli i wdrożyć jedno rozwiązanie, aby zapewnić łagodzenie i rozwiązywanie problemów w sposób terminowy i skuteczny.

Takie ujednolicone rozwiązanie zabezpieczające punkty końcowe w idealnym przypadku powinno posiadać następujące cechy:

1. Zarządzanie podatnościami

- Monitoruj i zarządzaj aktywnie wykorzystywanymi i publicznie ujawnianymi lukami w Twojej sieci.

- Zabezpiecz się na wypadek podatności zero-day za pomocą alternatywnych poprawek.

- Wykrywaj i rozwiązuj błędne konfiguracje zabezpieczeń, takie jak słabe hasła, konfiguracje domyślne, wyłączona zapora, nieużywane konta użytkowników.

- Identyfikuj i odinstaluj oprogramowanie wysokiego ryzyka, takie jak wycofane z eksploatacji, peer-to-peer i oprogramowanie do udostępniania pulpitu.

2. Zarządzanie poprawkami

- Całkowicie zautomatyzuj proces wdrażania poprawek.

- Zastosuj elastyczne zasady wdrażania, które umożliwiają użytkownikom wprowadzanie poprawek zgodnie z ich wymaganiami.

- Odrzucaj poprawki dla grup komputerów, na których działają aplikacje o znaczeniu krytycznym dla firmy, których nie chcesz aktualizować.

- Automatycznie testuj poprawki i zatwierdzaj je do wdrożenia.

3. Bezpieczeństwo przeglądarki

- Śledź przeglądarki i ich dodatki używane w Twojej sieci.

- Monitoruj i kontroluj rozszerzenia przeglądarki, wtyczki i dodatki obecne w Twojej sieci.

- Filtruj adresy URL, aby zapewnić dostęp tylko do zaufanych i autoryzowanych witryn.

- Ogranicz pobieranie z nieautoryzowanych witryn

- Wzmocnij ochronę przeglądarek konfigurując niezbędne ustawienia zabezpieczeń przeglądarki.

4. Kontrola urządzeń

- Zezwalaj, ograniczaj lub usuwaj urządzenia na podstawie wymagań organizacji.

- Stwórz listę zaufanych urządzeń i zezwól im na dostęp do punktów końcowych.

- Z łatwością przyznawaj tymczasowy dostęp do urządzeń z ograniczeniami.

- Włącz śledzenie plików.

- Ustaw dostęp do plików oparty na rolach.

5. Kontrola aplikacji

- Zautomatyzuj wykrywanie wszystkich uruchomionych aplikacji.

- Twórz listy aplikacji oparte na regułach i kojarz je z grupami użytkowników.

- Dodaj zaufane aplikacje do dozwolonej listy i umieść na liście blokowanych aplikacji.

- Z łatwością reguluj i zarządzaj aplikacjami z listy tymczasowej.

6. Zarządzanie funkcją BitLocker

- Skanuj systemy zarządzane pod kątem stanu szyfrowania funkcją BitLocker i szczegółów dysku.

- Włącz zarządzanie Trusted Platform Module (TPM) z jednej konsoli.

- Twórz polityki szyfrowania dysków i kojarz je z grupami docelowymi.

- Wymuszaj uwierzytelnianie wieloskładnikowe na komputerach bez modułu TPM.

7. Wykrywanie zagrożeń i reagowanie bezpośrednio w określonym punkcie końcowym

- Rozpocznij wyszukiwanie i badanie danych dotyczących incydentów.

- Nadaj priorytet alertom o podejrzanych działaniach.

- Wdróż wykrywanie podejrzanej aktywności.

- Wykryj i zatrzymaj złośliwą aktywność w sieci.

Podsumowanie

Desktop Central zapewnia ujednolicone bezpieczeństwo dzięki dodatkowi Endpoint Security. Zapewnia zarządzanie lukami w zabezpieczeniach, bezpieczeństwo przeglądarki, kontrolę urządzeń, kontrolę aplikacji i zarządzanie funkcją BitLocker zintegrowane w jednym dodatku. Dzięki modułowi Endpoint Security możesz korzystać z pięciu dodatkowych rozwiązań zabezpieczających w ramach tej samej, pojedynczej konsoli. Aby zbadać wszystkie funkcje skontaktuj się z nami w celu przeprowadzenia 30-dniowych testów. Już dziś poznaj praktyczny, kompleksowy system do ujednoliconego zarządzania i zabezpieczania punktów końcowych od ManageEngine.

25.11.2021

Autor: marketing@mwtsolutions.eu

Kategorie: Aktualności Artykuł

pl

pl