Rozporządzenie DORA (Digital Operational Resilience Act) wprowadza nowe standardy zarządzania ryzykiem związanym z technologiami informacyjno-komunikacyjnymi (ICT) w sektorze finansowym.

W poprzednich artykułach opisaliśmy założenia rozporządzenia DORA oraz systemy ICT w sektorze finansowym. Omówiłem zarządzanie ryzykiem związanym z ICT. Przedstawiłem też narzędzia, które pomagają w monitorowaniu infrastruktury IT i zarządzaniu odzyskiwaniem danych. Opowiedzałem też o wzmacnianiu odporności operacyjnej.

Natomiast dzisiaj skupimy się na artykułach 16 i 17 DORA, które szczegółowo opisują wymagania dotyczące zarządzania ryzykiem ICT oraz procesów związanych z incydentami. W tym tekście omówimy, jak narzędzia Endpoint Central i PAM360 od ManageEngine mogą pomóc organizacjom w spełnieniu tych wymagań.

Artykuł 16 DORA: Uproszczone ramy zarządzania ryzykiem ICT

Art. 16 pkt. 1

(…) podmioty finansowe wymienione w akapicie pierwszym:

c) „minimalizują wpływ ryzyka związanego z ICT poprzez stosowanie prawidłowych, odpornych i zaktualizowanych systemów (…);

g) regularnie testują plany i środki (…);

h) wdrażają, stosownie do przypadku, odpowiednie wnioski operacyjne wynikające z testów, o których mowa w lit. g), oraz wnioski z analiz przeprowadzonych po wystąpieniu incydentu (…).

Artykuł ten nakłada na podmioty finansowe obowiązek wdrożenia i utrzymania ram zarządzania ryzykiem ICT. Wymagania te obejmują:

- Wprowadzenie i utrzymanie ram zarządzania ryzykiem ICT

- Ciągłe monitorowanie systemów ICT

- Minimalizacja wpływu ryzyka ICT

- Identyfikacja i reagowanie na incydenty

- Zarządzanie zależnościami od dostawców zewnętrznych

- Ciągłość działania i plany przywracania sprawności

- Testowanie i doskonalenie ram zarządzania ryzykiem

Jak Endpoint Central wspiera wymagania Artykułu 16?

1. Monitorowanie bezpieczeństwa systemów ICT

Endpoint Central to kompleksowe rozwiązanie do zarządzania punktami końcowymi, które pomaga organizacjom spełnić wymagania DORA w zakresie zarządzania ryzykiem ICT. Oto, jak narzędzie to wspiera kluczowe obszary:

- Stan oprogramowania – wersje aplikacji, ich aktualizacje oraz luki w zabezpieczeniach.

- Stan dysków – monitorowanie wolnej przestrzeni na dyskach.

- Geolokalizacja – śledzenie lokalizacji urządzeń.

- Dostęp do wrażliwych plików i aplikacji – kontrola dostępu do krytycznych danych oraz aplikacji niezgodnych z politykami organizacji.

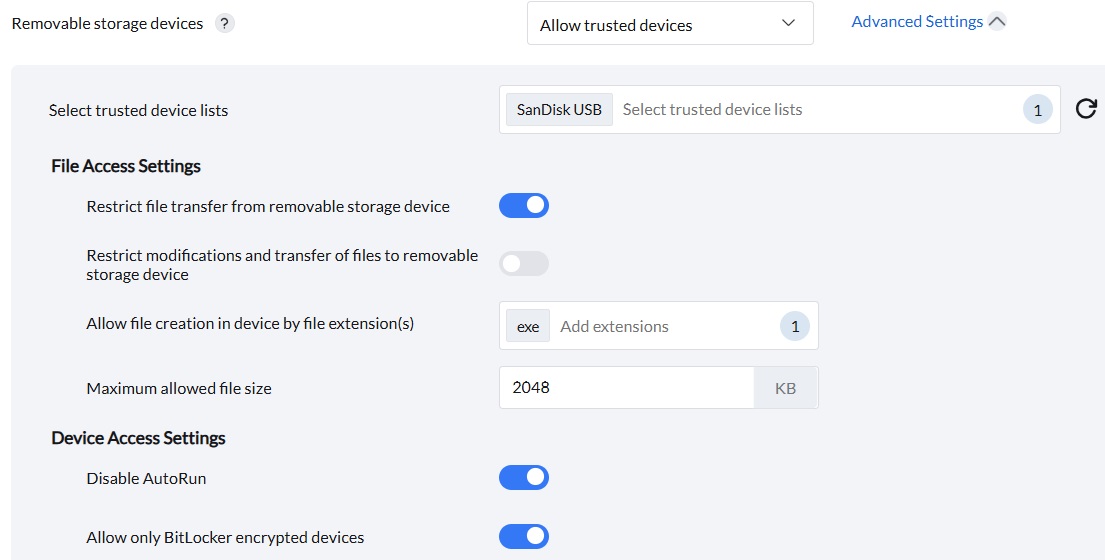

- Urządzenia peryferyjne – monitorowanie podłączanych urządzeń, takich jak pendrive’y czy dyski zewnętrzne.

- Szyfrowanie – wsparcie dla narzędzi takich jak BitLocker.

Wszystkie te informacje pozwalają na kompleksową ocenę bezpieczeństwa stacji roboczych. Co ważne, Endpoint Central nie tylko zbiera dane, ale także umożliwia wdrażanie polityk bezpieczeństwa zgodnych z wymaganiami DORA.

Proces ten jest prosty i składa się z trzech kroków :

- Tworzenie polityki – definiowanie reguł bezpieczeństwa.

- Wdrażanie polityki – przypisywanie reguł do konkretnych grup urządzeń.

- Raportowanie – generowanie szczegółowych raportów, które potwierdzają skuteczność wdrożonych polityk.

Dzięki temu administratorzy mają pełną kontrolę nad systemem i mogą weryfikować, czy np. blokowanie niedozwolonych urządzeń lub aplikacji działa zgodnie z oczekiwaniami.

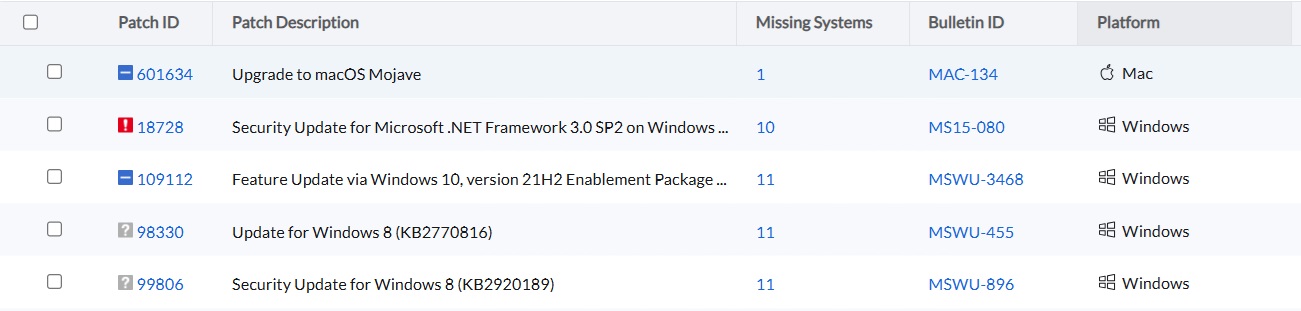

2. Minimalizacja ryzyka poprzez aktualizacje i poprawki

Aktualizowanie oprogramowania to kluczowy element zgodności z DORA. Endpoint Central oferuje kilka sposobów zarządzania aktualizacjami:

- Manualnie

- Automatycznie

- Automatycznie z grupą testową

System skanuje aplikacje na urządzeniach i porównuje je z najnowszymi wersjami dostępnymi w repozytorium. Dzięki temu administratorzy wiedzą, które urządzenia wymagają aktualizacji.

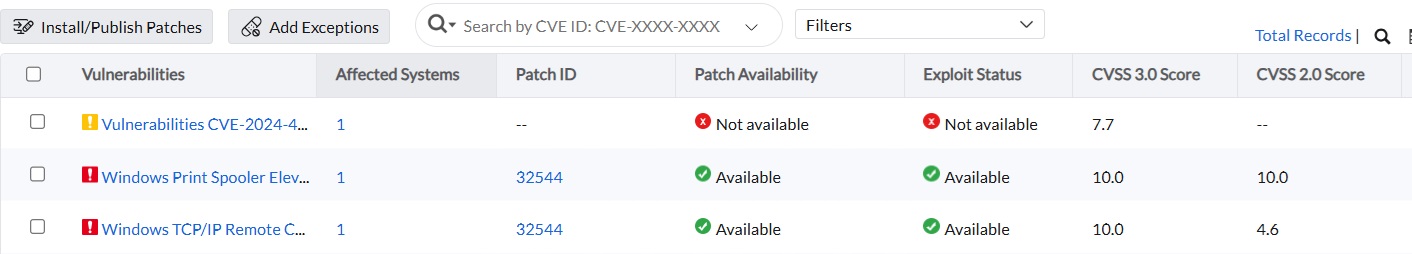

Co więcej, Endpoint Central integruje się z bazą CVE (Common Vulnerabilities and Exposures), co pozwala na wykrywanie podatności w systemie. Narzędzie nie tylko informuje o dostępnych poprawkach, ale także sugeruje rozwiązania tymczasowe (workaroundy), jeśli producent oprogramowania nie udostępnił jeszcze oficjalnej łatki.

Czas to cenny zasób, dlatego nie chcemy go marnować. W życiu ustalamy priorytety, by świadomie decydować, na co go przeznaczyć. Tę samą zasadę stosujemy w Endpoint Central, aby ułatwić pracę administratorowi.

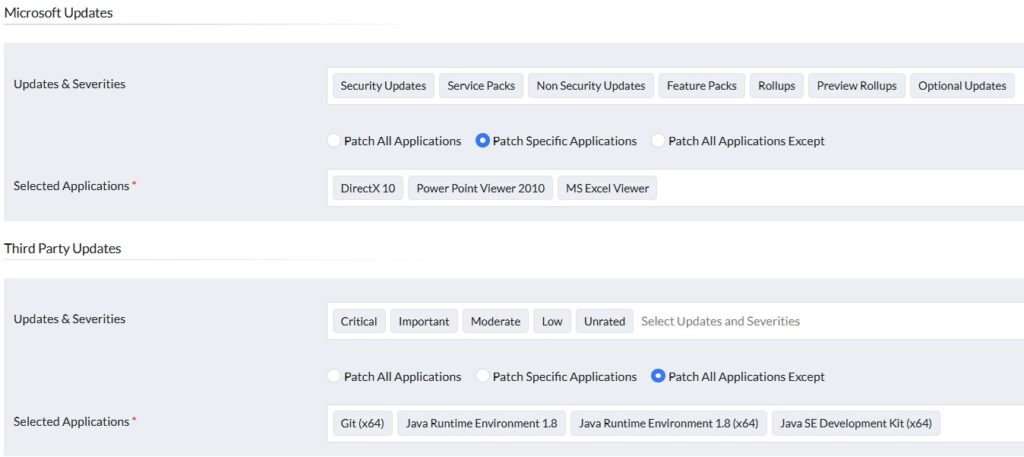

System umożliwia wybór poziomów paczek do wdrożenia oraz aplikacji, które chcemy lub nie chcemy instalować, zapewniając elastyczną kontrolę nad automatyzacją całego procesu.

Jak wspomniałem na początku, możemy również utworzyć grupę testową, aby sprawdzić, czy dana paczka nie powoduje problemów, np. z połączeniem TLS lub innymi protokołami. Microsoftowi zdarzają się takie wpadki, dlatego warto to zweryfikować we własnym środowisku.

3. Testowanie planów ciągłości działania

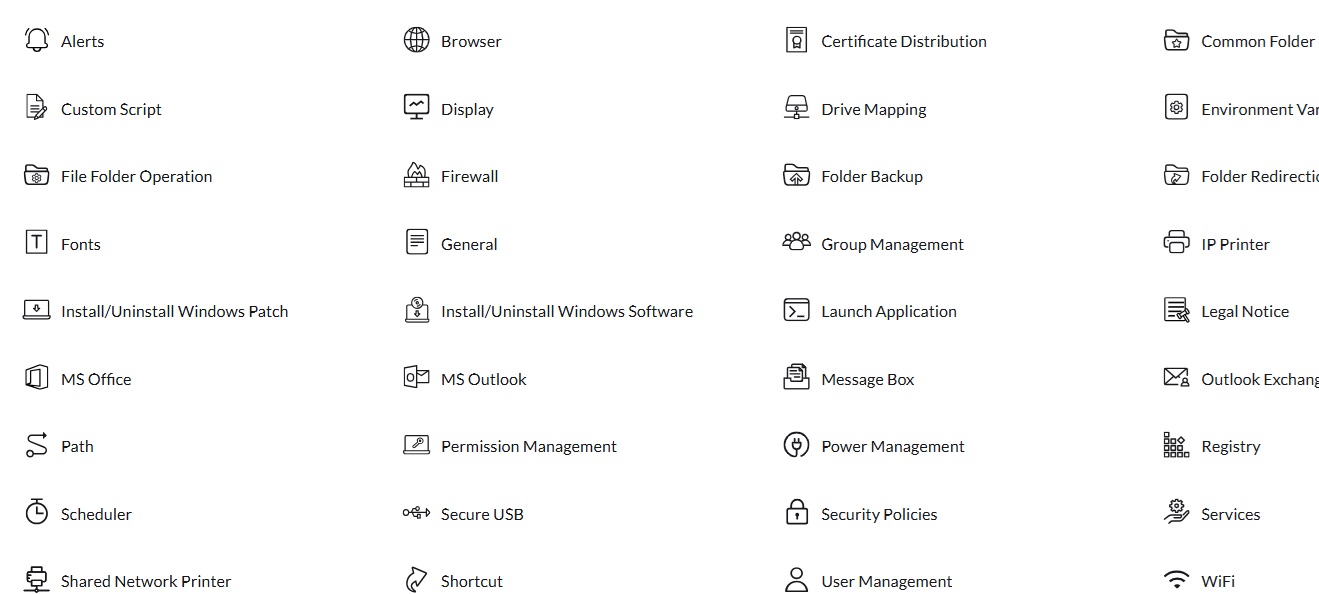

Endpoint Central umożliwia wdrażanie różnorodnych konfiguracji w systemie oraz sprawowanie nad nimi zaawansowanego nadzoru. Oferuje gotowe rozwiązania do zarządzania takimi elementami jak:

- Urządzeniami peryferyjnimi

- Rejestrem

- Usługami

- Plikami

- Aplikacjami

- Firewallem

- Panelem Sterowania

oraz wieloma innymi zasobami komputera.

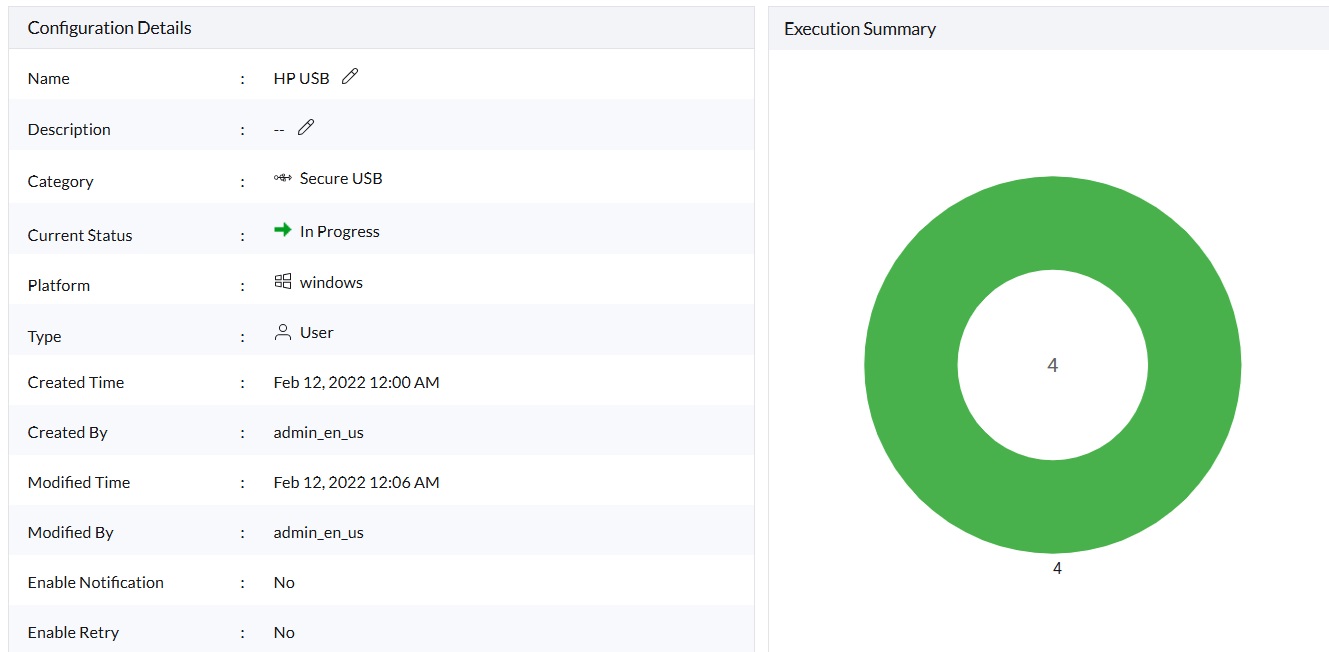

Ma to kluczowe znaczenie, ponieważ umożliwia wdrożenie tych samych polityk na dużą liczbę komputerów. Drugim istotnym aspektem jest to, że wszystkie informacje są zapisywane w systemie, co pozwala w każdej chwili zweryfikować, czy nasze urządzenia mają prawidłowo skonfigurowane polityki.

Artykuł 17 DORA: Proces zarządzania incydentami ICT

Artykuł 17 DORA koncentruje się na procesach zarządzania incydentami ICT.

Wymagania obejmują:

- Wykrywanie, zarządzanie i zgłaszanie incydentów ICT – Podmioty muszą wdrożyć procesy identyfikacji, rejestracji i zgłaszania incydentów ICT.

- Rejestracja incydentów i cyberzagrożeń – Wszystkie incydenty ICT oraz znaczące cyberzagrożenia muszą być rejestrowane i analizowane.

- Wskaźniki wczesnego ostrzegania – Należy wprowadzić mechanizmy wczesnego wykrywania incydentów.

- Procedury reagowania na incydenty – Podmioty muszą opracować plany działań informacyjnych, procedury eskalacji oraz mechanizmy przywracania operacyjności.

Jak PAM360 wspiera wymagania Artykułu 17?

PAM360 to zaawansowane narzędzie do zarządzania uprzywilejowanymi dostępami (Privileged Access Management), które pomaga organizacjom spełnić wymagania DORA w zakresie zarządzania incydentami ICT:

1. Wskaźnik bezpieczeństwa

PAM360 monitoruje wszystkie działania związane z uprzywilejowanymi dostępami, rejestrując podejrzane zdarzenia, takie jak nieautoryzowane logowania czy próby dostępu do wrażliwych danych.

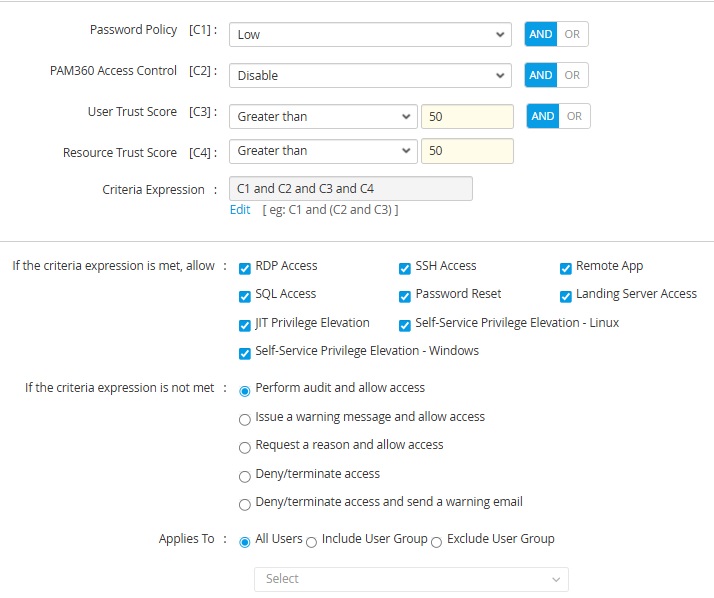

Dzięki prostym i przejrzystym zasadom możemy określić reguły przydzielania punktacji zarówno do zasobów, jak i użytkowników. Dodatkowo, system umożliwia podjęcie odpowiednich działań w oparciu o ocenę zaufania, co pozwala na skuteczne zarządzanie ryzykiem związanym z dostępem do krytycznych zasobów.

2. Procedury reagowania na incydenty

PAM360 umożliwia zautomatyzowanie procesu zarządzania dostępem w oparciu o różne zmienne, w tym ocenę zaufania. System pozwala na podjęcie szeregu działań, takich jak odebranie uprawnień dostępu do

- RDP (Remote Desktop)

- SSH Connection

- SQL Access

- Self-Service Privilage Elevation

- Reset Hasła

Dodatkowo, system oferuje elastyczność w podejściu do użytkownika. Możemy zdecydować się na potraktowanie go ulgowo, informując go, że jego ocena zaufania w systemie ostatnio spadła, co daje mu szansę na poprawę swojego zachowania.

Dodatkowo, PAM360 integruje się z systemami zarządzania incydentami, takimi jak ServiceDesk Plus, co znacznie ułatwia koordynację działań naprawczych i usprawnia proces reagowania na potencjalne zagrożenia.

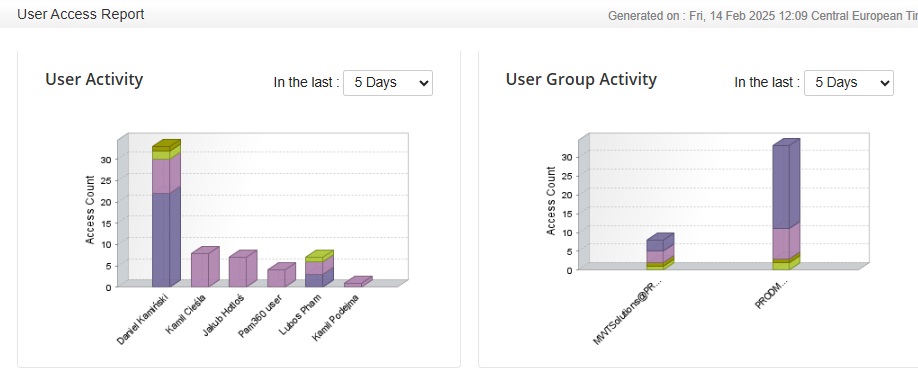

3. Dokumentowanie i raportowanie incydentów

Wszystkie zdarzenia rejestrowane przez PAM360są szczegółowo dokumentowane, co ułatwia analizę przyczyn incydentów oraz przygotowanie szczegółowych raportów dla organów nadzorczych. System umożliwia w prosty sposób śledzenie działań podjętych przez poszczególnych użytkowników, a także sprawdzenie, jakie uprawnienia oraz dostęp do konkretnych maszyn posiada dana osoba.

Dzięki temu PAM360 pomaga spełniać wymagania regulacyjne, takie jak te określone w DORA (Digital Operational Resilience Act), poprzez efektywne zarządzanie dostępem. Wszystkie niezbędne informacje można przedstawić w przejrzystej formie tabelarycznej, co dodatkowo ułatwia audyt i kontrolę.

System PAM360 umożliwia również nagrywanie wszystkich sesji i dostępu, które użytkownicy wykonują na systemach. Dzięki temu mamy pełny dowód w postaci nagrania ich działań, co pozwala dokładnie prześledzić, jakie operacje były wykonywane na danym środowisku. Ta funkcjonalność nie tylko zwiększa transparentność, ale także stanowi dodatkowe zabezpieczenie w przypadku incydentów związanych z naruszeniem bezpieczeństwa.

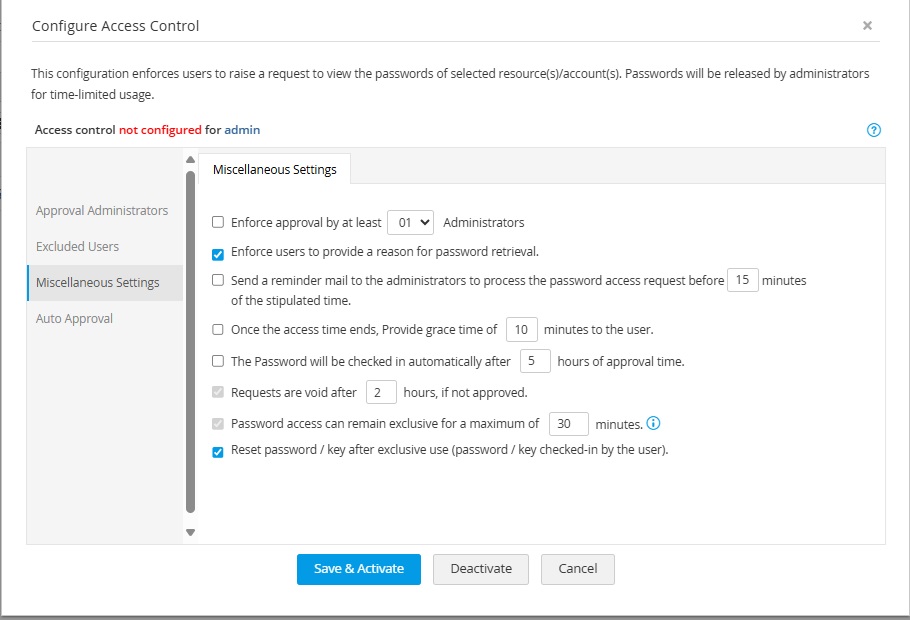

4. Zarządzanie dostępami uprzywilejowanymi

Aby zapewnić jeszcze wyższy poziom bezpieczeństwa, samo raportowanie nie wystarczy. PAM360 umożliwia złożoną akceptację dostępu do poszczególnych zasobów oraz dla konkretnych użytkowników.

Możemy skonfigurować dostęp na podstawie różnych kryteriów, takich jak:

- Godziny robocze– dostęp możliwy tylko w określonych przedziałach czasowych,

- Adresy IP– ograniczenie dostępu do zaufanych lokalizacji,

- Wymóg akceptacji administratora– dla krytycznych zasobów zawsze konieczne jest zatwierdzenie przez uprawnionego administratora.

Te zaawansowane mechanizmy kontroli dostępu pozwalają na skuteczne zarządzanie ryzykiem i zapewnienie najwyższego poziomu ochrony wrażliwych danych.

Dzięki temu możemy w sposób bezpieczny i precyzyjny granulować dostęp do krytycznych zasobów, minimalizując ryzyko nieautoryzowanych działań i zapewniając, że tylko uprawnione osoby mają dostęp do najważniejszych systemów i danych.

Przykładowe wdrożenie Endpoint Central i PAM360 w kontekście DORA

Wyobraźmy sobie instytucję finansową, która musi spełnić wymagania Artykułów 16 i 17 DORA. Oto, jak może wykorzystać narzędzia ManageEngine:

- Monitorowanie i ochrona punktów końcowych

Endpoint Central jest wdrażany do monitorowania stanu bezpieczeństwa wszystkich urządzeń końcowych. Automatyczne aktualizacje i poprawki zmniejszają ryzyko związane z lukami w zabezpieczeniach. - Zarządzanie incydentami ICT

PAM360 jest wykorzystywany do monitorowania uprzywilejowanych dostępów i wykrywania incydentów. Wszystkie zdarzenia są rejestrowane i analizowane, a alerty w czasie rzeczywistym umożliwiają szybką reakcję. - Testowanie planów ciągłości działania

Endpoint Central pomaga w testowaniu planów przywracania sprawności poprzez symulację awarii i weryfikację skuteczności kopii zapasowych. - Raportowanie zgodności

Zarówno Endpoint Central, jak i PAM360 generują szczegółowe raporty, które są przedstawiane organom nadzorczym w celu wykazania zgodności z DORA.

Podsumowanie

Artykuły 16 i 17 DORA stawiają przed podmiotami finansowymi wysokie wymagania w zakresie zarządzania ryzykiem ICT oraz incydentami. Narzędzia Endpoint Central i PAM360 od ManageEngine oferują kompleksowe rozwiązania, które pomagają organizacjom spełnić te wymagania. Dzięki nim instytucje finansowe mogą zapewnić wysoki poziom operacyjnej odporności cyfrowej, minimalizując ryzyko związane z zagrożeniami ICT.

20.03.2025

Autor: Mateusz Szudrowicz

Kategorie: Aktualności Artykuł

Mateusz Szudrowicz

Product Manager Specialist

pl

pl