W każdej organizacji, niezależnie od wielkości branży, tworzone i wykorzystywane są pliki zawierające dane, które mogą zostać uznane za wrażliwe. Ochrona tych danych przed nieuprawnionym dostępem czy wyciekiem jest kluczowym zadaniem działów IT. Informacje stały się jednym z najcenniejszych zasobów. Zapewnienie ich bezpieczeństwa to nie tylko kwestia odpowiedzialności, ale również obowiązek prawny. Dlatego zarządzanie ryzykiem wycieku danych wrażliwych powinno być integralną częścią strategii każdej firmy, zapewniającą ochronę zarówno przed zagrożeniami zewnętrznymi, jak i wewnętrznymi.

Jakie dane są chronione w Twojej organizacji?

Czym właściwie są pliki wrażliwe? Nie ma jednej, poprawnej odpowiedzi na to pytanie, ponieważ w każdej organizacji istnieją różne zasady prywatności. Mogą to być poufne umowy, dane dotyczące wypłat czy numery PESEL pracowników. Aby zapewnić organizacji odpowiedni poziom bezpieczeństwa, musimy chronić różnorodne pliki na wielu frontach.

Ile możliwości wycieku danych istnieje w organizacji? Czy są to dwie, pięć czy dziesięć możliwości? Nie można udzielić jednoznacznej odpowiedzi, ponieważ z każdym rokiem liczba potencjalnych źródeł wycieku danych rośnie. W tym artykule skupimy się na trzech głównych podatnościach, które dotykają nasze organizacje: wycieki danych przez urządzenia przenośne, przeglądarki oraz ogólne zarządzanie plikami.

DLP (Data Leaked Prevention) – jak oznaczyć pliki wrażliwe?

Podstawowym wyzwaniem w ochronie danych jest identyfikacja plików wrażliwych i odpowiednie ich oznaczanie. W systemach prewencji wycieku danych (DLP) istnieje kilka metod kategoryzacji plików:

- Regex Pattern (wyrażenia regularne),

- Keyword Matching (dopasowywanie słów),

- Document Matching (dopasowywanie plików),

- File Extension (rozszerzenia plików).

System automatycznie analizuje każdy plik. Jeśli spełnia ustawione zasady zdefiniowane w politykach, oznacza go jako wrażliwy. Taki plik jest następnie traktowany w specyficzny sposób, zgodnie z wytycznymi ochrony danych.

Zarządzanie plikami wrażliwymi

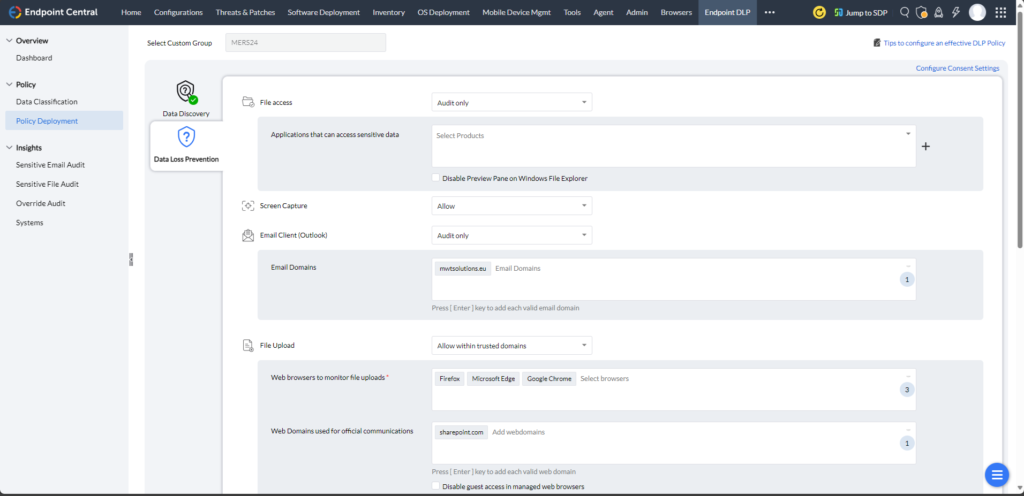

Co to oznacza, że będzie on traktowany inaczej? Możemy ustawić różne polityki dla różnych działań, takich jak audyty, zezwalanie zaufanym systemom lub blokowanie określonych rozwiązań. Ponadto, możemy zarządzać:

- aplikacjami otwierającymi wrażliwe pliki,

- udostępnianiem ekranu oraz robieniem zrzutów ekranu,

- wysyłaniem e-maili,

- wysyłaniem plików przez przeglądarki,

- korzystaniem z urządzeń przenośnych (np. pendrive, dyski zewnętrzne),

- drukowaniem.

Wszystko to znajduje się w jednym module DLP. Może to jednak sprawiać mylne wrażenie, że jeśli DLP radzi sobie z wieloma problemami, to nie musimy dodatkowo zabezpieczać naszych przeglądarek czy chronić się przed urządzeniami przenośnymi. W dalszej części tekstu postaram się Ciebie przekonać, że to nie wystarczy.

Jak zarządzać urządzeniami przenośnymi za pomocą Device Control Plus?

W organizacjach często pojawiają się problemy związane z pendrive’ami, które pracownicy przynoszą do pracy. Przenoszą na nich dane wrażliwe – na przykład aby pracować z domu czy na innym komputerze. Zazwyczaj problem nie wynika ze złych intencji, ale z ludzkich błędów, takich jak zgubienie pendrive’a. Rzadko kiedy użytkownicy szyfrują lub inaczej zabezpieczają swoje przenośne urządzenia, co może prowadzić do poważnych problemów. Jak radzić sobie z takimi zagrożeniami?

Device Control Plus (DCP) to narzędzie, które umożliwia skuteczne zarządzanie urządzeniami przenośnymi w organizacji. Oferuje ono:

- blokowanie nieautoryzowanych urządzeń w organizacji,

- audytowanie urządzeń przenośnych,

- pełne blokowanie korzystania z urządzeń przenośnych na komputerach firmowych,

- odebranie możliwości modyfikacji plików zapisanych na urządzeniu,

- blokowanie konkretnych typów plików,

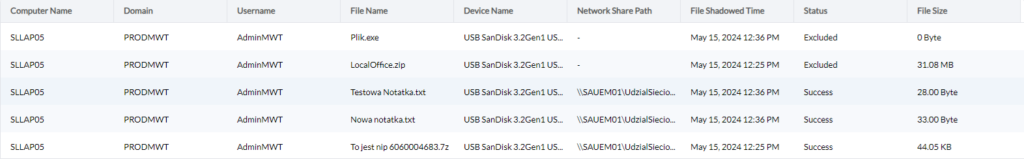

- File Shadowing.

File Shadowing to funkcja umożliwiająca kopiowanie plików na udział sieciowy, gdy użytkownik przesyła je na pendrive. Jest to niezwykle przydatne rozwiązanie, szczególnie gdy w organizacji zdecydujemy się na liberalne podejście polegające wyłącznie na audytowaniu użytkowników. Dzięki File Shadowing, w razie potrzeby, możemy łatwo sprawdzić, kto, kiedy i gdzie skopiował dany plik oraz co w nim się znajdowało.

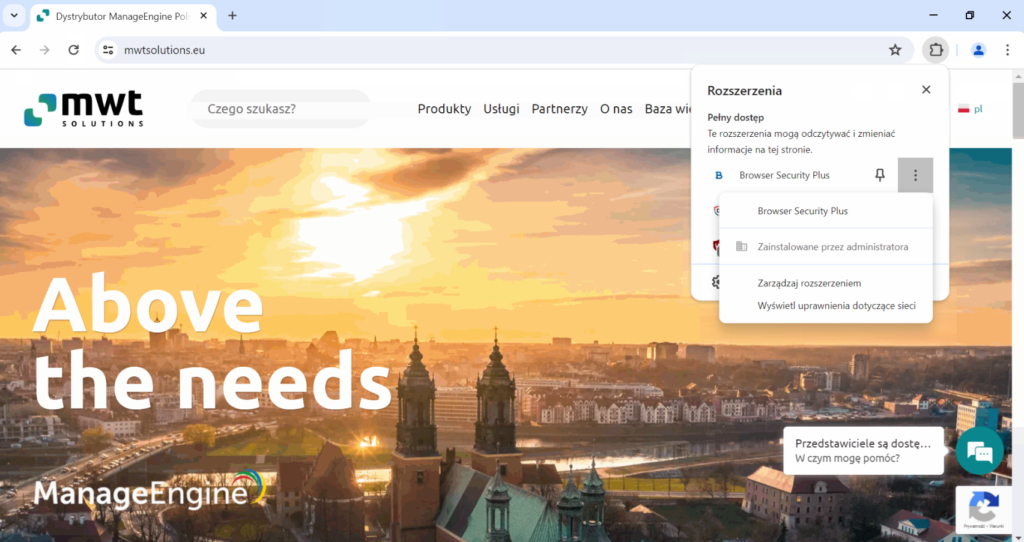

Browser Security Plus – czyli jak zarządzać przeglądarkami?

Na zakończenie warto omówić oprogramowanie używane przez każdego pracownika – przeglądarki internetowe. Ich różnorodność i łatwość dostępu do stron, które umożliwiają przesyłanie plików, stanowią realne wyzwanie dla każdej organizacji.

Jak więc obronić się przed tak potężnym przeciwnikiem? Oto rozwiązania, które mogą okazać się naszym rycerzem na białym koniu:

- blokowanie wtyczek do przeglądarek,

- blokowanie synchronizacji przeglądarek,

- blokowanie robienia zrzutów ekranu,

- blokowanie wybranych stron internetowych,

- blokowanie plików cookies,

- blokowanie możliwości pobierania plików,

- tworzenie list dozwolonych (whitelist) oraz zablokowanych (blacklist),

- ustawienie polityk dla poszczególnych przeglądarek.

Podsumowanie

Te trzy moduły wspólnie tworzą solidny mur obronny, umożliwiając bezpieczne zarządzanie plikami w naszej organizacji. Co ważne, raz skonfigurowane moduły umożliwiają spokojny audyt użytkowników, co oszczędza czas naszego zespołu technicznego.

Wszystkie opisane przeze mnie rozwiązania znajdziesz w Endpoint Central, w dodatku Endpoint Security, a także jako oddzielne aplikacje: Endpoint DLP, Device Control Plus oraz Browser Security Plus.

Jeżeli chcesz dowiedzieć się więcej, zapraszamy do kontaktu.

05.06.2024

Autor: Mateusz Szudrowicz

Kategorie: Aktualności Artykuł

Mateusz Szudrowicz

Product Manager Specialist

Polecane artykuły

Webinar o Desktop Central Endpoint Security Add-on!

pl

pl