Network Configuration Manager to oprogramowanie, które pozwala na zarządzanie, monitorowanie i przechowywaniu informacji na temat każdego urządzenia w naszej sieci. Celem narzędzia jest utrzymanie działania urządzeń w każdym przypadku: gdy potrzebna jest aktualizacja, uaktualnienie oprogramowania, odzyskiwanie a nawet zarządzanie zdarzeniami krytycznymi i zarządzanie konfiguracjami. Rozwiązanie to dostarczy wszystkie istotne informacje do zespołu operacyjnego IT. Umożliwiając to lepsze decydowanie o dalszym przebiegu działań.

Zarządzanie konfiguracjami ma kluczowe znaczenie dla wszystkich firm. Niektóre funkcje, które posiada Network Configuration Manager są uważane przez klientów za niezbędne.

1. Kopia zapasowa uruchamiania i zarządzanie konfiguracjami wszystkich urządzeń w sieci

Firmy chcą, aby prowadzone przez nich sieci były nieprzerwane. Awarie sieci i wynikające z nich przestoje są jednak rzeczywistością. Taka przerwa może nastąpić w dowolnym momencie, a w interesie operatorów sieci jest posiadanie zabezpieczenia na ich wypadek.

W ten sposób kopia zapasowa staje się podstawą jeżeli chodzi o zarządzanie siecią. Umożliwia ona przesłanie najbardziej stabilnego pliku konfiguracyjnego, który będzie używany w przypadku awarii. Jeżeli dojdzie do przerwania działania sieci, ustawienie konfiguracji kopii zapasowej zostanie użyte do przywrócenia sieci z przed stanu awarii. Dzięki temu firma będzie mogła działać dalej bez zakłóceń.

Oto jak możesz zabezpieczyć swoją sieć przed przestojami za pomocą kopii zapasowej:

- Upewnij się, czy konfiguracja startowa i konfiguracja uruchomiona są zsynchronizowane, aby żadna zmiana w konfiguracji nie została pominięta.

- Jeżeli wiesz, że zmiany na urządzeniach są wprowadzane codziennie lub w regularnych odstępach czasowych, pamiętaj o tworzeniu kopii zapasowej, aby je zapisać.

- Wybierz najbardziej stabilną i niezawodną konfigurację z repozytorium ustawień konfiguracyjnych.

- Stabilna konfiguracja, której ufasz, po przesłaniu jej jako konfiguracji kopii zapasowej, staje się mechanizmem awaryjnym, na którym opiera się utrzymanie sieci podczas awarii.

Dzięki takiemu mechanizmowi zespół IT nie będzie musiał wpadać w panikę i przechodzić do rozwiązywania problemów. Proces będzie automatyczny, a sieć pozostanie niezakłócona.

2. Automatycznie śledź każdą wprowadzoną zmianę

Zarządzanie siecią jest funkcją krytyczną i wrażliwą, ponieważ każdy błąd może spowodować nieszczęśliwy wypadek na szeroką skalę. Kluczowym elementem do zminimalizowania ryzyka błędów związanych ze zmianami konfiguracji jest weryfikowanie wszystkich możliwych zmian w sieci wprowadzonych przez zespół IT.

Nadzorowanie ogromnej sieci przez zespół IT i konieczność śledzenia ręcznie wszystkich wprowadzonych zmian na urządzeniach nie należy do efektywnych. Niestety, rejestracja zmian nadal jest ważną czynnością ponieważ:

- Działają one jako zapis wszystkich wprowadzonych zmian, pomagając zespołowi przeglądać i korelować je ze zdarzeniem awarii.

- Administrator lub operator chciałby być natychmiast powiadamiany przez powiadomienia, gdy ma miejsce aktywność, która może być niepokojąca.

- W przypadku awarii dzienniki są przeszukiwane, aby przejrzeć i porównać konfiguracje oraz znaleźć przyczynę awarii.

Zarządzanie konfiguracjami zapewnia, że każda zmiana jest odpowiednio rejestrowana. Zmiany, które uważasz za bardziej krytyczne, są natychmiast wysyłane jako powiadomienie w przypadku ich wystąpienia.

3. Wykrywaj autoryzowane i nieautoryzowane zmiany za pomocą RBAC

Nieautoryzowany dostęp i zmiany konfiguracji nie są idealne z punktu widzenia zarządzania siecią. W związku z tym kluczowe staje się zarządzanie konfiguracjami. Musimy wiedzieć, kto ma dostęp do urządzeń, jakie zmiany można wprowadzić. Przydatny jest również mechanizm weryfikacji ważności tych zmian. Kontrola dostępu zasadniczo zapewnia, że każdy, kto ma dostęp do sieci, działa tylko w ramach swojej wiedzy lub jurysdykcji. Takie działanie znacznie zmniejsza prawdopodobieństwo wystąpienia błędów w systemie.

Poniżej znajdziesz listę dobrych praktyk, które mogą wprowadzić administratorzy IT, w celu ułatwienia swojej pracy.

- Dział IT ma możliwość przypisać urządzenia do odpowiednich działów organizacji IT, aby nikt nie był narażony na ryzyko popełnienia błędu lub nieautoryzowanego wejścia i modyfikacji urządzeń.

- Możemy utworzyć grupy ludzi z dostępem do krytycznych urządzeń, aby zawsze zachować wyłączność i integralność

- Administrator może zdecydować o zaakceptowaniu lub odrzuceniu zmiany konfiguracji.

Te najlepsze praktyki wdrożone w wyniku kontroli RBAC zapewniają bezpieczeństwo sieci.

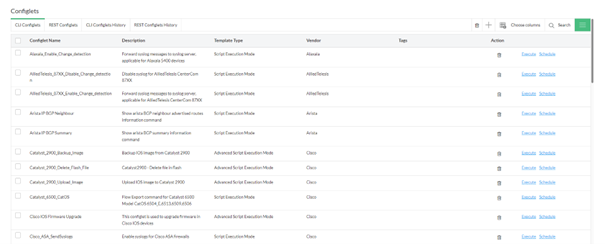

4. Usprawnij żmudne zadania dla administratora IT dzięki Configlets

Podczas zarządzanie siecią ważnym zadaniem jest wdrażanie zmian i nowych aktualizacji w sieci. Jednak w obliczu rozległej sieci z dużą ilością urządzeń, pozornie proste zadanie może okazać się problematyczne. Przy pomocy Configlets jesteśmy w stanie napisać odpowiedni szablon do zarządzania konfiguracjami sieci. Wykona on określoną zmianę na wielu urządzeniach jednocześnie. Funkcja Configlets pozwala zaoszczędzić czas, umożliwiając tworzenie szablonów do prostych zadań takich jak logowanie, zmiana hasła itp.

- Zamiast konieczności dostępu do każdego urządzenia z osobna w celu wprowadzenia tych samych zmian, można utworzyć szablon ze skryptem. Następnie szablon zastosujemy do wszystkich urządzeń jednocześnie, jednym kliknięciem.

- Jesteśmy w stanie zautomatyzować cykliczne i powtarzalne działania. Dzięki temu zespół IT będzie w stanie zaoszczędzić dużo czasu, który można wykorzystać w bardziej efektywny sposób.

- Można również tworzyć raporty potwierdzające dotychczasowy trend zmian konfiguracji. Zaobserwowane w ten sposób wzorce pomogą zdecydować, jakie zmiany należy wprowadzić w przyszłości.

5. Zapewnij zgodność z standardami dzięki raportom zgodności

Kontrole zgodności są niezbędne w odpowiednim zarządzaniu konfiguracjami sieci. Dzięki Network Configuration Manager jesteśmy w stanie weryfikować naszą zgodność w odniesieniu do standardów w branży i do własnych standardów wewnętrznych firmy. Nie możemy zatem lekceważyć znaczenia audytu zgodności sieci.

Proces ten jest niekończący się, a za każdym razem, gdy dochodzi do naruszeń, może być kosztowny, jeśli nie zostanie szybko naprawiony.

Okresowe kontrole zgodności są ważne, ponieważ:

- Każdy region świata będzie miał swoje własne przepisy. Musimy upewnić się, że firma w pełni ich przestrzega i nie dopuszczać do naruszeń.

- Każda organizacja ma swój statut. Dzięki raportom zgodności jesteśmy w stanie zweryfikować, czy zachowujesz pełną zgodność ze standardami wewnętrznymi.

- Przeprowadzisz kontrole zgodności w regularnych odstępach czasu w celu wykrycia ewentualnych naruszeń, dzięki czemu możesz natychmiast rozpocząć pracę nad ich naprawą.

Każda branża posiada swoje standardy, a dziedzina zarządzania siecią nie różni się od standardów IT, takich jak HIPAA, SOX, PCI itp. Kontrole zgodności to zabezpieczenie przed awarią, które chroni sieć przed wszelkimi lukami i naruszeniami bezpieczeństwa danych.

6. Skanuj, wykrywaj i naprawiaj luki w oprogramowaniu firmware

Oprogramowanie firmware chroni każde urządzenie w sieci przed zewnętrznymi zagrożeniami, takimi jak naruszenie danych, próby włamań itp.

Kontrole podatności oprogramowania nie tylko chronią urządzenie przed takimi zagrożeniami, ale także stale aktualizują się, aby być na bieżąco z najnowszymi osiągnięciami pod kątem potencjalnych luk w zabezpieczeniach.

Dzięki weryfikowaniu podatności oprogramowania jesteśmy w stanie uprościć następujące zadania zespołowi IT:

- Test podatności oprogramowania firmware, uzbrojony w najnowsze aktualizacje, skanuje w poszukiwaniu luk w oprogramowaniu we wszystkich urządzeniach w środowisku sieciowym.

- Podczas identyfikacji luki w zabezpieczeniach przy pomocy łatek jesteśmy w stanie w prosty sposób ją naprawić.

- Weryfikowanie podatności na temat luk w zabezpieczeniach jest niekończącym się procesem, ponieważ co jakiś czas pojawiają się nowe luki w zabezpieczeniach natomiast dzięki okresowym kontrolą podatności jesteśmy w stanie się przed nimi dokładnie zabezpieczyć.

Ta funkcja zapewnia zatem, że w systemie nie ma luk, a sieć pozostaje niezawodna.

Network Configuration Manager firmy ManageEngine to kompleksowe rozwiązanie do zarządzania konfiguracją sieci.

Ręczne wykonywanie zarządzania konfiguracją sieci niesie ze sobą duże ryzyko błędów. Bezpieczeństwo i integralność sieci są najważniejsze, a konieczność wykonywania przyziemnych zadań skróci czas, który masz do dyspozycji na zadania o wysokim priorytecie. Network Configuration Manager (NCM) firmy ManageEngine to całościowe rozwiązanie, które pomaga Twojej firmie monitorować, analizować i automatyzować zmiany w szerszej sieci.

29.06.2022

Autor: Daniel Kamiński

Kategorie: Aktualności Artykuł

pl

pl