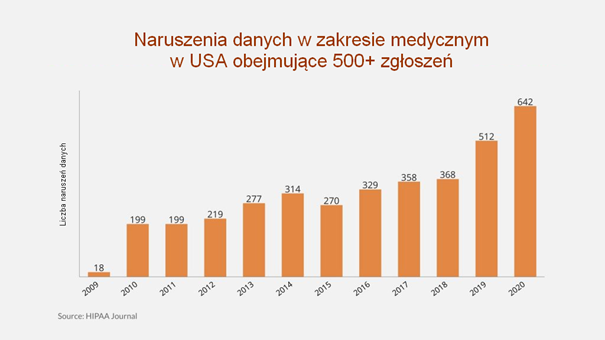

Jak informuje sprawozdanie HIPAA Journal „2020 był najgorszym rokiem w historii dla służby zdrowia pod względem naruszeń danych”. W samych Stanach Zjednoczonych odnotowano 642 zgłoszenia naruszeń danych, a liczba skradzionych rekordów przekroczyła 500. Łącznie ujawniono prawie 29,3 mln rekordów medycznych. Jakie rozwiązania dla cyberbezpieczeństwa służby zdrowia proponuje ManageEngine?

Największe zagrożenia dla danych medycznych

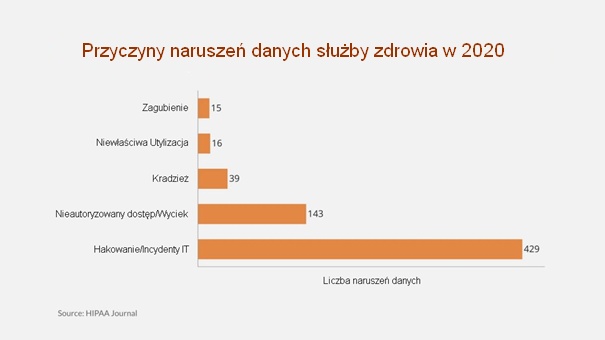

Kiedy podczas panującej pandemii koronawirusa uwaga świata została skoncentrowana na branży medycznej, zainteresowali się nią także cyberprzestępcy. Chociaż naruszenia danych w 2020 roku pojawiały się z wielu powodów, poniżej prezentujemy listę trzech najczęstszych:

- incydenty ransomware i phishing,

- nieautoryzowany dostęp lub ujawnienie,

- kradzież danych.

Incydenty IT, takie jak ransomware czy phishing, przyczyniły się do 91,99% naruszeń danych. W 2020 roku ataki na służbę zdrowia wzrosły o 25%. Natomiast w październiku 2020 roku ogłosiły ostrzeżenie wysokiego stopnia dotyczące wzrostu aktywności programów rickBot, Ryuk oraz BazarLoader ransomware i ich wariantów, które skierowane były w stronę szpitali oraz centrów medycznych świadczeniodawców w USA.

Przypuszczone ataki doprowadziły do ujawnienia chronionych elektronicznie informacji zdrowotnych (ePHI), między innymi historii chorób, informacji o pacjentach, numerów ubezpieczenia społecznego, danych ubezpieczenia zdrowotnego oraz informacji finansowych.

Plan poprawy cyberbezpieczeństwa służby zdrowia od ManageEnigne

Sprawozdanie z 2020 roku dotyczące kosztów naruszeń danych donosi, że zagubione lub skradzione rejestry medyczne szacuje się na wartość 429$ za rejestr – kiedy w innej branży wartość rejestru średnio szacuje się na 150$. Organizacje medyczne znajdują się w sektorze branż najbardziej podatnych na naruszenie danych, dlatego powinny szczególnie dbać o swoje cyberbezpieczeństwo. Poniżej przedstawiamy propozycję sześcioetapowego planu cyberbezpieczeństwa ManageEngine dla służby zdrowia:

1. Skan w poszukiwaniu ePHI w twojej pamięci

Używając metod takich jak dopasowanie słów kluczowych oraz dopasowanie wzorców, przeskanuj swoje magazyny przechowujące pliki pod kątem ePHI. Stwórz i aktualizuj szczegółowy spis najbardziej narażonych danych organizacji, dokonując regularnego skanowania danych.

2. Oszacuj ryzyko związane z przechowywaniem ePHI

Przeanalizuj: wrażliwość, lokalizacje i ryzyko danych, uprawnienia jakie posiadają do nich użytkownicy i inne krytyczne parametry – są to elementy kluczowe oceny podatności. W razie potrzeby dokonaj odpowiednich popraw konfiguracji, aby dostosować się do modelu minimalnego udzielania uprawnień. Upewnij się, że przechowujesz informacje tylko w zabezpieczonych lokalizacjach.

3. Sklasyfikuj pliki zawierające dane medyczne

Popraw skuteczność swoich systemów monitorowania i reagowania na incydenty poprzez klasyfikacje plików zawierających ePHI. Zalecamy zaimplementowanie narzędzia, które wykona te czynności podczas skanowania i odnajdywania danych.

4. Audytuj każdorazowy dostęp do plików z danymi wrażliwymi

Raportuj użytkowników uzyskujących dostęp do ważnych plików, aby wiedzieć, kto, kiedy i skąd otrzymał dostęp do danych medycznych. Wykrywaj ataki ransomware poprzez ustawienie odpowiednich wartości w profilach alertu opartych na progach i aktualnej bibliotece znanych typów plików ransomware. Uruchamiaj niestandardowe skrypty, aby zatrzymać pracę zainfekowanych maszyn oraz powstrzymać postęp szkodliwego oprogramowania zmniejszając w ten sposób szkody.

5. Monitoruj przesyłanie i pobieranie plików

Monitoruj korzystanie z aplikacji chmurowych na maszynach użytkowników końcowych. Sprawdzaj przesyłanie, pobieranie oraz inne aktywności pamięci platform chmurowych.

6. Wdrażanie strategii dla zapobiegania utraty danych (DLP)

Wykorzystaj dostosowanie zasad DLP, aby wykrywać i blokować próby przesyłania szkodliwych plików do zewnętrznych urządzeń pamięci oraz aplikacji sieciowych. Ten darmowy e-book zawiera informacje, jak dobrać narzędzie DLP i udoskonalić twoje zasady postępowania.

Najważniejszą rzeczą, którą należy wykonać jest analiza incydentów zidentyfikowanych przez twoje narzędzie DLP, dostosowanie odpowiednich zasad wykrywania danych oraz odpowiedzi związanych z DLP. Konieczne może okazać się zawężenie reguł dotyczących odkrywania zdarzeń w celu ograniczenia liczby fałszywych alarmów, jak również rozszerzenie zakresu zasad zapobiegania wyciekom w celu ograniczenia liczby fałszywych wyników. Pamiętaj, by dostosować pozostałe parametry, żeby zapewnić zgodność ze zmieniającymi się scenariuszami zagrożeń.

W jaki sposób ManageEngine może zapewnić cyberbezpieczeństwo służby zdrowia?

ManageEngine DataSecurity Plus to ujednolicone narzędzie bezpieczeństwa i widoczności danych, które przeprowadza audyt i analizę plików, ocenę ryzyka przechowywanych informacji oraz zapobiega wyciekom danych i zapewnia ochronę danych w chmurze. Pomaga użytkownikom w lokalizacji i automatycznej klasyfikacji plików zawierających ePHI. Rozpoznaje również luki w uprawnieniach do plików, kontroluje działania użytkowników na wrażliwych plikach i zapobiega wyciekom poufnych danych przez punkty końcowe.

Wszystkie te funkcje zapewniają wszechstronną ochronę danych medycznych, gdy nie są używane, podczas korzystania z nich lub podczas ich ruchu w sieci.

Dowiedz się więcej o systemie do audytu udziałów sieciowych DataSecurity Plus lub zarejestruj się, aby otrzymać wersję demo produktu wraz ze wsparciem naszych ekspertów.

03.08.2021

Autor: Jakub Roszkiewicz

Kategorie: Aktualności Artykuł

pl

pl