Miesiąc cyberbezpieczeństwa za nami. Czy wiesz, jak wiele zagrożeń czeka na Ciebie i Twoich pracowników w sieci? Sprawdź, dlaczego tak ważne jest uświadamianie i dbanie o odpowiednie narzędzia do zabezpieczenia środowiska IT.

Teleinformatyka jest obecnie najbardziej rozwijającą się dziedziną techniki. Szacuje się, że we wrześniu 2019 w Polsce z Internetu korzystało 28,2 mln Polaków. Łącznie wykonali oni 48 mld odsłon. Wraz ze wzrostem ilości internautów w Polsce, wzrasta ilość przestępstw komputerowych. W 2010 r., według oficjalnych danych Policji, zgłoszono prawie osiem tysięcy przestępstw popełnionych w sieci. Nie wiemy, do ilu Cyberprzestępstw doszło w rzeczywistość, ponieważ wiele z nich nie zostało zgłoszone, a zapewne spora ich część nie została nawet wykryta.

Jesteśmy przekonani, że „informacja” jest najmniejszym i zarazem najważniejszym elementem Cyberbezpieczeństwa. To właśnie ona jest najczęstszym celem cyberprzestępców. Ataki typu phishing to około 44% wszystkich ataków w 2018 roku.

Ze względu na wciąż zmieniający się charakter Phishing`u obrona przed nim wymaga działań na więcej niż jednej płaszczyźnie. Dlatego bardzo ważne jest poinformowanie użytkowników o oszustwach typu phishing i rozpowszechnianie wiedzy na temat ukierunkowanych ataków.

ManageEngine Exchange Reporter Plus udostępnia wiele raportów, które pomagają zlokalizować podejrzane wiadomości e-mail, zarówno wysłane, jak i otrzymane, na podstawie słów kluczowych w temacie lub treści.

Powyższe oprogramowanie umożliwia także lokalizowanie wiadomości e-mail na podstawie:

- Nazwy załącznika.

- Typu załącznika.

- Rozmiaru załącznika.

Po ustaleniu, że użytkownicy otrzymali wiadomości phishingowe możesz dać im znać, na co zwracać uwagę i przypomnieć im o konsekwencjach otwarcia takich wiadomości.

W atakach, w których treść i informacje o nadawcy są zróżnicowane, Exchange Reporter Plus nadal może pomóc. Dostosuj raporty, aby uwzględniały wszystkie słowa kluczowe używane przez różne wiadomości e-maile do natychmiastowego wykrywania złośliwych wiadomości e-mail.

Jeśli korzystasz z Exchange Reporter Plus, następnym razem, gdy użytkownik otrzyma podejrzany e-mail w Twojej organizacji, natychmiast się o tym dowiesz.

W wyniku ataków typu phishing atakujący wchodzi w posiadanie informacji na podstawie których tworzony jest profil użytkownika i słownik wyrazów, które później zostają użyte do złamania haseł, z których korzysta nasz pracownik w domu i w pracy.

Według raportu FireEye, jedna na 101 wiadomości e-maili jest wiadomością phishingową. Jej treść ma nakłonić odbiorców do nabrania przekonania, że dana wiadomość jest autentyczna i zachęca ich do pobrania złośliwego załącznika lub udostępnienia cennych danych osobowych, takich jak informacje finansowe, numery ubezpieczenia społecznego lub dane logowania. Dlatego też powinniśmy pamiętać, że najsłabszym ogniwem naszych zabezpieczeń jest i zawsze będzie człowiek. Nasz pracownik, który być może nigdy nie spotkał się z poniższymi pytaniami:

„Czy jesteś świadomy informacji jakie udostępniasz?”

„Czy jesteś świadomy zagrożeń płynących z udostępniania informacji w Internecie?”

O wiele łatwej chronić się przed atakami zewnętrznymi niż przed błędami pracowników. Do dyspozycji mamy szereg rozwiązań zarówno sprzętowych jak i programowych.

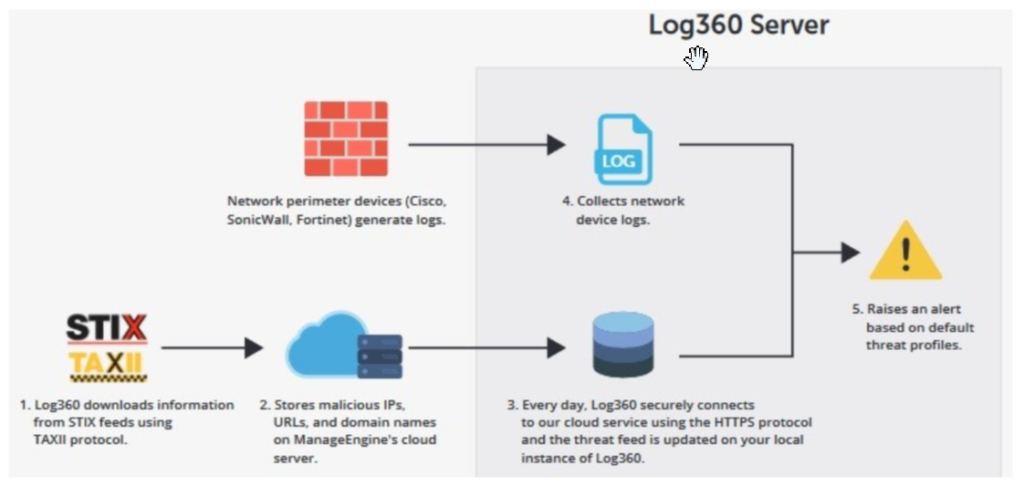

Do tych drugich niewątpliwie należy LOG360, który oprócz masy predefiniowanych raportów i audytów posiada wbudowany silnik STIX/TAXII umożliwiający bieżącą aktualizację informacji o już zdiagnozowanych zagrożeniach. Dzięki czemu zapewnione mamy wczesne wykrywanie zagrożeń typu „Zero Day”:

Dzięki temu zyskasz:

- Dostęp do kompleksowej bazy wiedzy wykrytych już zagrożeń

- Nieustanną aktualizację informacji o nowych zagrożeniach

- Szybką i prostą implementację bez konieczności dodatkowej konfiguracji

O tym, jak przejąć kontrolę nad dostępem do naszej infrastruktury IT, pisaliśmy we wcześniejszym artykule

W dzisiejszych czasach zakup FireWalli czy sprzętowych skanerów podatności jest niewystarczający. Musimy monitorować jak najwięcej krytycznych zasobów naszego IT, od komputerów pracowników, poprzez drukarki po AccessPointy, zarówno pod kątem sprzętowym jak i softwarowy. W celu sprostania ciągle zmieniającym się kryteriom definiującym Cyberbezpieczeństwo powinniśmy spojrzeć na nasze IT z szerszej perspektywy.

Musimy nauczyć się korzystać z odfiltrowanych wcześniej „informacji” które nam ono dostarcza, stosując dedykowane narzędzia oraz chronić „informacje” w nim przechowywane. ullamcorper mattis, pulvinar dapibus leo.

ManageEngine Device Control Plus to kompleksowe rozwiązanie zapobiegające wyciekom informacji. Pozwala kontrolować, blokować i monitorować urządzenia USB i urządzenia peryferyjne przed nieautoryzowanym dostępem do poufnych danych. Narzędzie to jest kompleksowym rozwiązaniem klasy DLP, które pomaga w wykrywaniu i naprawianiu prób włamań poprzez natychmiastowe alerty i skrupulatne raporty oraz audyty, eliminując ryzyko zagrożeń wewnętrznych, ataków DMA lub ataków opartych na plikach.

Kontroluj, blokuj i monitoruj działania wszystkich urządzeń USB i urządzeń peryferyjnych.

Autoryzuj tylko zaufane urządzenia i zapobiegaj wprowadzaniu złośliwych urządzeń.

Wprowadź kontrolę dostępu opartą na rolach, aby zapobiec nieautoryzowanemu dostępowi do plików.

Zapobiegaj niepotrzebnemu przesyłaniu danych przez USB i urządzenia peryferyjne.

Przyznaj tymczasowy dostęp do urządzeń wymiennych, aby zapobiec nadmiernym przywilejom dostępu.

Monitoruj próby włamań i badaj wzorce zachowania urządzeń i użytkowników.

Stosując narzędzia takie jak DeviceControl Plus czy DesktopCentral jesteśmy w stanie skutecznie zabezpieczyć się przed infekcjami. Jeśli pojawiłby się ponownie np. StuxNet, który wykorzystywany był do ataków w 2010, głównie za pomocą przenośnych pamięci USB czy wycieków danych, moglibyśmy tego uniknąć. Dzisiaj jest wiele innych zagrożeń, których możemy uniknąć wykorzystując wymienione oprogramowanie.

Dodatkowo korzystając z OpManager`a możemy monitorować kluczowe metryki naszych urządzeń i w przypadku ich przekroczenia otrzymać adekwatne alerty, a nawet zatrzymać ich pracę unikając w ten sposób poważniejszych konsekwencji.

Już o samym fakcie podłączenia przenośnej pamięci USB może nas zaalarmować nasz SIEM Log360, który na podstawie wpisów w dziennikach zdarzeń, czy nadesłanych syslogach „wykrzyczy” w postaci maila i/lub wiadomości SMS „Uwaga – na urządzeniu x podłączono pamięć USB!”.

Dobrze skonfigurowane narzędzie, potrafiące przeanalizować tysiące zdarzeń w ciągu 1 sekundy, dostarczy nam znacznie lepszy obraz na temat tego co się dzieje w naszym środowisku IT. Zebrane informacje możemy skorelować ze sobą przy pomocy wbudowanych raportów korelacyjnych lub utworzyć swoje własne korelacje. Wspomniana funkcjonalność znajduje się w module EventLog Analyzer zawierającym Silnik korelacji logów. Nasza aplikacja wykrywa sekwencje logów pochodzących z urządzeń w sieci, które wskazują możliwe ataki i szybko ostrzega o zagrożeniu. Budowanie silnych funkcji korelacji i analizy dzienników zdarzeń umożliwia podjęcie proaktywnych kroków przeciwko atakom sieciowym. Najczęściej podawanym przykładem korelacji jest wykrycie ataku „Brute Force”. Często pojedyncze zdarzenie może wydawać się całkowicie normalne, ale oglądane z grupą innych powiązanych zdarzeń może tworzyć potencjalny wzór ataku. Na poniższym zrzucie ekranu przedstawiamy przykład wykrycia takiej grupy zdarzeń na podstawie raportu korelacyjnego.

To oczywiście nie koniec rzeczy, które możemy zrobić w celu zabezpieczenia naszych informacji. Dane, które zbieramy powinny zostać poddane dodatkowej analizie by jeszcze bardziej ułatwić sobie wykrywanie potencjalnych zagrożeń.

Po około 3 miesiącach od wdrożenia i zintegrowania naszych aplikacji możemy już użyć pojęcia „Big Data” a co za tym idzie, wyodrębniać pewne wzorce. Możemy to wykonać np. przy pomocy narzędzia Log360 i dostępnego w nim modułu UEBA, o którym pisaliśmy już wcześniej w artykule UEBA – czym jest i jak działa?

Zweryfikuj jakie informacje posiadasz w swojej organizacji i co z nimi robisz. Użyj wyspecjalizowanych narzędzi do ich zbierania, odfiltrowywania, klasyfikowania oraz analizowania. Nie trać czasu na żmudne implementacje czy kosztowne wdrożenia. Skorzystaj już dziś ze sprawdzonych i gotowych do użytku rozwiązań firmy ManageEngine, aby zwiększyć poziom cyberbezpieczeństwa w Twojej organizacji.

12.11.2019

Autor: marketing@mwtsolutions.eu

Kategorie: Aktualności Artykuł

pl

pl