A biztonsági csapatokat gyakran naponta elárasztják a riasztások, beleértve a hamis pozitív eredményeket és a figyelmet igénylő, de a háttérbe helyezhető műveleteket. De amikor a riasztások elkezdenek halmozódni, és nem kezelik őket azonnal, a fontos biztonsági aggályok észrevétlenek maradhatnak, és ezek adatsértéssé válhatnak. A biztonsági incidensek észlelésére és az azokra való reagálásra rendelkezésre álló időnek a lehető legrövidebbnek kell lennie, hogy korlátozza a támadó támadásának időtartamát.

Az incidensekre adott válaszok automatizálása lehetővé teszi a biztonsági csapatok számára, hogy csökkentsék a szabványos, ismétlődő válaszintézkedésekre fordított időt, és több időt fordítsanak az időben történő biztonsági problémák kezelésére. Ebben a blogban láthatjuk, hogyan segíti a Log360 az IT-biztonsági csapatot az incidensekre adott automatikus válaszok végrehajtásában. A bemutatáshoz egy egyszerű „brute-force” támadás forgatókönyvét fogjuk használni a hálózaton.

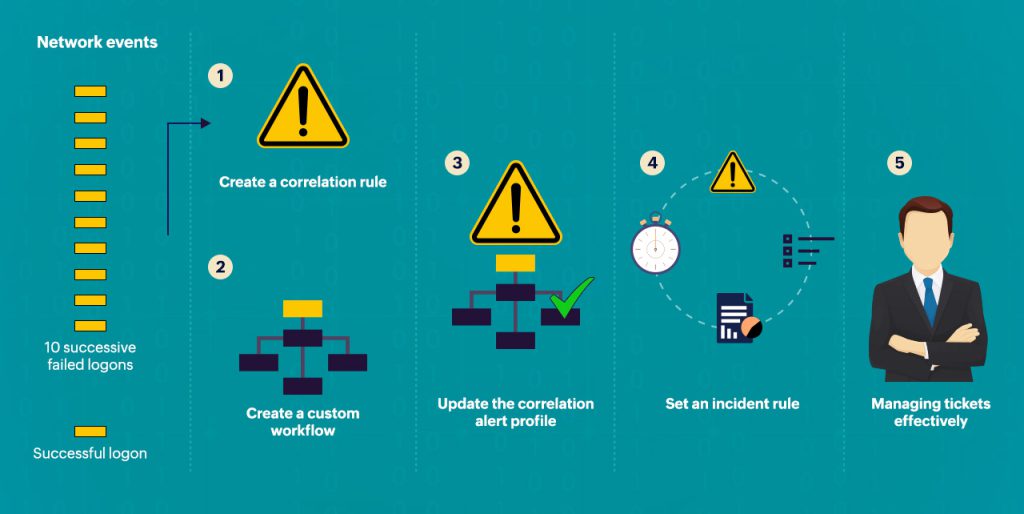

Íme az öt lépés az incidensválasz-folyamatok automatizálásához a Log360-ban:

1. Hozzon létre egy korrelációs szabályt a minta automatikus észleléséhez és egy riasztás aktiválásához.

2. Egyéni munkafolyamat létrehozása a riasztásra adott válaszműveletek kezdeményezéséhez szükséges lépések sorozatának automatizálásához.

3. Frissítse a korrelációs riasztási profilt, hogy leképezze a korrelációs szabályt a válasz-munkafolyamattal.

4. Állítson be egy incidensszabályt, hogy automatikusan incidenst hozzon létre a riasztáshoz, és rendelje hozzá a megfelelő technikushoz.

5. Kezelje hatékonyan a jegyeket azáltal, hogy jegyeket hoz létre a további vizsgálathoz a harmadik féltől származó jegyekkel vagy ügyfélszolgálati eszközökkel való integrációk révén.

1. ábra: Ez a kép áttekintést nyújt az incidensek válaszának automatizálásához szükséges öt lépésről.

1. Korrelációs szabály létrehozása

A korreláció lapon létrehozhat egy korrelációs szabályt a brute force támadások észleléséhez a hálózati műveletek és a küszöbértékek megadásával. Az alábbi képen beállítottuk a szabályt, feltételezve, hogy a brute-force támadási minta több sikertelen bejelentkezési kísérletből áll (1. művelet), amelyet sikeres bejelentkezés követ (2. művelet). A művelet időtartamát és gyakoriságát a küszöbérték határozza meg.

A korrelációs motorral rendelkező hatékony SIEM-megoldásnak lehetővé kell tennie az egyéni műveleteket, és az előre beállított műveletek széles skáláját kell biztosítania.

2. ábra : Ez egy képernyőkép a Log360 korrelációs szabály létrehozási funkciójáról.

2. Munkafolyamat létrehozása

A Riasztások lapon az Új munkafolyamat létrehozása lehetőség kiválasztásával felépítheti a találgatásos támadási riasztások válasz-munkafolyamatát. A vizualizációkészítő lehetővé teszi a válaszművelet létrehozását egy egyszerű „drag and drop” módszerrel.

Először jelentkezzen ki az eszközről. Ezután tiltsa le a felhasználót. Ha a rendszer sikeres, a rendszer SMS-t küld a felhasználó értesítésére. Ha a felhasználó letiltása sikertelen, a döntési logika riasztása értesíti a rendszergazdát.

3. ábra: Képernyőkép a munkafolyamat készítéséről LOG360-ban.

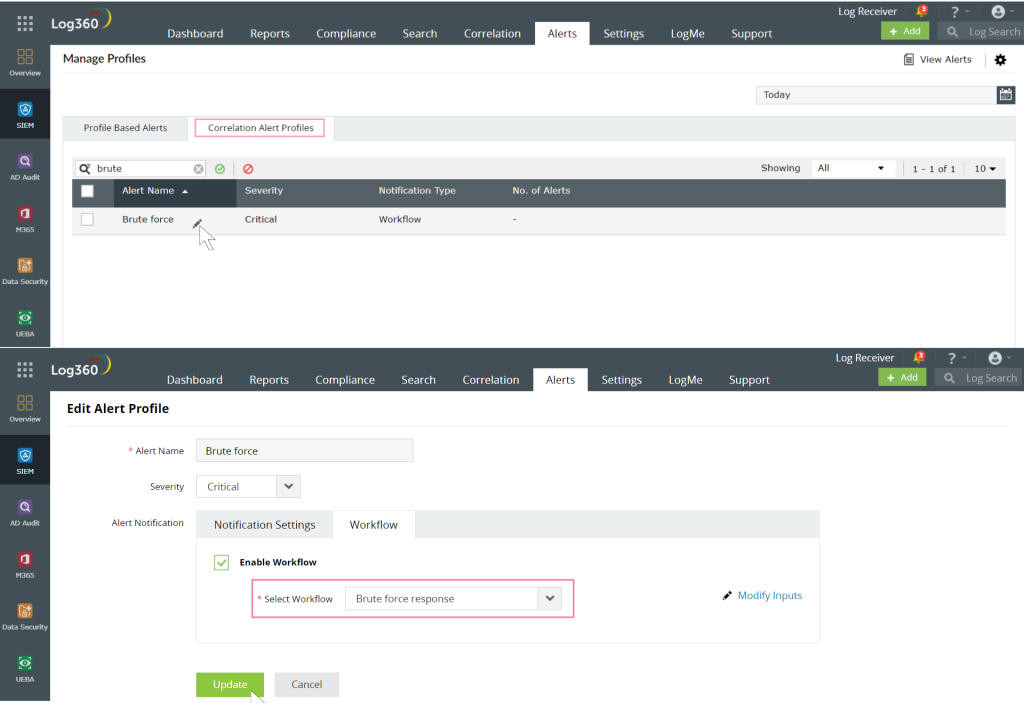

3. A korrelációs riasztási profil frissítése

A Riasztások lap Manage profile (Profilkezelés) szakaszában megtalálja az 1. lépésben létrehozott korrelációs riasztási profilt. Most már frissítheti a riasztási profilt a válasz-munkafolyamat hozzárendelésével és a súlyosság beállításával.

4. ábra: Ez a kép bemutatja, hogyan engedélyezheti a munkafolyamatot a korrelációs riasztási profilhoz.

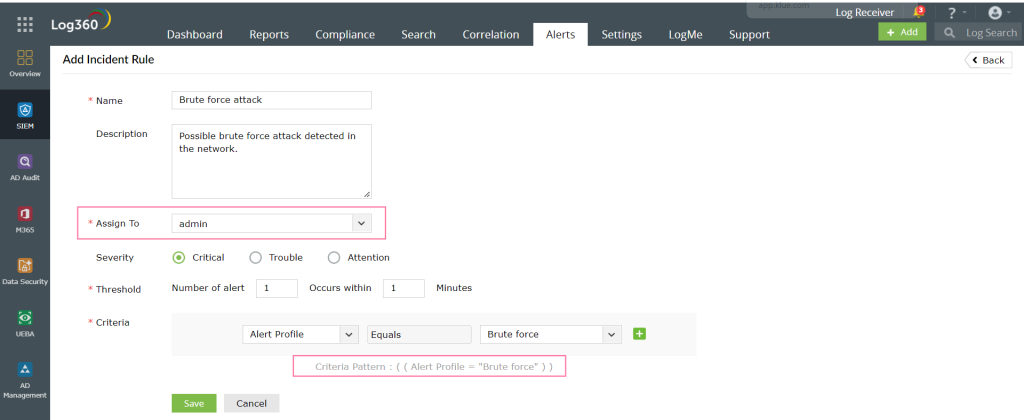

4. Incidensszabály beállítása

Az incidensszabályok használatával automatikusan létrehozhat incidenseket, amint egy riasztási profil aktiválódik. Az incidensek szakasz lehetővé teszi a riasztások hatékonyabb kezelését azáltal, hogy súlyosságot rendel az incidensekhez, figyeli azok idejét és állapotát, és kijelöli a megfelelő személyt a bezáráshoz és a vizsgálathoz.

5.ábra: Ez a kép bemutatja, hogyan hozhat létre incidensszabályt egy riasztási profilhoz.

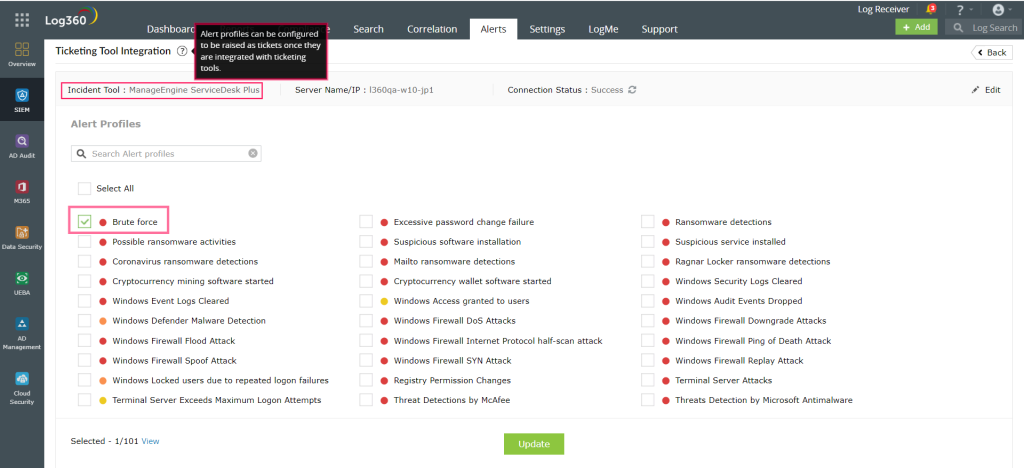

5. Jegyek hatékony kezelése

Automatikusan létrehozhat külső jegyeket a kívánt riasztási profilhoz a jegyértékesítési vagy ügyfélszolgálati eszközökkel való integrációval. A riasztás részleteit a rendszer továbbítja a jegyértékesítő eszköznek, hogy a szervezet kijelölt technikusa szükség szerint tovább vizsgálhassa.

6. ábra: Ez a képernyőkép bemutatja, hogyan hozhat létre automatikus jegyeket a riasztási profilokhoz a Log360 használatával.

Az incidensek automatikus reagálási folyamatának egyszerű megértése érdekében egy „brute- force” egyszerű használati esetét használtuk. Létrehozhat azonban egyéni korrelációs szabályokat és munkafolyamatokat az összetett kibertámadások észleléséhez és az azokra való reagáláshoz.

A Log360 incidensválasz képességével a „SOC”-k automatikusan korrelálhatják a gyanús eseményeket, a súlyosság alapján rangsorolhatják a riasztásokat, aktiválhatják az első védelmi vonalat automatizált válasz-munkafolyamatokkal és központilag kezelhetik az incidenseket.

Forrás: ManageEngine

2022 augusztus 09

Szerző: marketing@mwtsolutions.eu

Kategória: Cikk Hírek

Kiemelt cikkek

hu

hu