Az Európai Kiberbiztonsági Hónap alkalmából írt cikk első része a végpontok biztonságát fenyegető veszélytípusokra összpontosított. Bemutatta azt a struktúrát, amelyben a kiberbűnöző mozogni tud, és tartalmazott néhány példát a lehetséges, azok diszkrét elfoglalása folyományaként végrehajtott támadásokra. Ez a szöveg az IT infrastruktúrára vonatkozó lehetséges és veszélyes forgatókönyvek folytatása. Hatékony felderítésük és kiküszöbölésük szempontjából hangsúlyozom benne a biztonsági protokollok kulcsfontosságú jellemzőit is.

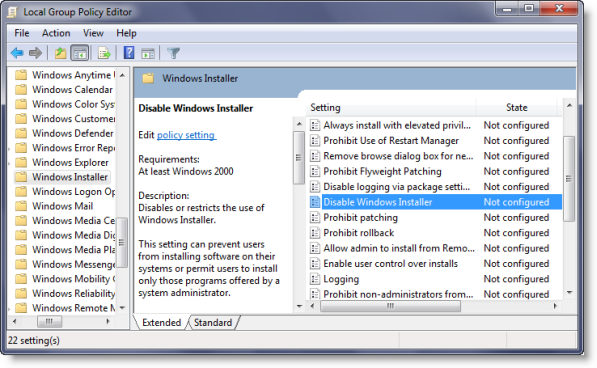

Amint már tudjuk, a támadók, a rosszul konfigurált alkalmazásokon és szolgáltatásokon keresztül szerezhetnek hozzáférést a számukra fontos helyekhez. Gyakran használnak azonban kártékony programokat, amelyek a telepítés után kártevő kódot indítanak. A hálózati rendszergazda által előírt korlátozások elkerülése érdekében gyakran választják az MSI fájlokat, melyeket Windows telepítőfájlokként is ismerünk.

Ha például egy Windows parancssort vagy PowerShell programkörnyezetet a rendszergazda AppLocker-szabályokkal blokkol, a támadóknak továbbra is van lehetőségük azok, kártékony MSI fájlokkal való megkerülésére. Figyelje meg, hogy a Microsoft telepítőfájlját egy PNG-fájl hogyan maszkolja! Ez segít a támadóknak rejtve maradni.

Ezek a fájlok, a hálózatban lévő hátsó ajtók segítségével történő változtatások végrehajtásához is felhasználhatók. Például, ha új felhasználókat szeretne hozzáadni az Active Directory kiváltságos csoportjaihoz, mint például a rendszergazda csoport.

Az MSI-alkalmazás telepítése bármikor, a csoportszabályok segítségével letiltható. A támadók azonban számos módon tudnak kártékony programokat és szolgáltatásokat telepíteni. Az egyetlen jó megoldás a gyanús alkalmazás-telepítések és folyamatok figyelemmel kísérése az összes végponton.

A végpontok biztonsága szempontjából az UEM Desktop Central mutatkozik minden bizonnyal hasznosnak. Lehetővé teszi az olyan tevékenységek kezelését, mint a javítófolt-telepítés, a szoftver-implementáció, az alkalmazáshasználati statisztikák nyomon követése és még sok más.

Végpontról való hozzáférés érzékeny üzleti adatokhoz

Amennyiben a támadó helyi felhasználóként lép be a végponti eszközre, az összes helyben tárolt adathoz hozzáférést szerez. Amennyiben rendelkezik egy hálózati felhasználó legitim fiókjával, jogosultságot szerez a megosztott hálózati könyvtárakon keresztül megosztott címtárakhoz.

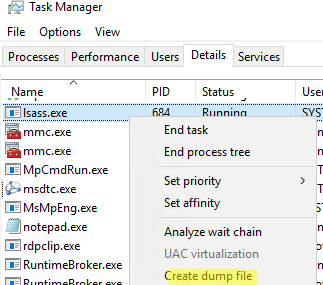

Korábban foglalkoztunk bizonyos módszerekkel, melyekkel a támadók meg tudják szerezni a hálózati felhasználók jelszavait. Most nézzünk meg egy másik technikát, amelyet a kiberbűnözők arra használnak, hogy helyi hozzáférési szintről szerezzenek azonosító adatokat a végponthoz.

A végpont memóriájában tárolt jelszavak kinyerésére olyan eszközt használnak, mint például a Mimikatz. Ezt a módszert azonban sok hálózati rendszergazda használja, és az ilyen alkalmazásokat a vírusirtó megoldások és a Windows Defender program blokkolja.

A fenti képernyő azt mutatja, hogy egy támadó hogyan hozhatja létre a Local Security Authority Subsystem Service – LSASS folyamat memóriakivonatát a Windows rendszer végpontjain. Ezután, a fájlt saját szerverére – ahol az olyan programok, mint a Mimikatz, korlátozás nélkül futhatnak – továbbítva, nyeri ki a jelszavakat. Minél több felhasználói azonosító adatot szerez meg, annál nagyobb hozzáféréssel rendelkezik a végponti eszközökhöz és információkhoz.

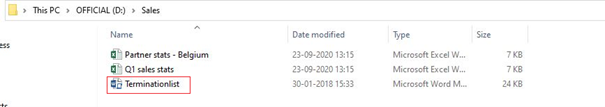

Meg kell jegyezni, hogy az adatok a kiváltságos szerverekről a végpontokra másolhatók, ezek pedig USB-meghajtókon, távoli szervereken, e-mailen, felhőterületen keresztül és más módon, az adatszivárogtatáshoz, adathordozókként használhatók. A végpontok a kritikus üzleti adatokhoz való hozzáférés megrongálására és blokkolására – tehát ransomware-es támadásra – is felhasználhatók. A támadó egy malware-rel fertőzött dokumentumot helyez el egy megosztott mappában, amelyhez több felhasználó is hozzáférhet. Ennek folyományaként – kártékony kódok terjesztésére – hordozóként használja ki, és saját munkaállomásuk megfertőzésére kényszeríti őket.

„Terminiation List” – példa, csalira.

Megtámadott végponton keresztüli hozzáférés más végpontokhoz

A fenti technikák mellett, gyakori hiba, hogy a hálózatokban egyetlen helyi rendszergazdai fiókot használnak a végpontok konfigurálásához. A probléma az, hogy az említett fiók bejelentkezési adatait ismételten használják. Tehát egy sérülékenység továbbiakat hozhat létre.

A Microsoft Local Administrator Password Solution – LAPS egy ingyenes eszköz, amellyel a helyi rendszergazdák jelszavai megfelelő gyakorisággal és azonosítás-erősséggel módosíthatók. E megoldás a hálózatban történő implementációja előtt azonban óvatosnak kell lenni. A jelszavakat ugyanis egyszerű szöveg formájában, az AD-attribútumban tárolja, ami a hozzáférés-lopásban megnyilvánuló támadások fő célpontja.

A jelszavak a rendszer hibernációs fájljaiból – hiberfil.sys és virtuális memóriafájlok – virtuális gép VMEM – is kinyerhetők. Létezik lehetőség a helyi Windows-felhasználók – beleértve a beépített rendszergazda fiókokat – hashe jelszavainak megszerzésére is.

Hasonló a helyzet a Linux rendszert futtató számítógépeknél is. A régebbi rendszerekben a jelszavak, egyszerű szövegként, az / etc / passwd fájlban, az újabb verzióknál pedig hashként, az / etc / shadow fájlban tárolódnak. Érdemes megjegyezni, hogy az ezekben a fájlokban található jelszavak még a Linux-szerverhez rendszergazdai jogosultság nélküli hozzáférésnél is megjeleníthetők.

Minden változás, a végpont biztonsága érdekében történő figyelése

A végpont malware-el is megfertőzhető. Leggyakrabban az eredeti és az operációs rendszer által jóváhagyott helyekre teszik be, hogy meggátolják felfedését. Például belső regiszterkulcsokban vagy alternatív adatfolyamokban. A kártékony kód még létrehozhat új folyamatokat, vagy leállíthatja a meglévőket. Például egy keylogger, indítás után, a végfelhasználó rendszerében, befészkeli magát egy kényelmes helyen. Ezután ütemezett feladatként rögzíti a billentyűleütéseket és rendszeresen képernyőképeket készít.

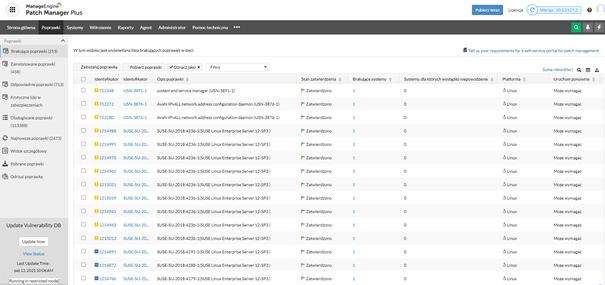

A végpontok támadhatók a rendszer hézagain keresztül is, amelyek lényegében olyan hibák, amelyeket az operációs rendszer vagy az alkalmazás szállítója nem javított ki, vagy olyan kritikus javítófoltok, amelyeket a szervezet nem használt fel. Többféle formájuk van: lehetővé teszik a felhasználók számára rendszergazdai jogosultságokkal bíró kód indítását, a biztonsági funkciók megkerülését, vagy rendszergazdai parancsok jogosulatlan felhasználóként való indítását.

Mindig jobb, folyamatosan aktualizálni a kritikus javítófoltokat, és figyelni a szervereket, hogy a biztosítási hézagokat nem használják-e ki. A Vulnerability Manager Plus minden bizonnyal segítségére lesz ezekben a kérdésekben. Ez egy integrált sebezhetőség-kezelő eszköz, amely átfogó vizsgálatot, értékelést és biztonsági hézag-eltávolítást nyújt az összes hálózati végponton.

A Patch Manager Plus ezzel szemben figyeli a rendszereket, hogy azoknak nem hiányoznak-e a javítófoltok. Implementációjuk előtt teszteli a letöltött frissítéseket, minimalizálva ezzel a hiba-előfordulás kockázatát.

A biztosítás változásainak folyamatos figyelése és nyomon követése, a végponti aktivitás felfedésének egyetlen módja. Még egy olyan egyszerű művelet is, mint egy felhasználó, saját eszközéről, munkaidő után történő bejelentkezése a hálózatra, potenciális biztonsági kockázatot jelenthet.

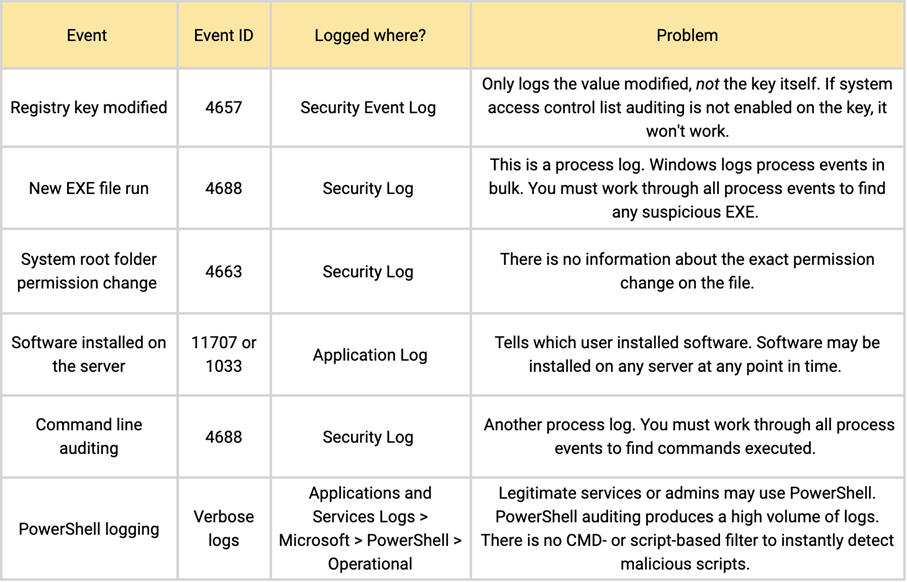

Nézzen meg még néhány biztonsági protokoll-példát, és figyelje meg, hogy a rendszergazdák és az elemzők milyen nehézségekkel szembesülhetnek a velük folytatott munka során.

A Windows és Linux rendszerrel rendelkező végponti eszközök audit feljegyzések formájában rögzítik a biztonsággal kapcsolatos eseményeket. Ezeket nagyon fontos elemezni, hogy a fenyegetések felfedhetők legyenek. Néha, az alapösszefüggések megértéséhez, szükség lehet a különböző időpontokban, különböző szerverkomponensekben létrehozott logok /naplók/ korrelációjára.

A rendszergazdák többsége az operációs rendszer eseménynaplóit – gyűjtésük, figyelésük és elemzésük céljából – több végpontról a központi szerverre továbbítja, ami tovább bonyolítja a helyzetet.

Nem szabad elfelejteni, hogy a naplógyűjtés és -konfiguráció viszonylag egyszerű, de inkább a következőkről szól:

- a rögzített, biztonsággal kapcsolatos események olvasása és megértése,

- szűrési és rendezési technikák, a konkrét incidens kikeresése céljából,

- a logok korrelálása és kombinálása, az alapvető jelentőség eléréséhez,

- a prioritások meghatározása és figyelemfelhívás a végpontokon jelentkező kritikus biztonsági problémákra.

A fenti négy paraméter segít az összes érzékeny vagy gyanús végponti aktivitás felfedésében. Szintén mérsékelik a fenyegetéseket, mielőtt azok teljes értékű biztonsági incidensekké nőnék ki magukat. A ManageEngine e problémákkal szemben sem maradt közömbös, és létrehozta a Log360 elnevezésű SIEM rendszert. Azzal erősíti szervezete kiberbiztonságát, hogy felfedi a folyamatban lévő támadási kísérleteket, a gyanús felhasználói aktivitásokat és egyéb végponti biztonsági fenyegetéseket. Lehetővé teszi a meglévő jogszabályi követelmények teljesítését is.

Keressen bennünket a sprzedaz@mwtsolutions.eu e-mail címen, és ingyenes tesztekben próbálja ki az eszközök, a jelen cikk két részében leírt összes funkcióját!

2021 november 02

Szerző:

Kategória: Cikk Hírek

hu

hu