Echipele de securitate sunt adesea copleșite de alerte zilnice, inclusiv fals pozitive și acțiuni care necesită atenție, dar care ar putea fi plasate în spate. Dar atunci când alertele încep să se acumuleze și nu sunt abordate prompt, problemele importante de securitate pot trece neobservate, iar acestea pot duce la o încălcare a datelor. Timpul de detectare și de răspuns la incidentele de securitate ar trebui să fie cât mai scurt posibil pentru a limita timpul în care un atacator poate efectua un atac.

O soluție, automatizarea răspunsului la incidente, permite echipelor de securitate să reducă timpul petrecut cu măsurile standard de răspuns repetitive și să dedice mai mult timp soluționării în timp util a problemelor de securitate. În acest articol, vom vedea cum Log360 ajută echipa de securitate IT să realizeze răspunsuri automate la incident. Pentru a demonstra acest lucru, vom folosi scenariul unui simplu atac de forță brută în rețea.

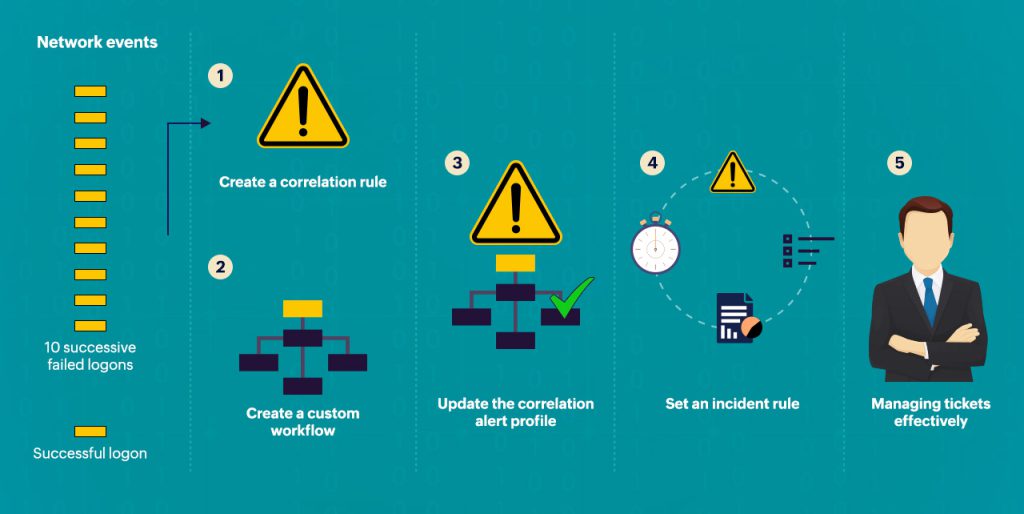

Iată cei cinci pași pentru automatizarea proceselor de răspuns la incident în Log360:

1. Creați o regulă de corelare pentru a detecta automat modelul și a declanșa o alertă.

2. Creați un flux de lucru personalizat pentru a automatiza secvența de pași pentru a iniția o acțiune de răspuns la alertă.

3. Actualizați profilul de alertă de corelare pentru a mapa regula de corelare cu fluxul de lucru de răspuns.

4. Setați o regulă de incident pentru a crea automat un incident pentru alertă și atribuiți-o tehnicianului corespunzător.

5. Gestionați eficient tichetele, prin crearea de tichete, pentru investigații ulterioare prin integrări cu instrumente de tichete de la terți sau birouri de asistență.

Figura 1: Această imagine oferă o prezentare generală a celor cinci pași pentru automatizarea răspunsului la incident.

1. Creați o regulă de corelare

În fila de corelare, puteți crea o regulă de corelare pentru a detecta un atac cu forță brută specificând acțiunile de rețea și nivelurile de prag. În imaginea de mai jos, am stabilit regula presupunând că un model de atac cu forță brută constă din mai multe încercări de conectare nereușite (Acțiunea 1) urmate de o conectare reușită (Acțiunea 2). Durata și frecvența acțiunii sunt specificate de limita de prag.

O soluție SIEM eficientă cu un motor de corelare ar trebui să permită acțiuni personalizate și să ofere o gamă largă de acțiuni prestabilite.

Figura 2: Aceasta este o captură de ecran a caracteristicii de creare a regulilor de corelare în Log360.

2. Creați fluxul de lucru

În fila Alerte, puteți crea fluxul de lucru de răspuns pentru o alertă de atac cu forță brută selectând Creare flux de lucru nou. Generatorul vizual vă permite să creați acțiunea de răspuns cu o opțiune ușoară de glisare și plasare.

Mai întâi, deconectați-vă de la dispozitiv. Apoi, dezactivați utilizatorul. Când a avut succes, este trimis un SMS pentru a anunța utilizatorul. Dacă dezactivarea utilizatorului nu reușește, o alertă logică de decizie va notifica administratorul IT.

Figura 3: Aceasta este o captură de ecran a generatorului de flux de lucru în Log360.

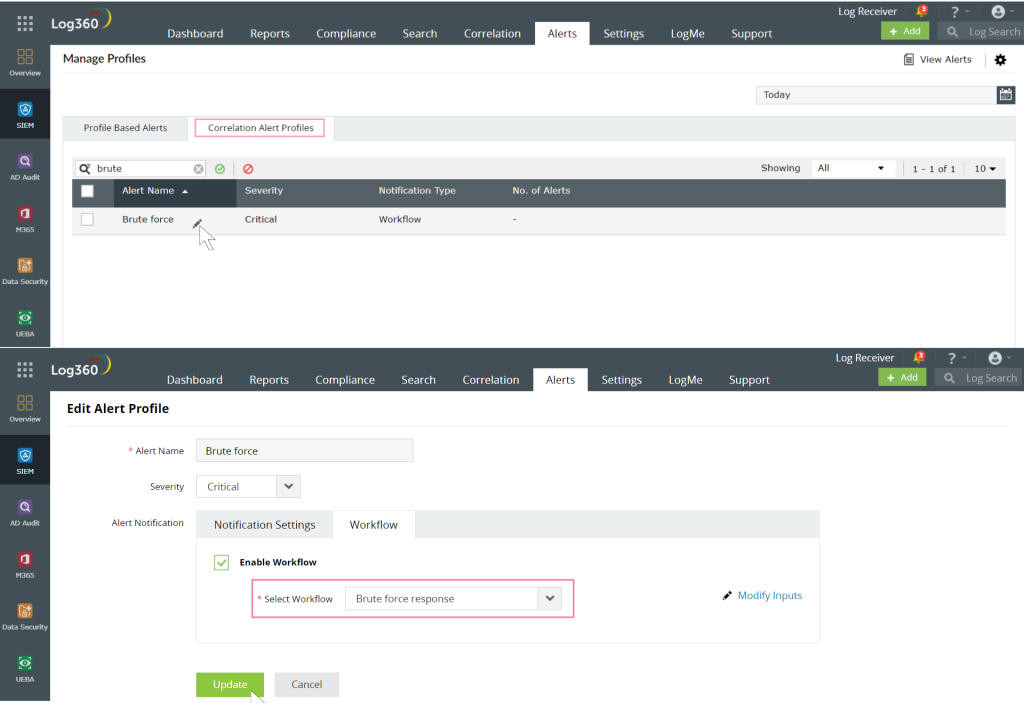

3. Actualizați profilul de alertă de corelare

În secțiunea de gestionare a profilului din fila Alerte, veți găsi profilul de alertă de corelare creat la pasul 1. Acum puteți actualiza profilul de alertă prin alocarea fluxului de lucru de răspuns și setarea severității.

Figura 4: Această imagine arată cum activați fluxul de lucru pentru profilul de alertă de corelare.

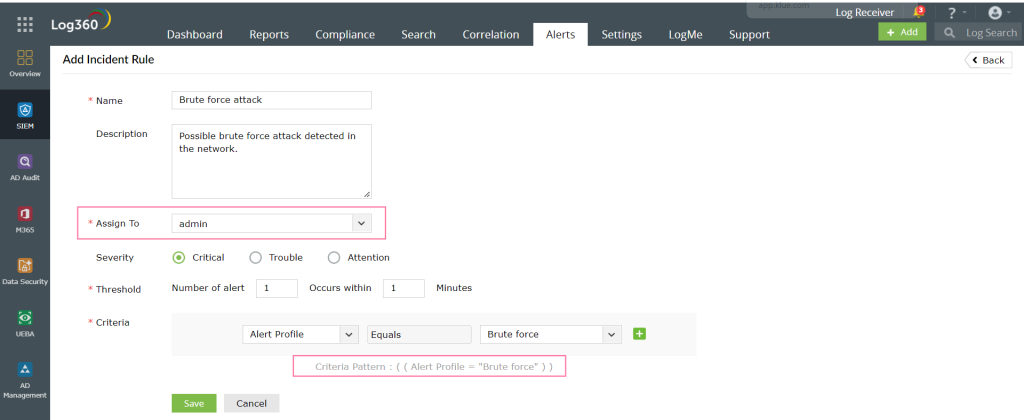

4. Stabiliți o regulă de incident

Folosind regulile de incidente, puteți crea automat incidente de îndată ce este declanșat un profil de alertă. Secțiunea de incidente vă permite să gestionați mai eficient alertele prin alocarea severității incidentelor, monitorizarea timpului și a stării acestora și desemnând persoana potrivită pentru închidere și investigare.

Figura 5: Această imagine arată cum puteți crea o regulă de incident pentru un profil de alertă.

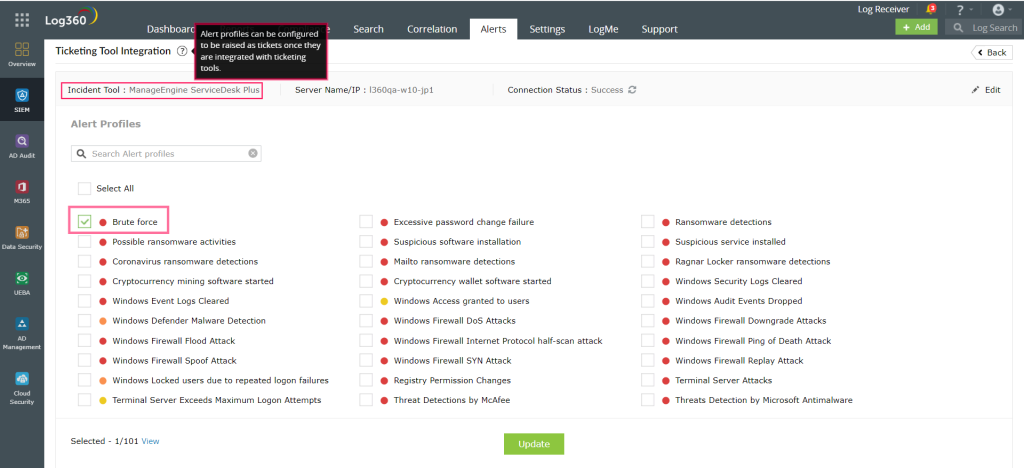

5. Gestionați eficient tichetele

Puteți crea automat tichetele externe pentru profilul de alertă dorit prin integrarea cu instrumentele de tichete sau birou de asistență. Detaliile alertei sunt transmise instrumentului de emitere a biletelor, astfel încât tehnicianul desemnat din organizația dvs. să poată investiga în continuare, după cum este necesar.

Figura 6: Această captură de ecran arată cum să creați tichete automate pentru profilurile de alertă folosind Log360.

Pentru a înțelege cu ușurință procesul de răspuns automat la incident, am folosit un caz de utilizare simplu al unui atac cu forță brută. Cu toate acestea, puteți crea reguli de corelare personalizate și fluxuri de lucru pentru a detecta și a răspunde atacurilor cibernetice complexe.

Cu capacitatea de răspuns la incidente de la Log360, SOC-urile pot corela automat evenimentele suspecte, pot prioritiza alertele în funcție de gravitate, pot declanșa prima linie de apărare cu fluxuri de lucru automate de răspuns și pot gestiona incidentele la nivel central.

Sursă: ManageEngine

10.08.2022

Autor: marketing@mwtsolutions.eu

Categorii: Articol Știri

ro

ro