Amenințările fără fișiere sunt în creștere. Aceste amenințări apar atunci când infractorii cibernetici folosesc software preexistent în sistemele victimelor pentru a efectua atacuri, în loc să folosească un atașament sau un fișier rău intenționat. De cele mai multe ori, instrumentul preferat al unui criminal pentru un atac fără fișiere este PowerShell.

PowerShell este favoritul hackerilor

PowerShell este o interfață de linie de comandă (CLI) preexistentă utilizată de administratorii de sistem pentru a automatiza sarcinile de rutină și a gestiona configurația sistemului. Este folosit mai ales pentru atacuri post-exploatare bazate pe execuție de script.

Hackerii folosesc PowerShell pentru că este:

- Fără efort pentru a obține acces privilegiat: obținerea accesului la un instrument precum PowerShell înseamnă obținerea accesului la fiecare sistem din rețea, deoarece administratorii îl folosesc pentru a monitoriza și executa comenzi în toate, inclusiv Active Directory.

- Un instrument pe lista albă : PowerShell afișează o semnătură digitală de încredere ca instrument pe lista albă. Aceasta înseamnă că este ușor să depășiți firewall-urile sau alte programe anti-malware.

- Ușor de executat : Există numeroase scripturi PowerShell gratuite pe care hackerii le pot accesa online cu ușurință gratuit pentru a executa un atac. PowerShell este, de asemenea, un software cu sursă deschisă (din 2016), ceea ce înseamnă că poate fi folosit pentru a efectua fiecare parte a unui lanț de ucidere a atacurilor.

- Compatibil cu diferite sisteme de operare: PowerShell este acceptat de sistemele Linux și macOS împreună cu Windows.

Hackerii folosesc cadre pentru a executa atacuri PowerShell

De-a lungul timpului, pen testerii au identificat cadrele și instrumentele folosite de criminali pentru a executa atacuri PowerShell. Unele dintre ele includ:

- Empire

- Nishang

- Cobalt strike

- PowerSpolit

Vom arunca o privire mai profundă asupra Empire pentru a înțelege modul în care criminalii pot folosi un cadru pentru a executa un atac. Empire poate fi executat folosind trei componente principale:

➤ un ascultător este un sistem care ascultă pentru o conexiune RDP

➤ un stager este o bucată de cod care poate fi folosită pentru a executa scripturi rău intenționate în sistemul victimei, folosind un agent

➤ un agent este un program care menține legătura dintre sistemul victimă și ascultător

Atacul se efectuează prin următorii pași:

- Atacatorul descarcă instrumentul de post-exploatare Empire în sistemul său.

- Au creat un ascultător folosind instrumentul.

- Este creat un lansator. Un lansator shell ajută la înlocuirea scriptului Windows 10 existent cu un script shell personalizat. Acest fișier este redenumit pentru a îndruma victima în eroare.

- Victima descarcă fișierul rău intenționat de pe un site web de phishing, să spunem. Îl descarcă crezând că este un fișier jpeg, dar este de fapt lansatorul care conectează sistemul victimei cu ascultătorul.

- Odată ce conexiunea este stabilită, atacatorul caută agenți care pot fi utilizați pentru a executa scripturi rău intenționate.

- Dacă agentul găsit nu are privilegii mai mari, atacatorul continuă să le escaladeze.

- Odată ce sunt obținute privilegii ridicate, atacatorul le poate folosi pentru a executa diverse atacuri. Ei ar putea obține acreditări de parolă folosind alte instrumente post-exploatare, cum ar fi Mimikatz, de exemplu.

Atacuri similare pot fi executate folosind celelalte instrumente de testare a stiloului și cadre enumerate mai sus. Cobalt Strike este un instrument legitim de testare a pătrunderii a cărui versiune crack-uita a fost folosită adesea pentru a executa atacuri.

Cele mai bune practici de securitate cibernetică pentru a detecta atacurile PowerShell

Iată câteva dintre cele mai bune practici de securitate pe care le puteți implementa în organizația dvs. pentru a detecta și a reduce atacurile PowerShell:

Semnarea codului: Aceasta înseamnă adăugarea unui certificat digital la un executabil sau script pentru a urmări și a evita orice modificare.

- Just Enough Administration (JEA): În PowerShell, JEA ajută la limitarea tipului de controale administrative pe care le are fiecare utilizator, inclusiv utilizatorii privilegiați.

- Modul limbaj constrâns: activarea acestui mod în PowerShell ajută la evitarea anumitor scripturi care pot crește vulnerabilitatea sistemelor la atacuri.

- Activați înregistrarea transcripției, a modulelor și a blocurilor de script: activarea înregistrării va ajuta la urmărirea fiecărei sesiuni PowerShell, la monitorizarea execuțiilor scriptului și a codului și la înregistrarea tuturor informațiilor pentru a ajuta analiza, inclusiv marcajele de timp și metadatele pentru fiecare comandă.

Investiți într-o soluție SIEM

Activarea înregistrării nu este suficientă. Monitorizarea continuă a jurnalelor este necesară pentru a detecta scripturile rău intenționate și pentru a detecta posibile atacuri PowerShell. Investiția într-o soluție SIEM și trimiterea acesteia a jurnalelor de transcriere, module și blocuri de script vă poate ajuta să urmăriți anumite comenzi și execuții care pot indica aceste atacuri.

Iată câteva dintre rapoartele pe care un analist de securitate le poate studia pentru a urmări posibilii indicatori ai atacurilor PowerShell cu ManageEngine Log360, o soluție SIEM alimentată de MITRE ATT&CK:

Crearea sesiunii PowerShell de la distanță

Figura 1: Ori de câte ori este creată o sesiune PowerShell la distanță suspectă (ID de eveniment Windows 4688), Log360 o înregistrează ca parte a rapoartelor sale bazate pe MITRE ATT&CK.

Figura 2: Log360 înregistrează orice conexiune de sesiune la distanță suspectă permisă prin WFP cu ID de eveniment 5156.

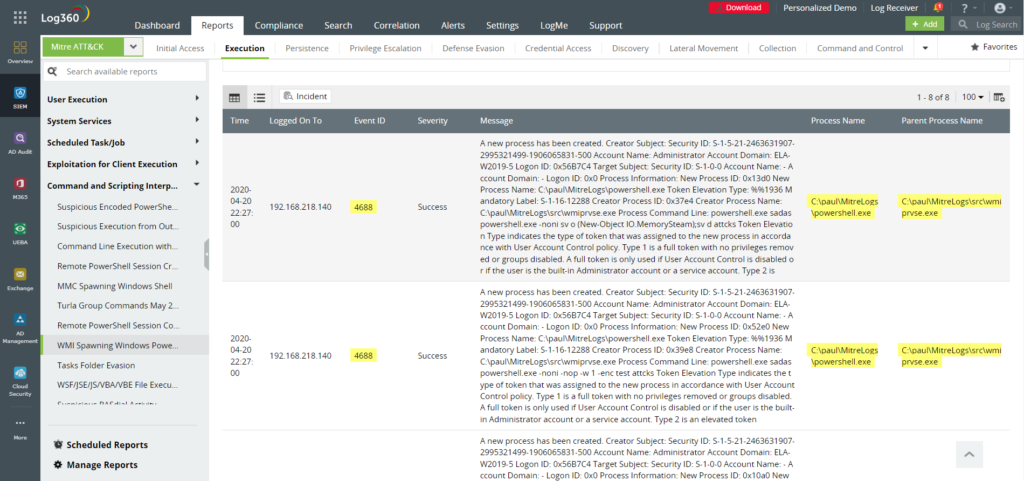

WMI generează Windows PowerShell

Figura 3: Atacatorii folosesc adesea WMI pentru a executa scripturi PowerShell rău intenționate. Log360 înregistrează astfel de execuții.

Fișier de descărcare PowerShell

Figura 4: Log360 înregistrează executabile sau procese care indică posibile descărcări rău intenționate.

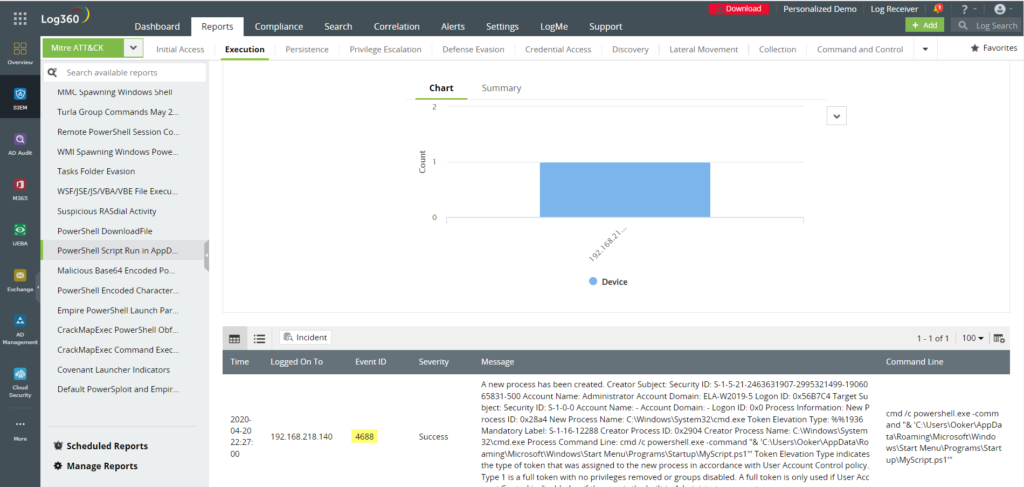

Scriptul PowerShell rulează date în aplicație

Figura 5: Scriptul PowerShell rău intenționat rulat în directorul ascuns AppData ar putea duce la modificări în aplicațiile de sistem. Log360 înregistrează posibile comenzi suspecte care ar putea indica acest lucru în rapoartele sale.

Sintaxa caracterelor codificate PowerShell

Figura 6: Atacurile folosesc adesea cod PowerShell codificat pentru a porni procese care pot permite descărcarea fișierelor rău intenționate, Log360 urmărește aceste comenzi în acest raport.

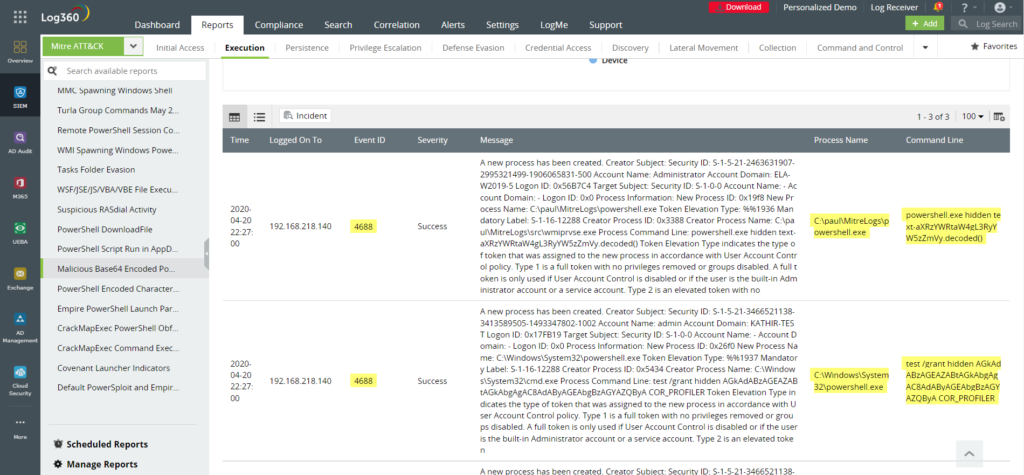

Cuvinte cheie PowerShell codificate rău intenționat Base64 în linii de comandă

Figura 7: Scriptul PowerShell codificat Base64 este adesea folosit pentru a executa comenzi rău intenționate în sisteme care sunt proiectate să transmită date în format ASCII. Orice executabil care semnalează acest lucru este înregistrat de Log360.

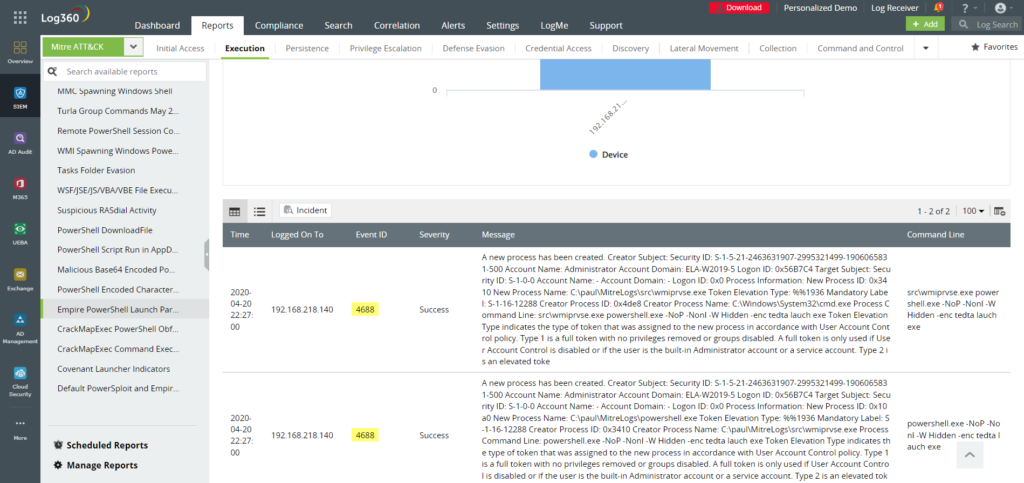

Parametrii de lansare a Empire PowerShell

Figura 8: Comenzile sau executabilele care ar putea semnala atacatorilor care încearcă să lanseze cadrul Empire sunt înregistrate în acest raport.

Pentru a afla mai multe despre modul în care rapoartele Log360 vă pot ajuta să detectați și să preveniți atacurile bazate pe PowerShell. Experimentați o securitate cibernetică mai bună astăzi cu Log360, o soluție SIEM unificată.

Sursă: ManageEngine

14.12.2022

Autor: marketing@mwtsolutions.eu

Categorii: Articol Știri

ro

ro