Nauka zarządzania Active Directory wymaga czasu i cierpliwości. Pomimo, że administrator systemu jest doświadczony, nie jest w stanie wiedzieć o wszystkich lukach, które mogą występować w danym środowisku lub doprowadzić do szkody. Pomóc w tym może program ADAudit Plus, który dzięki swoim wbudowanym raportom, potrafi wykryć potencjalny błąd lub lukę w środowisku domenowym

Czym jest protokół LDAP?

Protokół LDAP to Lightweight Directory Access Protocol. Jest używany do uzyskiwania dostępu do danych przechowywanych przez serwery. Klienci i aplikacje uwierzytelniają się w Windows Active Directory (AD) za pomocą operacji wiązania LDAP.

Istnieją różne rodzaje operacji powiązań LDAP, w tym:

- Simple LDAP bind, w którym poświadczenia są przesyłane przez sieć w postaci czystego tekstu i są niezabezpieczone.

- Powiązanie LDAP z niepodpisanym uwierzytelnianiem i warstwą zabezpieczeń (SASL), które nie wymaga podpisywania i są niezabezpieczone.

- Podpisane powiązanie SASL LDAP, które wymagają podpisania i są bezpieczne.

- LDAP przez SSL / TSL, znany również jako powiązanie LDAPS, które jest szyfrowane i bezpieczne.

Co może być zagrożone?

Zagrożeniu podlegają kontrolery domeny (DC), ponieważ pozwalają klientom LDAP komunikować się z nimi za pomocą prostych powiązań LDAP i powiązań SASL LDAP, które nie wymagają podpisywania. Proste powiązania LDAP pozwalają natomiast poświadczeniom uprzywilejowanych kont, takich jak administratorzy domeny, przechodzić przez sieć w postaci jawnego tekstu. Niepodpisane wiązania LDAP SASL pozwalają każdej osobie ze złośliwym zamiarem przechwytywać pakiety między klientem a kontrolerem domeny, zmieniać pakiety, a następnie przekazywać je dalej . Oba te scenariusze mogą mieć katastrofalne konsekwencje. Istnieje duża szansa, że kontrolery domeny w danym środowisku zezwalają na niezabezpieczone połączenia LDAP.

Jak wykryć niezabezpieczone powiązania LDAP?

Pierwszym krokiem do złagodzenia tej podatności jest ustalenie, czy domena jest narażona na atak. Co można w takiej sytuacji zrobić? Należy przejrzeć zdarzenie o identyfikatorze 2887.

Zdarzenie 2887 jest domyślnie rejestrowane w kontrolerze domeny co 24 godziny i pokazuje liczbę niepodpisanych i czystych powiązań tekstu z kontrolerem domeny. Każda liczba większa od zera oznacza, że kontroler domeny zezwala na niezabezpieczone wiązania LDAP.

Następnie należy wykryć wszystkie urządzenia i aplikacje korzystające z niezabezpieczonych powiązań, przeglądając zdarzenie o numerze 2889.

Zdarzenie 2889 jest rejestrowane w kontrolerze domeny za każdym razem, gdy komputer kliencki próbuje nawiązać niepodpisane powiązanie LDAP. Wyświetla adres IP i nazwę konta komputera, który próbował uwierzytelnić się przez niepodpisane powiązanie LDAP.

Uwaga: To zdarzenie nie jest domyślnie rejestrowane i wymaga włączenia odpowiednich polityk domenowych.

W jaki sposób ADAudit Plus pomaga wykryć takie zdarzenia?

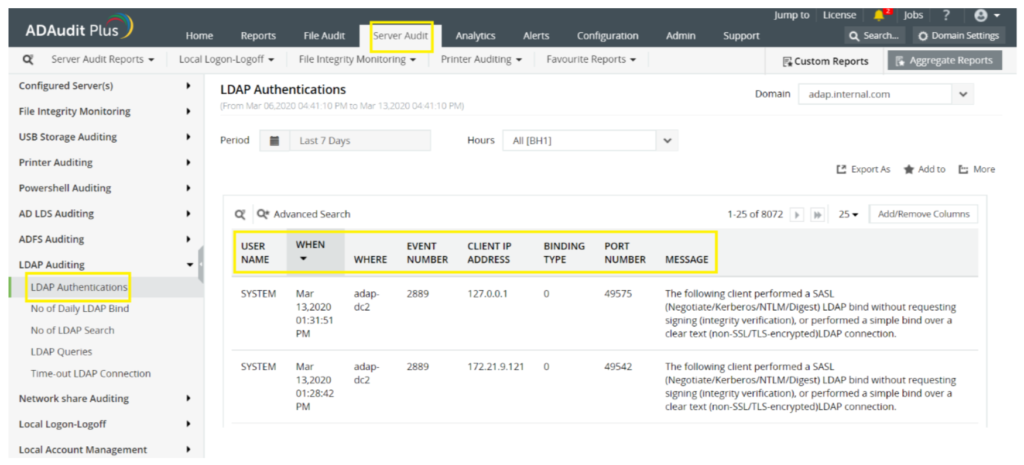

Używanie skryptów PowerShell do analizowania i wyodrębniania odpowiednich danych z zarejestrowanych zdarzeń 2887 i 2889 wymaga wiedzy i czasu. ADAudit Plus zbiera te zdarzenia ze wszystkich kontrolerów w domenie i udostępnia raporty, które wskazują urządzenia i aplikacje korzystające z niezabezpieczonych powiązań LDAP. Szczegóły w raportach obejmują adresy IP, porty, nazwy użytkowników i typ powiązania. Co więcej, ADAudit Plus można tak skonfigurować, aby powiadamiał za pośrednictwem wiadomości e-mail i SMS o próbach uwierzytelnienia przy użyciu niezabezpieczonego powiązania.

Identyfikacja, czy kontrolery domeny zezwalają na niezabezpieczone powiązania, oraz wykrycie urządzeń i aplikacji, które są podatne, to tylko kilka kliknięć.

Uwaga: po wykryciu wszystkich urządzeń i aplikacji korzystających z niezabezpieczonych powiązań LDAP z ADAudit Plus należy naprawić powiązania poprzez wymuszenie podpisania LDAP i powiązania kanałów LDAP (sprawi połączenie LDAPS bezpieczniejszym).

Zmiany LDAP wprowadzone od marca 2020

Zmiany w Windowsie zostały wprowadzone już w marcu. Na początku, ustawienia przypisywania i powiązań kanałów LDAP, nie otrzymały zmian. Jak można wyczytać ze strony Microsoft’u:

Aktualizacja systemu Windows w marcu 2020 r. dodaje nowe zdarzenia audytu, logowań oraz remapping polityk grupowych, które umożliwią zaostrzenie przypisywania kanałów LDAP i podpisywania LDAP. Aktualizacja z marca 2020 r. nie wprowadza zmian do zasad LDAP ani ich rejestru na nowych lub istniejących kontrolerach domeny.

Następna aktualizacja, która ma zostać wprowadzona w drugiej połowie 2020, zmieni domyślne wartości ustawień na zaostrzone, gdzie podpisywanie LDAP i wiązanie kanałów będzie już konieczne.

Administratorzy mogą zapobiec wprowadzaniu tych zmian przez aktualizację funkcji. Zmieniając je już teraz, na odpowiadające przyszłym „domyślnym” ustawieniom, nie będą musieli się martwić o przyszłe zmiany.

Jak należy się przygotować przed zmianami zabezpieczeń LDAP?

Wyżej opisane zmiany początkowo miały zostać wprowadzone już w styczniu 2020. Microsoft stwierdził jednak, że da organizacjom więcej czasu na przygotowania. Dopiero w połowie bieżącego roku zostaną wprowadzone zmiany podpisywania LDAP i przypisywania kanałów na kontrolerach domeny, które aktualnie posiadają domyślne ustawienia.

Nadchodzące zmiany mogą spowodować problem z funkcjonowaniem i kompatybilnością wielu aplikacji. Aby je zidentyfikować w szybki i łatwy sposób, należałoby użyć wbudowanej funkcji ADAudit Plus, która przedstawi wyczerpujący raport o danej aplikacji w danym środowisku domenowym.

Co jeszcze potrafi ADAudit Plus?

Poza raportowaniem domeny, ADAudit Plus pozwala również na:

• audyt serwerów plików,

• analizę behawioralną,

• alertowanie w oparciu o raporty,

• powiadomienia e-mail lub sms w razie krytycznego alertu i więcej…

Praca administratora nie jest łatwa i w dużej mierze brak odpowiednich informacji może prowadzić do wielu szkód. Aby zapobiec problemom z kompatybilnością należałoby zidentyfikować dwa zdarzenia: 2887 oraz 2889 i odpowiednio zająć się ich wynikami. Wkrótce zabezpieczenia LDAP ulegną zmianie i lepiej już teraz zainteresować się sprawą, zanim nastąpi aktualizacja i aplikacje przestaną działać.

09.04.2020

Autor: Jakub Hotloś

Kategorie: Aktualności Artykuł

pl

pl